| Introduction | Spirit | History | Technology | Human Resource | Formation |

セキュリティ被害を未然に防止するための

脆弱性情報ハンドリング

スマートフォンやPC、家電等の、OS やソフトウエア、組み込み機器等の中に潜むセキュリティ上の弱点が脆弱性です。攻撃者はそれを狙っています。見つかった脆弱性の情報を製品ベンダに伝え、パッチやアップデート作成等の脆弱性対策を支援する業務が、脆弱性情報ハンドリング。対策の準備が整った後には、ベンダと協調して対策情報を製品ユーザに届ける、公表活動も担います。これにより、攻撃者による脆弱性の悪用を最小限に止め、インシデントの発生を抑止します。

脆弱性関連情報や対策情報を適切な相手に届ける

対策情報のないままに脆弱性情報だけが流布すれば、それを悪用した攻撃が発生しかねません。それを防ぐために、対策の準備が整うまでは、脆弱性情報を共有する範囲を関係者の間のみに限定する必要があります。対策の準備が整った後には、製品ユーザに対して脆弱性対策の迅速な適用を促すことも重要です。

JPCERT/CCは、発見者等から報告された情報を厳重に管理しつつ製品ベンダに届けるとともに、対策情報については製品ユーザが理解しやすい表現を心がけています。

日本および世界における脆弱性情報の要として

日本国内では、経済産業省が告示「ソフトウエア製品等の脆弱性関連情報に関する取扱規定」を定め、脆弱性の発見者や製品ベンダなどに対して適切な対応を求めて、この告示に対応して、JEITA、JISA、CSAJ、JNSAといった業界団体と、IPA[1]およびJPCERT/CCが、連名で活動指針「情報セキュリティ早期警戒パートナーシップガイドライン」を定め、これに基づいた脆弱性対応の活動を行っています。さらに、JPCERT/CCは、海外のCSIRTや研究者などと連携して、グローバルな脆弱性情報の流通活動も行っています。

[1] IPA=独立行政法人 情報処理推進機構

脆弱性対策情報を、ポータルサイトJVN に集約

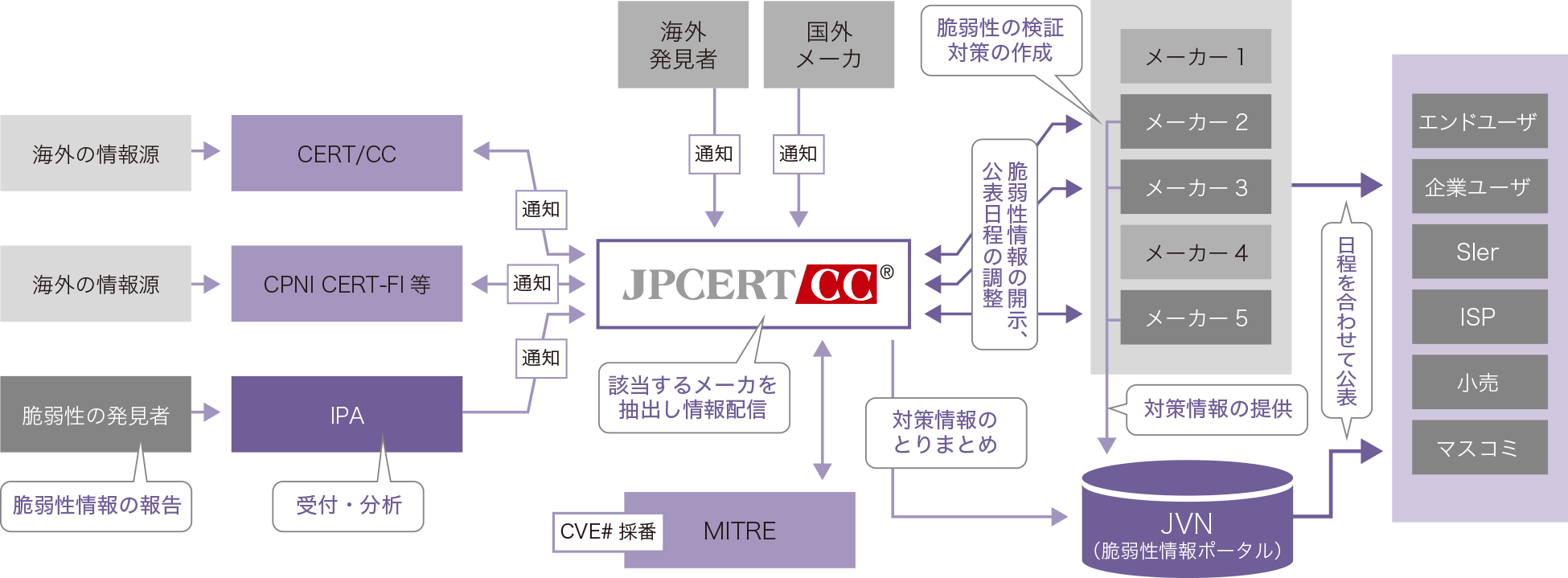

脆弱性対策情報は、一次的には当該ベンダによって公表されますが、JPCERT/ CCが取り扱った脆弱性に関する対策情報は、製品ベンダとの協調のもと、ポータルサイトJVN(Japan Vulnerability Notes)にも掲載されます。[図1]

図1:JPCERT/CC、IPA、ポータルサイトJVNによって、脆弱性情報の流通を行っています。

CVE#採番:JPCERT/CCは、CVE(Common Vulnerabilities and Exposures)を管理運営する米国MITRE社よりCNA(CVE NumberingAuthority, CVE 採番機関)として認定され、CVE 番号を付与しています。

JVN : Japan Vulnerability Notes

日本で使用されているソフトウエアなどの脆弱性関連情報とその対策情報を提供、アーカイブしているポータルサイト。システム管理者、システムインテグレータや製品ベンダなどが脆弱性の脅威を判断し、適切な対策を施せるよう、経済産業省告示「ソフトウエア製品等の脆弱性関連情報に関する取扱規程」を受け、2004年7月よりJPCERT/CCとIPA(独立行政法人情報処理推進機構)が共同運営しているポータルサイトです。JVNでは、「情報セキュリティ早期警戒パートナーシップ」制度に基づいて報告され調整した脆弱性情報や、CERT/CCなど海外の調整機関と連携した脆弱性情報を公表しています。

JVNは、手続きなくご利用いただけます。

セキュアコーディングの普及・啓発活動

ソフトウエア開発時にセキュリティに考慮することによって、作り込まれる脆弱性を減らすセキュアコーディングが注目されています。特に、自動車や医療機器、制御系等、高い信頼性が必要な製品を提供する業界では不可欠な技術です。

JPCERT/CCでは、カーネギーメロン大学ソフトウエアエンジニアリング研究所で開発された『CERTCコーディングスタンダード』の日本語版等、セキュアコーディングを学ぶための各種資料を作成し提供しています。また、製品ベンダや学生向けのセミナーやイベントを国内外で開催しています。

| Introduction | Spirit | History | Technology | Human Resource | Formation |