冬の長期休暇期間におけるコンピュータセキュリティインシデント発生の予防および緊急時の対応に関して、要点をまとめました。 今年は I、II のような攻撃事例が発生しております。III、IV、V に記載の内容と共に、対策をご検討ください。

年末年始の休暇期間中は、インシデント発生に気づきにくく、発見が遅れる可能性があります。休暇期間中にインシデントが発覚した場合に備えて、対応体制や関係者への連絡方法などを事前に調整し、 休暇明けには、不審なアクセスや侵入の痕跡がないか、機器のログを確認することを推奨します。

また、インシデントの発生を未然に防ぐためにも、休暇期間に入る前に自組織で管理する機器のセキュリティ対策が十分か、今一度ご確認ください。

I. リモートからアクセス可能なサービスへの注意

インターネットを介したテレワーキングやシステムの遠隔保守、IT 資産管理等は利便性が高い一方で、適切なセキュリティ対策を行なっていない場合、インシデントの発生原因となる可能性があります。 JPCERT/CCではこれらのサービスを対象とした、複数の攻撃活動を確認しています。

[1] 概要

(1) リモートデスクトップサービスにおける脆弱性(CVE-2019-0708)について

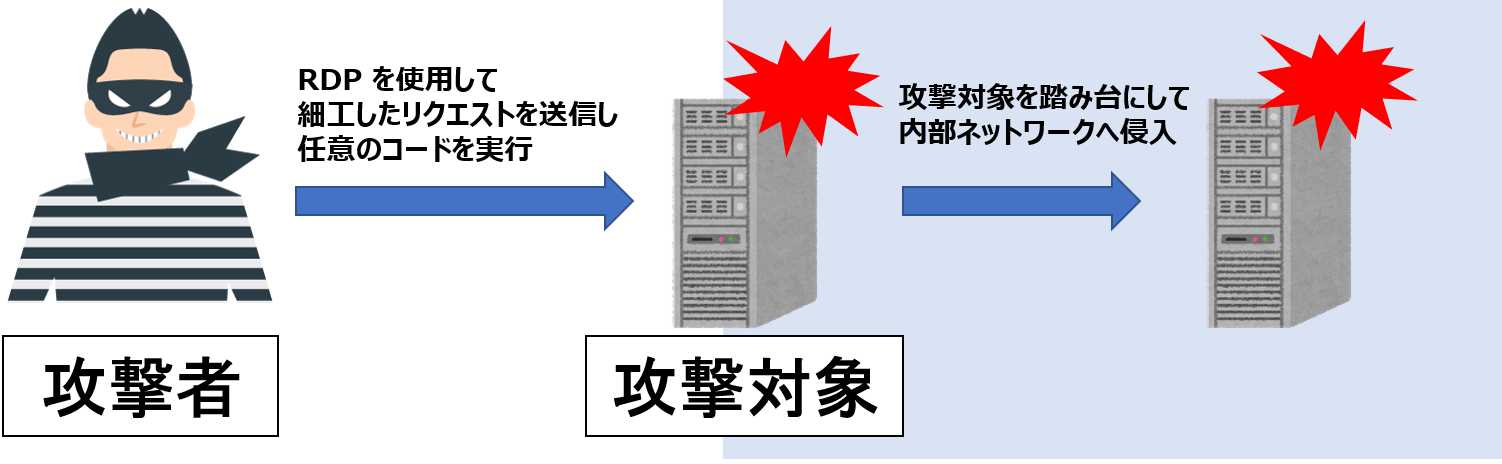

図1: 「リモートデスクトップサービスを狙った攻撃」のイメージ

JPCERT/CCでは、リモートデスクトップサービスを狙ったスキャン活動を継続的に観測しています。

2019年5月にマイクロソフトより、リモートデスクトップサービスにおける脆弱性(CVE-2019-0708)が報告されています。

本脆弱性が悪用された場合、認証されていない遠隔の攻撃者が RDP を使用して、細工したリクエストを送り、任意のコードを実行する可能性があります。

また本脆弱性の悪用が確認されているとのことです。

[JPCERT/CC]

リモートデスクトップサービスにおける脆弱性 CVE-2019-0708 について

https://www.jpcert.or.jp/newsflash/2019051501.html

インターネット定点観測レポート(2019年 4~6月)

https://www.jpcert.or.jp/tsubame/report/report201904-06.html[警察庁]

リモートデスクトップサービスを標的としたアクセスの増加等について

https://www.npa.go.jp/cyberpolice/important/2019/201906211.html[マイクロソフト]

Microsoft works with researchers to detect and protect against new RDP exploits

https://www.microsoft.com/security/blog/2019/11/07/the-new-cve-2019-0708-rdp-exploit-attacks-explained/

(2) 複数の SSL VPN 製品の脆弱性について

JPCERT/CCでは、複数の SSL VPN 製品の脆弱性について、脆弱性に対する実証コードなどの詳細な情報が公開されていることを確認しています。

次に示すのは、脆弱性が確認された製品と、その製品に含まれる脆弱性です。

| 製品 | 脆弱性 |

|---|---|

| Palo Alto Networks | CVE-2019-1579 |

| Fortinet | CVE-2018-13379, CVE-2018-13380, CVE-2018-13381, CVE-2018-13382, CVE-2018-13383 |

| Pulse Secure | CVE-2019-11510,CVE-2019-11508,CVE-2019-11540,CVE-2019-11543,CVE-2019-11541,CVE-2019-11542,CVE-2019-11539,CVE-2019-11538,CVE-2019-11509,CVE-2019-11507 |

これらの脆弱性が悪用された場合、攻撃者がリモートから任意のコードを実行したり (CVE-2019-1579) 、任意のファイルを読み取り、 認証情報などの機微な情報を取得したり (CVE-2018-13379, CVE-2019-11510) する可能性があります。 このうち、CVE-2019-11510 については、脆弱性を悪用した攻撃の被害について複数報告をうけています。

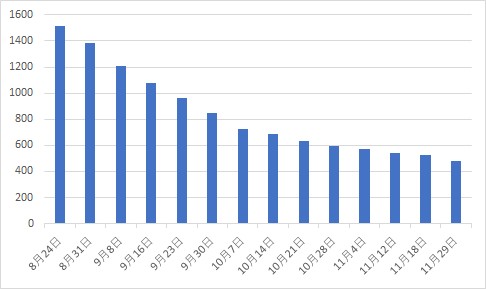

また、CVE-2019-11510 の影響を受けるホストの数を Bad Packets 社が公表しています。 JPCERT/CCはこの報告を受けて、該当するホストの管理者に連絡をいたしましたが、11月29日時点で 400 を超えるホストが存在しています。

図2: 国内における脆弱性 (CVE-2019-11510) の影響を受けるホスト数の推移

[JPCERT/CC]

複数の SSL VPN 製品の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190033.html[Bad Packets]

Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510

https://badpackets.net/over-14500-pulse-secure-vpn-endpoints-vulnerable-to-cve-2019-11510/

(3) インシデント事例について

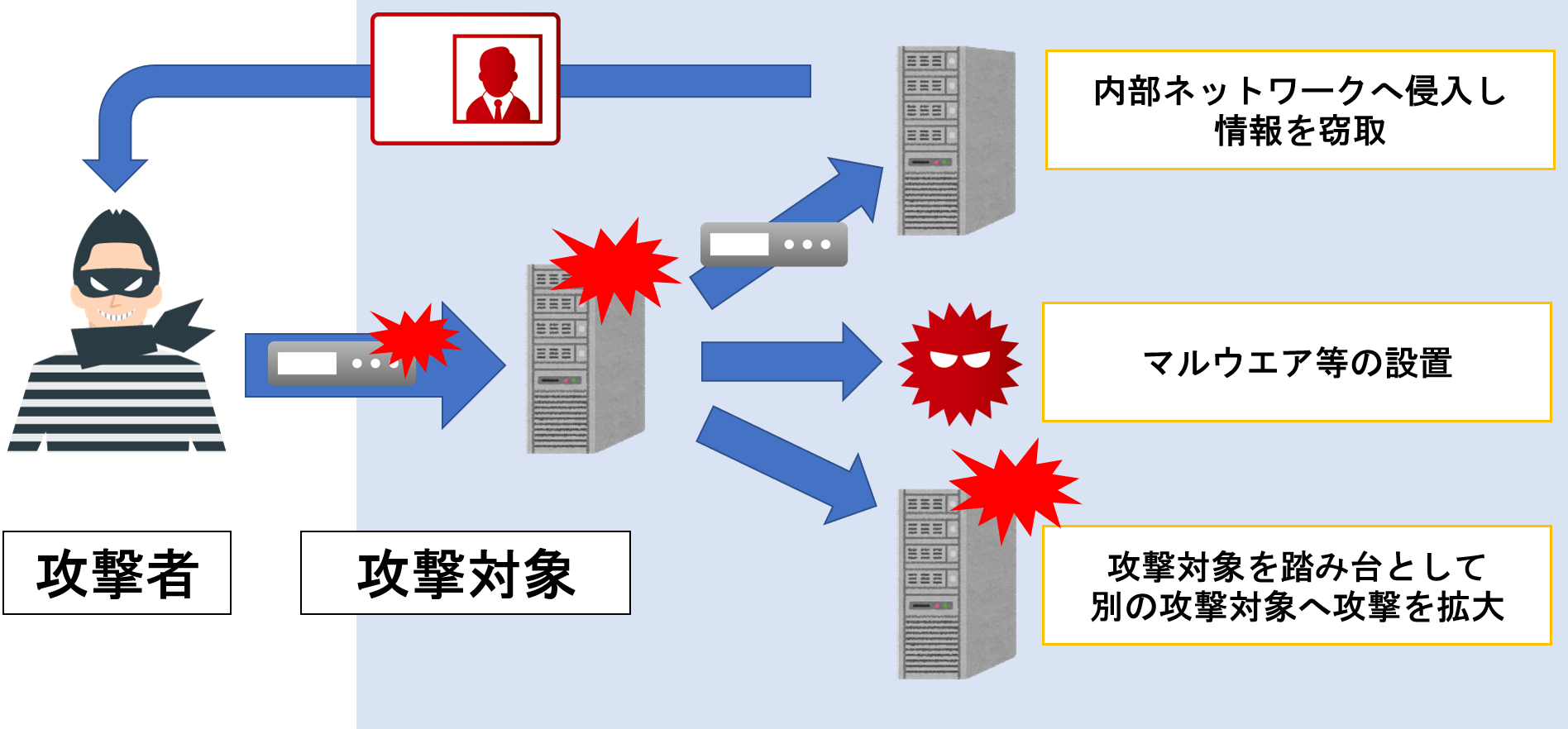

図3: 「内部侵入後の攻撃活動」の例

これらの脆弱性の悪用などにより、攻撃者がシステム内部に侵入する可能性があります。 そのため、[2] 対策を参考に、適切な対策を実施してください。

[2] 対策

- ソフトウエアやハードウエアを最新の状態に保つ

使用しているソフトウエア、ハードウエアを、脆弱性の対策が施された最新のバージョンにアップデートしてください。 また脆弱性が見つかった場合に、アップデートや回避策の適用が早期に実施できるように、必要な手順や体制等を備えておくことを推奨します。 - アクセスに用いる IP アドレスやポートを制限する

外部からシステムにアクセス可能な IP アドレス、ポートを必要最小限に制限することを検討してください。 - リモートからアクセス可能なサービスを把握する

リモートからアクセス可能なサービス、およびサービスを構成するハードウエア、ソフトウエア及びその管理情報(例︓バージョン、IP アドレス、管理責任者等)に関して、 確認するための体制づくりを推奨します。 - インシデントを適切に検知するために、ログの記録、分析方法を確認する

セキュリティインシデントが発生した際に、必要なログが取得できておらず検知できないケースを確認しています。 自組織に被害をもたらしうるセキュリティインシデントを検知するために、必要なログが取得できているか、 および分析方法が定まっているかについて確認することを推奨します。

II. DDoS 攻撃への注意

[1] 概要

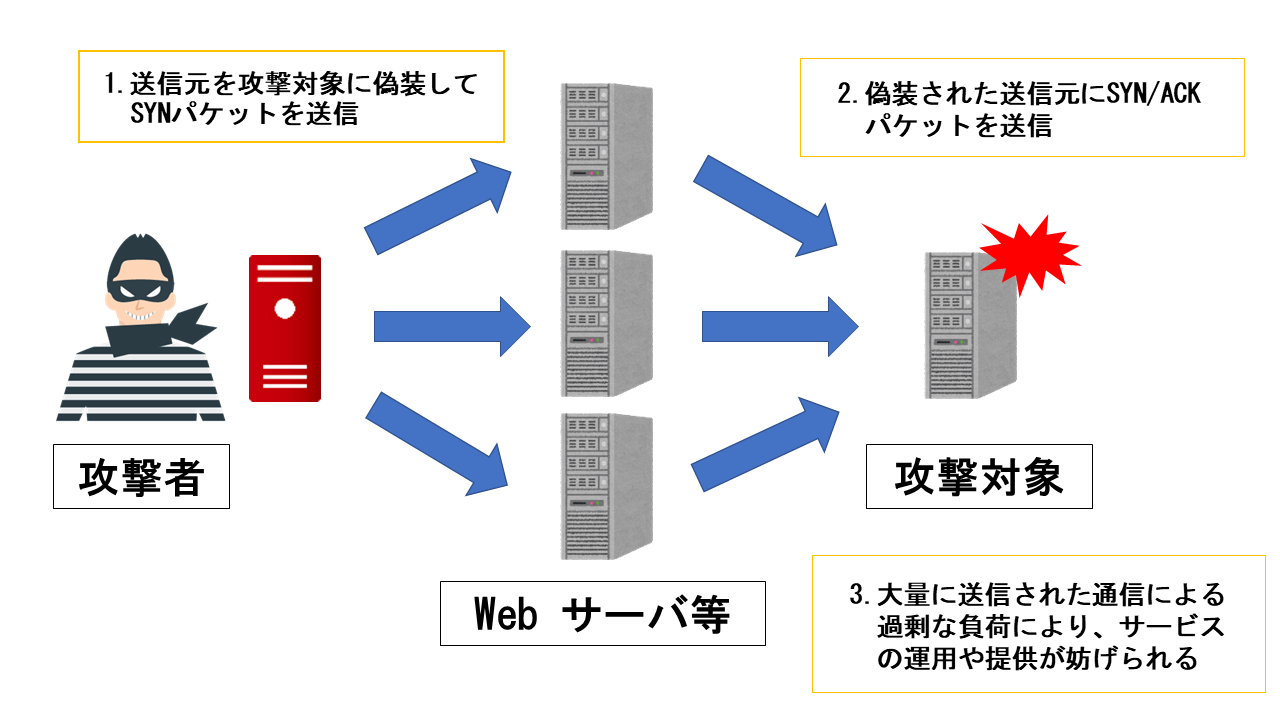

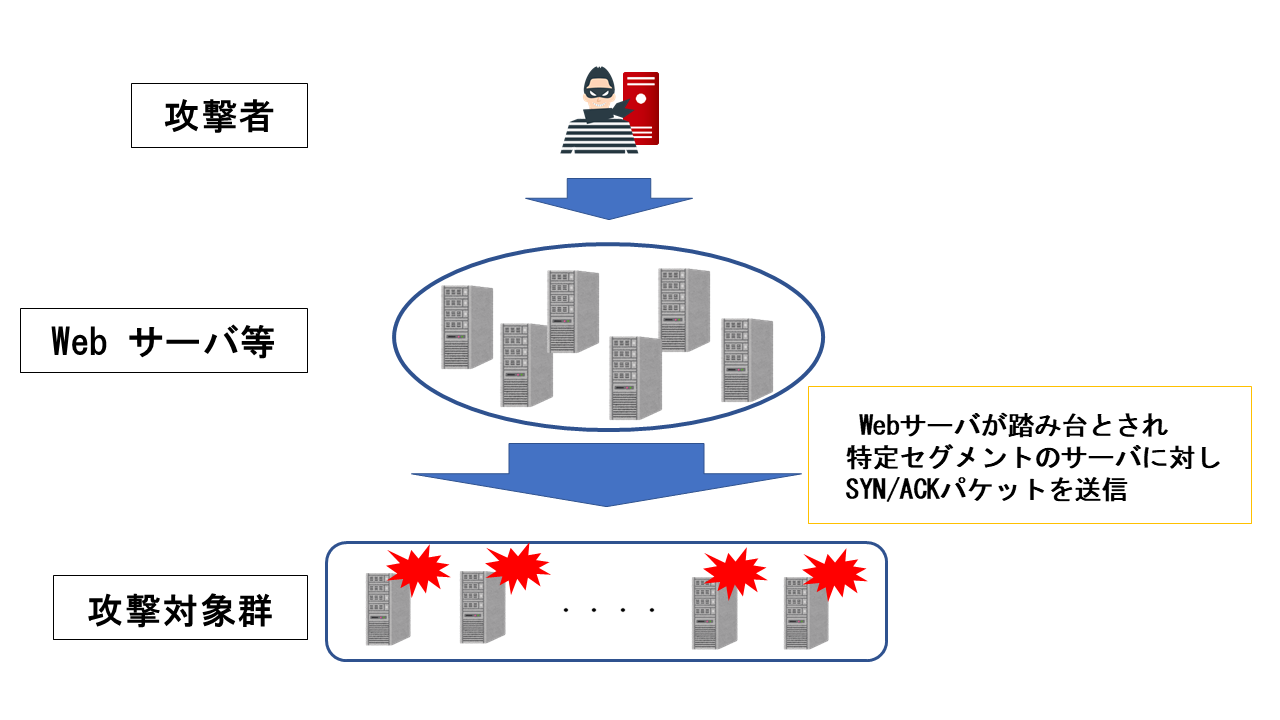

図4: 「SYN/ACK リフレクション攻撃」のイメージ

JPCERT/CCでは、DDoS 攻撃と思われる通信を観測しています。

DDoS 攻撃の一種である SYN/ACK リフレクション攻撃については、2019年も引き続き観測されているとのことです。

攻撃者は送信元 IP アドレスを偽装した SYN パケットを多数のインターネット上の Web サーバなどの機器に対し送信することで、

それらを踏み台として、SYN/ACK パケットを偽装された送信元 IP アドレスに送信させます。

図5: 「Carpet Bombing (じゅうたん爆撃) 」のイメージ

また、送信元アドレスの偽装においては、 Carpet Bombing (じゅうたん爆撃) と呼ばれる手法が使われているとのことです。 本手法は、送信元アドレスの偽装を単一アドレスではなく広いレンジで行うため、 IP アドレス単位での攻撃の検知や遮断が実施できない可能性があります。 結果として、攻撃者によりサービス運用妨害 (DoS) が行われる可能性があります。

攻撃が行われた際に円滑な対応ができるように、[2] 対策を参考に適切な対策を実施してください。

[IIJ]

TCP SYN/ACK リフレクション攻撃の観測 (2019年10月)

https://sect.iij.ad.jp/d/2019/11/051516.html[警察庁]

宛先ポート80/TCPを利用したSYN/ACKリフレクター攻撃とみられる観測等について

https://www.npa.go.jp/cyberpolice/important/2018/201811301.html

[2] 対策

- サービスプロバイダとの契約内容について確認する

契約している ISP やクラウド事業者が提供するサービスの契約内容について、確認することを推奨します。 契約内容によっては、大量の通信が発生した場合、攻撃通信と正常な通信が併せて遮断される可能性があります。 - 組織外への情報提供手段を複数用意する

攻撃に伴い、自組織が提供する Web サイトが組織外から閲覧できなくなる可能性があります。そのような事態を想定し、 組織外への情報提供手段 (例: Webサイト、SNS 等) を複数用意することを推奨します。

III. 休暇前の対応

長期休暇に入る前に、次のような対応を行ってください。

[システム管理者向け]

- インシデント発生時の緊急連絡網が整備・周知されていることを確認する

- 休暇中に稼動する機器が必要最小限であることを確認し、休暇中に稼働の必要がない機器は、電源を落とすなどの適切な対応を行う

- 重要なデータのバックアップを行う

- サーバの OS やソフトウエアなどに最新の修正プログラムが適用されていることを確認するとともに、Web サーバ上で動作する Web アプリケーションの更新もあわせて行う

確認するソフトウエアの一例

- Adobe Acrobat/Reader

- Microsoft Office

- Microsoft Windows

- Oracle Java

※これら以外の OS やソフトウエアも必要に応じて同様の対応を行う - 社員が業務で使用している機器 (PC やスマートフォンを含む) の OS やソフトウエアに修正プログラムの適用漏れがないかを確認し、社員向けに同様の確認を行うように周知する

- 休暇後に不審なアクセスを確認するために、休暇中のシステム管理者や社員、職員によるサーバ等の利用予定を把握しておく

[社員、職員向け]

- インシデント発生時の連絡先を確認する

- 業務で使用している PC やスマートフォンの OS やソフトウエアなどに、最新の修正プログラムが適用されていることを確認する

- パスワードに容易に推測できる文字列や単純な文字列を設定していたり、異なるシステムで同じパスワードを設定したりしている場合は、適切に変更する

- 業務遂行の為、PC やデータを持ち出す際には、自組織のポリシーに従い、取り扱いや情報漏えいに細心の注意を払う

IV. 休暇後の対応

休暇明けは、次のような対応を行ってください。

[システム管理者向け]

- 導入している機器やソフトウエアについて、休暇中に修正プログラムが公開されていた場合は、修正プログラムを適用するとともにその情報を社員、職員に向けて周知する

- 社員、職員に対して、休暇中に持ち出していた PC などを確認するとともに、それらを組織内のネットワークに接続する前に、

ウイルスチェックを行うよう周知する (必要に応じて確認用のネットワークを別途用意する)

- 休暇期間中のサーバへの不審なアクセスやサーバの不審な挙動がないかを確認する (サーバへのログイン認証エラーの多発、

深夜など利用者がいない時間帯のログイン、サーバやアプリケーションなどの脆弱性を狙った痕跡など)

- Web サーバで公開しているコンテンツが改ざんされていないかを確認する (不正なファイルが設置されていないか、 コンテンツが別のものに書き変わっていないか、マルウエア設置サイトに誘導する不審なコードが埋め込まれていないかなど)

[社員、職員向け]

- 出社後すぐに、ウイルス対策ソフトの定義ファイルを最新の状態に更新する

- 休暇中に持ち出していた PC や USB メモリなどは、使用前にウイルスチェックを行う

- 休暇中に修正プログラムが公開されていた場合は、システム管理者の指示に従い、修正プログラムを適用する

- 休暇中に受信したメールの中には攻撃者からの不審なメールが含まれている可能性があるため、本文の内容および添付ファイルを十分に確認し、

安易に添付ファイルを開いたり、メールに記載されているリンク先にアクセスしたりしないように注意する

V. JPCERT/CCからのお願い

JPCERT/CCでは、改ざんされた Web サイトや不正なプログラムの配布サイトなどに対して、関係機関を通じて調整活動を行っています。 もし、これらに関する情報をお持ちの場合は、以下の Web フォーム、または電子メールで、JPCERT/CCまでご連絡ください。

| JPCERT/CC インシデント報告(発見報告・被害報告・被害対応依頼) | |

|---|---|

| info@jpcert.or.jp | |

| Webフォーム | https://www.jpcert.or.jp/form/#web_form |

※インシデント報告、対応依頼の詳細はhttps://www.jpcert.or.jp/form/をご覧ください。

VI. 修正プログラム情報

最近公開された重要な修正プログラムは以下をご参照ください。

[マイクロソフト]

2019 年 11 月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/2019-Nov

2019 年 12 月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/2019-Dec

Microsoft Update Catalog

https://www.catalog.update.microsoft.com/

Windows Update: FAQ

https://support.microsoft.com/ja-jp/help/12373/windows-update-faq[アドビシステムズ株式会社]

Adobe Animate CC に関するセキュリティアップデート公開 | APSB19-34

https://helpx.adobe.com/jp/security/products/animate/apsb19-34.html

Adobe Illustrator に関するセキュリティアップデート公開 | APSB19-36

https://helpx.adobe.com/jp/security/products/illustrator/apsb19-36.html

Adobe Media Encoder に関するセキュリティアップデート公開 | APSB19-52

https://helpx.adobe.com/jp/security/products/media-encoder/apsb19-52.html

Adobe Bridge CC に関するセキュリティアップデート公開 | APSB19-53

https://helpx.adobe.com/jp/security/products/bridge/apsb19-53.html

Security update available for Adobe Acrobat and Reader | APSB19-55

https://helpx.adobe.com/security/products/acrobat/apsb19-55.html

Security updates available for Adobe Photoshop CC | APSB19-56

https://helpx.adobe.com/security/products/photoshop/apsb19-56.html

Security Updates Available for Brackets | APSB19-57

https://helpx.adobe.com/security/products/brackets/apsb19-57.html

Security updates available for ColdFusion | APSB19-58

https://helpx.adobe.com/security/products/coldfusion/apsb19-58.html[Oracle Java]

Oracle Critical Patch Update Advisory - October 2019

https://www.oracle.com/technetwork/jp/topics/ojkbcpuoct2019-5786394-ja.html

VII. 参考情報

[JPCERT/CC]

インシデント報告対応レポート

https://www.jpcert.or.jp/ir/report.html

STOP! パスワード使い回し!キャンペーン2019

https://www.jpcert.or.jp/pr/stop-password.html

適切なパスワードの設定・管理方法について

https://www.jpcert.or.jp/newsflash/2018040401.html

ログを活用したActive Directoryに対する攻撃の検知と対策

https://www.jpcert.or.jp/research/AD.html

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html[IPA]

サーバ用オープンソースソフトウェアに関する製品情報およびセキュリティ情報

https://www.ipa.go.jp/security/announce/sw_security_info.html