1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウエアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。また、こうした観測では、複数の視点による多元的な見方も重要であるため、主に海外のNational CSIRTと連携してそれぞれの組織にセンサーを設置し観測網に参加してもらう活動を行っています。各地のセンサーから収集したデータを分析し、問題が見つかれば、適切な地域のNational CSIRT等に情報を提供し、状況の改善を依頼しています。また、日本国内固有の問題については、JPCERT/CCの日々の活動の中で対処しています。

本レポートでは、国内に設置されたセンサーで本四半期に観測されたパケットを中心に分析した結果について述べます。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 23/TCP (telnet) | 1 |

| 2 | 445/TCP (microsoft-ds) | 2 |

| 3 | 37215/TCP | TOP10外 |

| 4 | 22/TCP (ssh) | 5 |

| 5 | 80/Tcp(http) | 6 |

| ※ | ポート番号とサービスの対応の詳細は、IANAの文書(*1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルに則った形式のパケットが受信されているとは限りません。 |

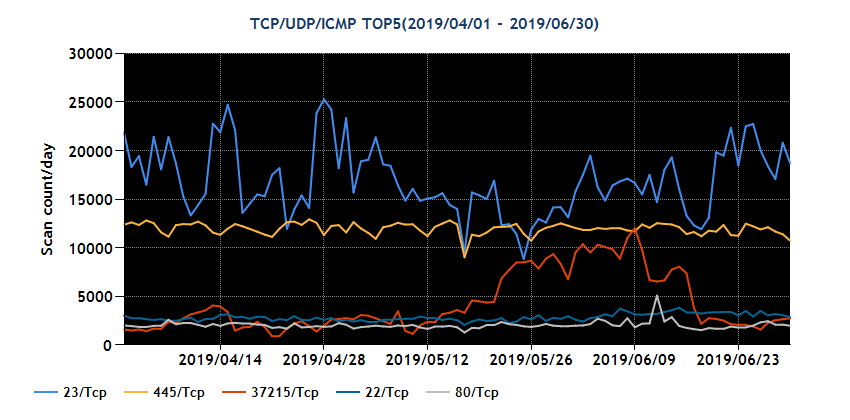

[表1]に示した各宛先ポート番号をもつパケット観測数の推移を[図1]に示します。

クリックすると拡大されます

本四半期の期間中ほぼ一定数の445/TCP宛のパケットが観測され、その数が一時的に23/TCP宛のパケットを上回る期間もありました。37215/TCP宛のパケットは、5月14日頃から約1か月の間観測数が増加し、順位が3位に上がりました。約7割のパケットは送信元地域が台湾でした。当該期間、複数の機器の脆弱性に対して攻撃を行うMirai亜種が活動していたとの情報が公開されており、その中にはCVE-2017-17215が攻撃対象として含まれていました。このマルウエアの活動によって37215/TCP宛のパケットが増加した可能性も考えられます。

続いて、送信元の地域ごとの内訳を調べると、特定の3地域に著しく偏っていました。本現象については、2.1節 「Windows環境とみられる送信元からのパケット数の増加」で述べます。本四半期に国内で観測されたパケットについて、送信元IPアドレスを地域ごとにまとめてパケットが多かった順に並べたトップ5を[表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | ロシア | 1 |

| 2 | 米国 | 2 |

| 3 | 中国 | 3 |

| 4 | オランダ | 4 |

| 5 | 台湾 | TOP10外 |

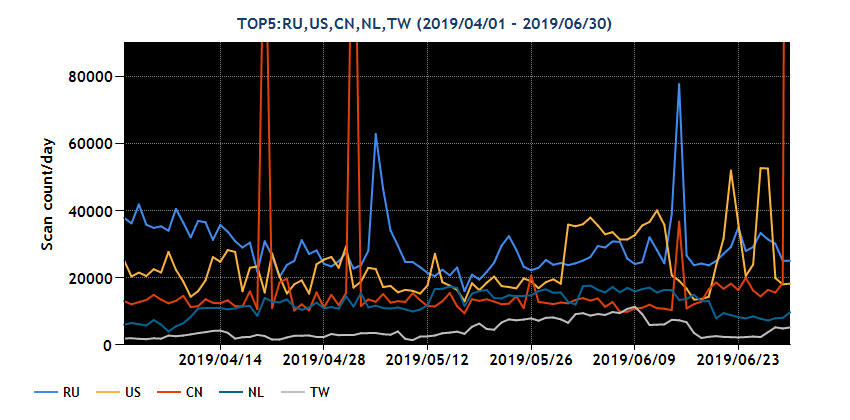

[表2]の送信元地域からのパケット観測数の推移を[図2]に示します。

クリックすると拡大されます

観測パケット数の送信元地域による内訳では、台湾が5月12日頃より増加しました。このため順位が変動しました。台湾地域からのパケットは37215/TCP宛が最も多く、台湾を送信元とするパケットの約7割を占めました。その他の地域については、一時的な増減がありしたが、通期の順位に変化を及ぼすほどではありません。

2. 注目された現象

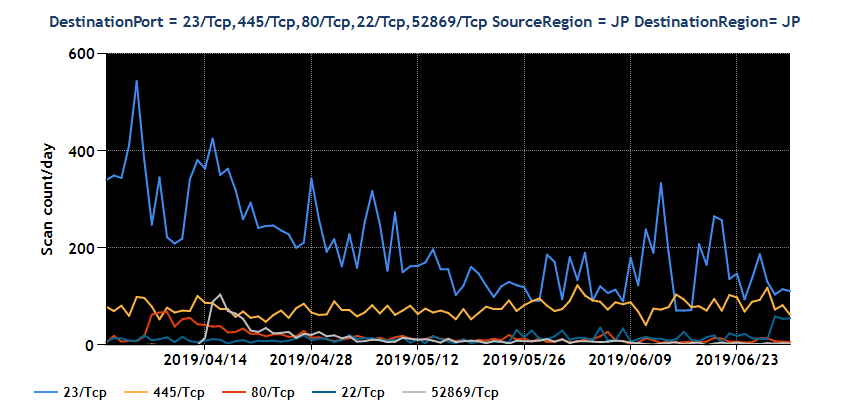

2.1. 日本から送信されたパケットの動向日本を送信元とした宛先ポート番号別パケット観測数の2019年4月からの推移は[図3]のとおりです。

クリックすると拡大されます

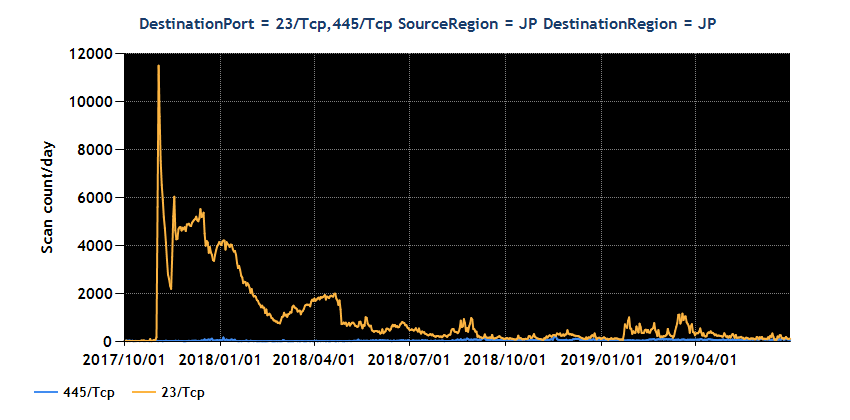

2017年11月以降[図4]、日本を送信元としたパケットは継続的に23/TCP宛が最も多く、その大部分はMiraiおよびその亜種に感染した機器によるものでしたが、その後に製品ベンダーやISP等が対策実施を呼びかけ、ユーザによるアップデートや機器の交換等の対策が進んで、23/TCP宛のパケットが減少してきました。これに替わり本四半期は、445/TCP宛のパケットが少しずつ増加し、これが一時的には上回る時間帯も出てきました。

クリックすると拡大されます

観測されている445/TCP宛のパケットにはTCPパケットのウインドウサイズにある特徴があります。送信元の一部を確認したところ、古いバージョンを含む複数のWindows OSを確認できましたが、特定のバージョンやマシンの利用用途に偏っていると言った特徴は見られませんでした。445/TCPのポートをWindowsでは様々な用途で使用しています。このポートを通じて広く行われた攻撃事例を紐解くと、サーバ上で設定されている弱いアカウントのパスワード認証を突破し、システム上でマルウエアを実行させ感染させる手口や、Windowsの既知の脆弱性を悪用することでサーバにマルウエアを感染させる手口が思い起こされます。その一つにマルウエアWannacryがあり、Wannacryが送信するTCPパケットのウインドウサイズの値には、今回観測されているものと同じ特徴があります。こうした状況から、今回の観測したパケットが、マルウエアに感染したWindowsサーバからの感染範囲を拡大するためのものかと推測しています。なお、IPアドレスの管理者に連絡等を行っていますが、現時点ではパケット数の著しい減少はみられません。

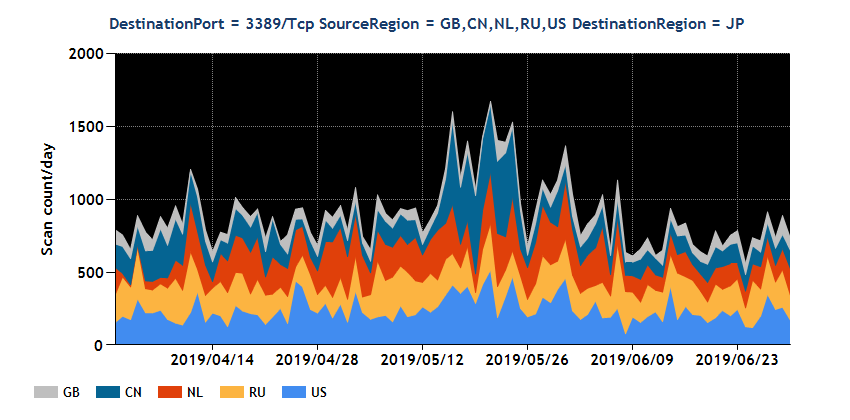

2.2. 3389/TCP宛のパケットの動向本四半期の宛先ポート番号トップ5には入っていませんが、2019年5月14日頃から約10日間3389/TCP宛のパケットの増加を観測しています。[図5]に示した地域別の積上げグラフに見られるように、主な送信元は中国、米国、オランダ等です。

クリックすると拡大されます

これらのパケット増加は、マイクロソフト社のRemote Desktop Service(CVE-2019-0708)の脆弱性に関する情報の公開(*2)の影響と考えられます。本脆弱性情報の公開直後からの約2週間パケット観測数が増加しました。

本脆弱性は、すでにサポートが終了したWindows XPやWindows Server 2003も影響を受け、それらのOSに対してもマイクロソフト社から異例のセキュリティ更新プログラムが公開されています。またマルウエア作成に使用される可能性が高いとして、他の機関も注意を呼び掛けています。

2020年1月14日には、Windows Server 2008 / Windows Server 2008 R2のサポートが終了します。2.1で述べた件もありますので、身の回りで稼働している機器のWindowsがサポート対象となっているバージョンを使用しているか、セキュリティ更新が適切に実施されているか、不要なポートを開けたままにしていないか、適切な強度のパスワードを使用しているか等を確認してみることをお勧めします。

3. 参考文献

| (1) | Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

|

| (2) | CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性 |

|

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2019-0708 |