1. 概要

JPCERT/CCでは、スキャンの報告を複数受けています。

スキャンとは、サーバや PC 等の攻撃対象となるシステムの存在確認やシステムに不正に侵入するための弱点(セキュリティホールなど)を

発見するために、攻撃者によって行われるアクセス(システムへの影響がないもの)を指します。また、マルウエアなどによる感染活動も含まれます。

JPCERT/CCでは、以下をスキャンと分類しています。

- 弱点探索(プログラムのバージョンやサービスの稼働状況の確認等)

- 侵入行為の試み(未遂に終わったもの)

- マルウエア(ウイルス、ボット、ワーム等)による感染の試み(未遂に終わったもの)

- SSH、FTP、TELNET 等に対するブルートフォース攻撃(未遂に終わったもの)

スキャンによる探索行為が行われた場合、脆弱性を突いた攻撃に繋がり、情報窃取が行われるなどの可能性があります。 そのため、探索・攻撃を目的としたスキャンに備えて、自身が運用するサーバや IoT 機器などの確認を行うことを推奨いたします。

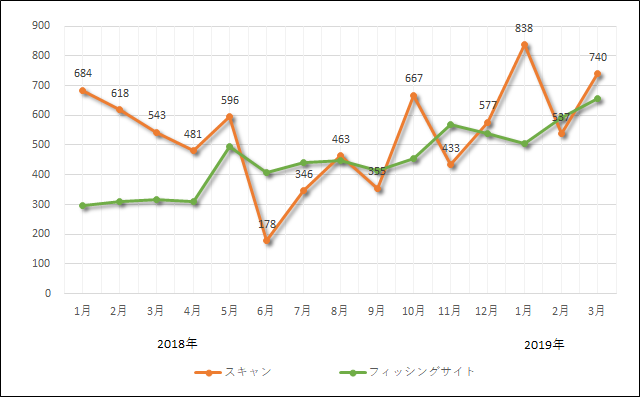

図1: スキャン・フィッシングサイト件数の推移

図1: スキャン・フィッシングサイト件数の推移2. スキャンに関連した活動の例

以下は、TSUBAME による観測から得られた情報です。

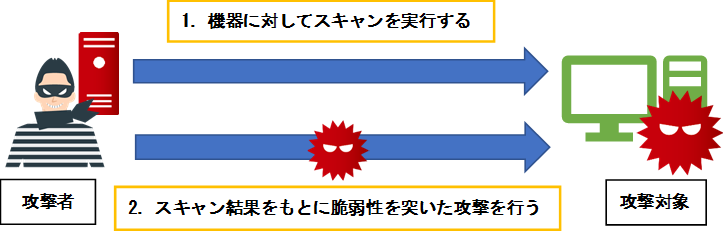

(1) 脆弱性を突いた攻撃を行うためのスキャン

図2:「脆弱性を突いた攻撃を行うためのスキャン」の例

図2:「脆弱性を突いた攻撃を行うためのスキャン」の例2019年も引き続き 445/TCP (microsoft-ds) 宛や、3389/TCP (RDP) 宛のパケットが複数観測されています。 これらの観測結果から、445/TCP (microsoft-ds) 宛の通信は WannaCry の感染活動などの脆弱性を突いた攻撃の痕跡、 3389/TCP (RDP) 宛の通信はインターネットからアクセス可能なサーバの存在やそれらの脆弱性などセキュリティホールの 探索活動であることが考えられます。 その他にも、特定のポートを狙った不正アクセスやブルートフォース攻撃を試みたと推察される通信を観測しています。

■ JPCERT/CC「活動概要[2019年1月1日~2019年3月31日]」

https://www.jpcert.or.jp/pr/2019/PR_20190411.pdf

■ 警察庁「リモートデスクトップサービスを標的としたアクセスの増加等について」

https://www.npa.go.jp/cyberpolice/detect/pdf/20190621.pdf

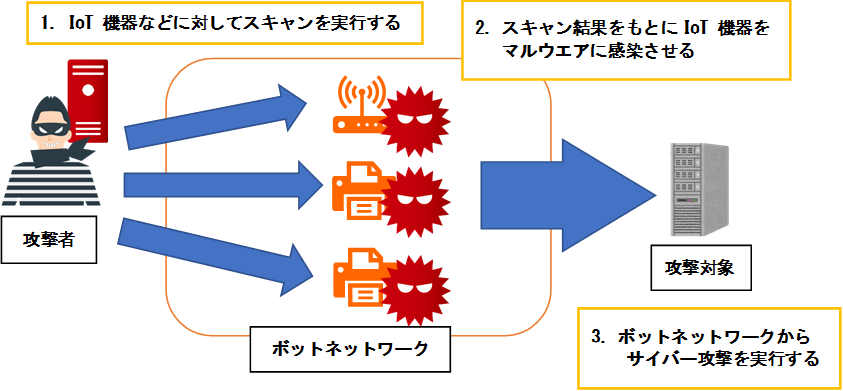

(2) IoT 機器などへのマルウエア感染

図3: 「IoT 機器などへのマルウエア感染」の例

図3: 「IoT 機器などへのマルウエア感染」の例2019年1~3月間は、23/TCP (TELNET) 宛のパケット数が最も多く、1月27日頃から徐々に増加していました。 送信元を調査したところ、その一部でルータや監視カメラ、レコーダーなどの機器が設置されていることが分かりました。 これらの調査から、脆弱なまま放置されている機器が攻撃者に乗っ取られたりマルウエアに感染したりした結果、 次の攻撃先を探索するために 23/TCP (TELNET) 宛のパケットを送信し始めたものと考えています。

■ JPCERT/CC「活動概要[2019年1月1日~2019年3月31日]」

https://www.jpcert.or.jp/pr/2019/PR_20190411.pdf

3. 点検項目

スキャンを起因とした攻撃の被害を回避、低減するために、以下の項目の実施を確認してください。

サーバや IoT 機器などの点検および対策実施にあたり、必要に応じてホスティング事業者(レンタルサーバ事業者、クラウドサービス事業者)、

またはセキュリティベンダと相談することを推奨いたします。

また、サーバなどの運用を外部に委託している場合、運用委託先企業における点検および対策の実施を確認することを推奨いたします。

(1) 不要なサービスの停止、使用サービスの設定確認

目的:システムに関する情報の漏えいや脆弱性への攻撃を防ぐため

対象:サーバや IoT 機器など

頻度:1年に1回程度、および機能追加などの変更が行われた時

(2) ファイアウォール設定の有効化

目的:サーバの脆弱性を狙った攻撃を回避・低減するため

対象:サーバ

頻度:1年に1回程度、および通信設定などの変更が行われた時

(3) OS 、ファームウエア、アプリの最新バージョン更新

目的:サーバなどの OS 、ファームウエア、アプリの脆弱性を狙った攻撃を回避・低減するため

対象:サーバや IoT 機器など

頻度:数週間から1ヶ月に1回程度

(4) 初期パスワードの変更、変更の確認

目的:管理や保守を行うアカウントのパスワードを、複数のサービスで使いまわさない、安易に推測できるものを使用しない、など適切な運用がなされていることを確認するため

対象:サーバや IoT 機器など

頻度:1年に1回程度

サーバや IoT 機器などに異常が見つかった場合を想定し、ログの保存方法、緊急時の対応手順、対応者の連絡先などを事前に確認しておくことも被害低減のために重要です。

その他、サーバや IoT 機器などの管理における基本的な対策については、次の資料を参照してください。

■ IPA「サーバ用オープンソースソフトウェアに関する製品情報およびセキュリティ情報」

https://www.ipa.go.jp/security/announce/sw_security_info.html

■ IPA「IoT製品・サービス脆弱性対応ガイド」

https://www.ipa.go.jp/files/000065095.pdf

■ IPA「組織の情報セキュリティ対策自己診断テスト 情報セキュリティ対策ベンチマーク」

https://www.ipa.go.jp/security/benchmark/

■ JPCERT/CC「IoTセキュリティチェックリスト」

https://www.jpcert.or.jp/research/IoT-SecurityCheckList.html

4.スキャン攻撃などの被害に関する連絡先

探索・攻撃を目的としたスキャンなどの被害に遭われた方、被害の対応依頼を希望される方は、以下までご連絡ください。

| JPCERT/CC インシデント報告(発見報告・被害報告・被害対応依頼) | |

|---|---|

| info@jpcert.or.jp | |

| Webフォーム | https://www.jpcert.or.jp/form/#web_form |

※インシデント報告、対応依頼の詳細はhttps://www.jpcert.or.jp/form/をご覧ください。

CyberNewsFlash は、注意喚起とは異なり、発行時点では注意喚起の基準に満たない脆弱性の情報やセキュリティアップデート予告なども含まれます。

今回の件を含め、提供いただける情報がありましたら、JPCERT/CCまでご連絡ください。

早期警戒グループ

メールアドレス : ew-info@jpcert.or.jp