冬の長期休暇期間におけるコンピュータセキュリティインシデント発生の予防および緊急時の対応に関して、要点をまとめましたので、以下を参考に対策をご検討ください。

年末年始の休暇期間中は、インシデント発生に気づきにくく、発見が遅れる可能性があります。休暇期間中にインシデントが発覚した場合に備えて、対応体制や関係者への連絡方法などを事前に調整し、休暇明けには、不審なアクセスや侵入の痕跡がないか、ネットワーク機器のログを確認することをおすすめします。

また、インシデントの発生を未然に防ぐためにも、休暇期間に入る前に自組織で管理するネットワーク機器のセキュリティ対策が十分か、今一度ご確認ください。

I. 不審なメールへの注意 (例: ばらまき型メール攻撃)[1] 概要

以前から見られる業務メールや広告メールを装い、情報窃取型マルウエアへの感染を誘導する「ばらまき型メール攻撃」は、攻撃手法の変化や巧妙化が進んでおり、引き続き攻撃を確認しています。被害を防ぐために、[ 2 ]対策を参考に、適切な対策を実施してください。

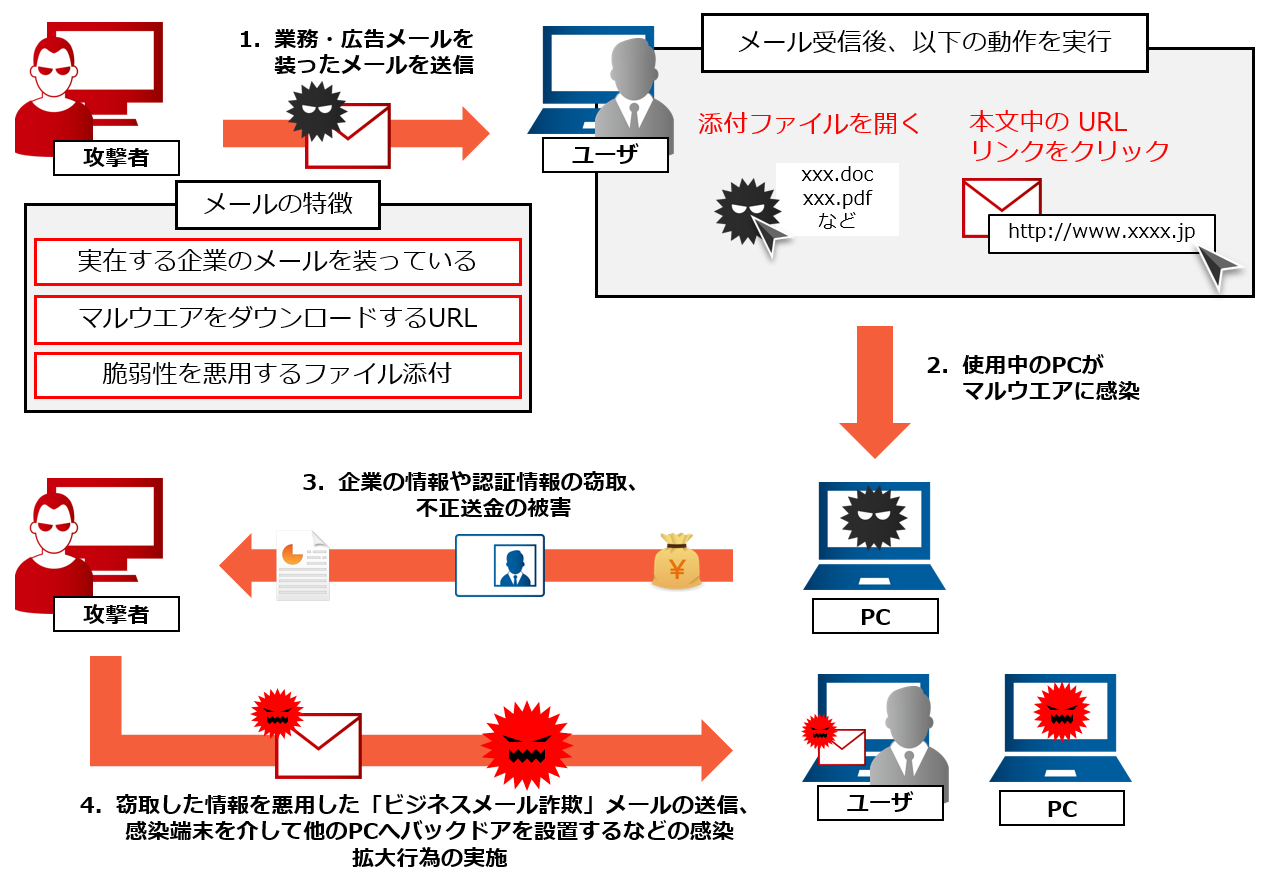

・ ばらまき型メール攻撃

ばらまき型メール攻撃で誘導されるマルウエア (emotet など) は、インターネットサービス (銀行口座、会員向けサービスサイトなど) の認証情報を窃取することを目的としていましたが、昨今攻撃手法に変化がみられ、感染した端末のメールやウエブサイトの情報を窃取する機能が追加されるなど、これまでとは異なる活動をJPCERT/CCでは確認しています。

また、最近では、不特定多数を攻撃対象とするだけでなく、特定の組織や団体を対象として攻撃メールをばらまく傾向を確認しています。特定の組織や団体が攻撃対象になった場合、攻撃の情報が公開されることは少なく、一般に公開されている情報だけでは攻撃を防ぐことは困難であり、日ごろから不審なメールへの注意が必要となります。

認証情報を取得した攻撃者はメール内容やシステム構成などの情報を窃取し、それらの情報を悪用したビジネスメール詐欺 (BEC) やバックドアの設置など、さらなる攻撃を行う可能性もあります。

ばらまき型メール攻撃では、添付ファイルや本文に記載した URL をクリックさせることでマルウエアへの感染を誘導します。このため、メールの内容は受信者を欺くことを目的に作成されており、気を付けるべきポイントも詐欺行為への対応と類似する部分があります。独立行政法人日本貿易振興機構 (JETRO) では、商取引における詐欺行為に関する注意喚起を掲載していますので、対策検討などにご活用ください。

[2] 対策

マルウエア感染を未然に防ぎ、感染時の被害を低減するために、次のような対策を実施することをおすすめします。また、休暇中に外部へ持ち出した PC などの機器を組織内部のネットワークに接続する際にはセキュリティ対策が行われていることを確認してください。

| 1. | OS などのソフトウエアのセキュリティアップデートの適用 |

| 2. | ウイルス対策ソフトなどの定義ファイルを更新 |

| 3. | ハードディスクなどのウイルスチェック |

| 4. | 使用している機器やソフトウエアのセキュリティ関連情報の確認 |

| 5. | 疑わしい点がないか落ち着いてメールを確認する。また、安易に添付ファイルを開封したり、メール本文に記載されたURL へアクセスしたりしない |

| 6. | 休暇中にメールを閲覧する可能性がある場合は、メール閲覧者の体制や緊急時の連絡先を確認する |

攻撃者の手口は常に変化しています。被害にあわないよう定期的に情報収集を行い、有効な対策を検討することをおすすめします。

[独立行政法人日本貿易振興機構 (JETRO)]

国際的詐欺事件について(注意喚起)

II. システムにおける脆弱性への注意 (例: Oracle WebLogic Server)

[1] 概要

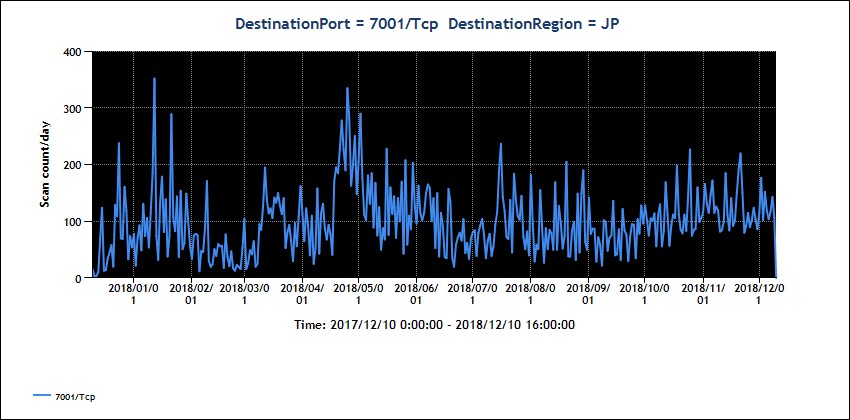

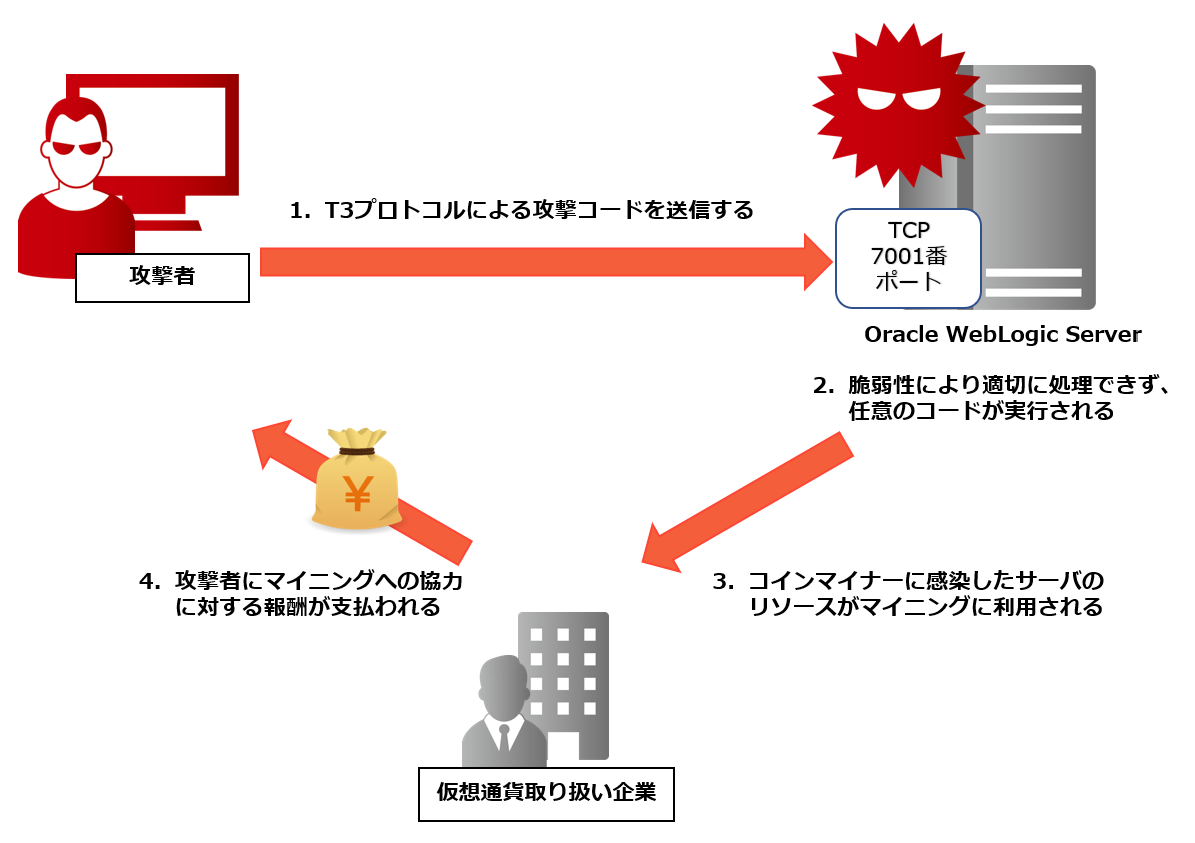

JPCERT/CCでは、Oracle WebLogic Server のシステムにおける脆弱性 (CVE-2017-10271) を悪用した複数の攻撃を確認しています。この脆弱性は、2017年末に悪用が確認されましたが、1年経過した現在も本脆弱性を狙ったアクセスが続いています。

悪用されると、仮想通貨マイニングマルウエアに感染し仮想通貨の発掘に利用されたり、遠隔の第三者にシステム上で任意のコードを実行されたりするおそれがあります。このような攻撃による被害を受けないために、[ 2 ]対策を参考に、適切な対策を実施してください。

悪用されると、仮想通貨マイニングマルウエアに感染し仮想通貨の発掘に利用されたり、遠隔の第三者にシステム上で任意のコードを実行されたりするおそれがあります。このような攻撃による被害を受けないために、[ 2 ]対策を参考に、適切な対策を実施してください。

JPCERT/CC TSUBAME(インターネット定点観測システム)

[2] 対策

1. アプリケーションやサーバを最新の状態に保つ

使用しているアプリケーションやサーバを、脆弱性の対策が施された最新のバージョンにアップデートしてください。サーバ本体だけアップデートしても、アプリケーションなどを適切にアップデートしていなければ、脆弱性対策が十分とは言えません。

2. アクセスに用いる IP アドレスやポートを制限する

システムへのアクセスを必要最小限の IP アドレスからのみに制限したり、外部からアクセス可能なポートを必要最小限に制限したりすることを検討してください。

Oracle WebLogic Server の管理サーバにおいて、7001番ポートは初期設定 (default) で待ち受け状態 (Listen 状態) になっています。管理サーバへのアクセスを特定のドメイン内のサーバやマシンのみに制限するためにネットワーク接続フィルタの使用を検討してください。 また、システム管理者は、自身が管理するシステムに対して、脆弱性診断やペネトレーションテストを実施するなど、脆弱性の有無を日頃から確認しておくことも重要です。

脆弱性が見つかった場合に、アップデートや回避策の適用が早期に実施できるように、必要な手順や体制等を備えておくことをおすすめします。

Oracle WebLogic Server の管理サーバにおいて、7001番ポートは初期設定 (default) で待ち受け状態 (Listen 状態) になっています。管理サーバへのアクセスを特定のドメイン内のサーバやマシンのみに制限するためにネットワーク接続フィルタの使用を検討してください。 また、システム管理者は、自身が管理するシステムに対して、脆弱性診断やペネトレーションテストを実施するなど、脆弱性の有無を日頃から確認しておくことも重要です。

脆弱性が見つかった場合に、アップデートや回避策の適用が早期に実施できるように、必要な手順や体制等を備えておくことをおすすめします。

[JPCERT/CC]

Oracle WebLogic Server の脆弱性 (CVE-2017-10271) に関する注意喚起

TSUBAME(インターネット定点観測システム)

III.休暇前の対応

長期休暇に入る前に、次のような対応を行ってください。

[システム管理者向け]| 1. | インシデント発生時の緊急連絡網が整備・周知されていることを確認する |

| 2. |

休暇中に稼動する機器が必要最小限であることを確認する 休暇中に稼働の必要がない機器は、電源を落とすなどの適切な対応をしてください |

| 3. | 重要なデータのバックアップを行う |

| 4. | サーバの OS やソフトウエアなどに最新の修正プログラムが適用されていることを確認する。Web サーバ上で動作する Web アプリケーションの更新もあわせて行う |

| 5. | 社員が業務で使用している機器 (PC やスマートフォンを含む) の OS やソフトウエアに修正プログラムの適用漏れがないかを確認し、社員向けに同様の確認を行うように周知する |

[社員、職員向け]

| 1. | インシデント発生時の連絡先を確認する |

| 2. |

業務で使用している PC やスマートフォンの OS やソフトウエアなどに、最新の修正プログラムが適用されていることを確認する - Adobe Acrobat/Reader - Adobe Flash Player - Microsoft Office - Microsoft Windows - Oracle Java ※これら以外の OS やソフトウエアも必要に応じて修正プログラムを適用する |

| 3. | パスワードに容易に推測できる文字列や単純な文字列を設定していたり、異なるシステムで同じパスワードを設定したりしている場合は、適切に変更する |

| 4. | 業務遂行の為、PC やデータを持ち出す際には、自組織のポリシーに従い、取り扱いや情報漏えいに細心の注意を払う |

IV.休暇後の対応

休暇明けは、次のような対応を行ってください。

[システム管理者向け]| 1. | 導入している機器やソフトウエアについて、休暇中に修正プログラムが公開されていた場合は、修正プログラムを適用するとともにその情報を社員、職員に向けて周知する |

| 2. | 社員、職員に対して、休暇中に持ち出していた PC などを確認するとともに、それらを組織内のネットワークに接続する前に、ウイルスチェックを行うよう周知する(必要に応じて確認用のネットワークを別途用意する) |

| 3. |

休暇期間中のサーバへの不審なアクセスやサーバの不審な挙動がないかを確認する (サーバへのログイン認証エラーの多発、深夜など利用者がいない時間帯のログイン、サーバやアプリケーションなどの脆弱性を狙った痕跡など) |

| 4. |

Web サーバで公開しているコンテンツが改ざんされていないかを確認する (不正なファイルが設置されていないか、コンテンツが別のものに書き変わっていないか、マルウエア設置サイトに誘導する不審なコードが埋め込まれていないかなど) |

[社員、職員向け]

| 1. | 出社後すぐに、ウイルス対策ソフトの定義ファイルを最新の状態に更新する |

| 2. | 休暇中に持ち出していた PC や USB メモリなどは、使用前にウイルスチェックを行う |

| 3. | 休暇中に修正プログラムが公開されていた場合は、システム管理者の指示に従い、修正プログラムを適用する |

| 4. | 休暇中に受信したメールの中には攻撃者からの不審なメールが含まれている可能性があるため、本文の内容および添付ファイルを十分に確認し、安易に添付ファイルを開いたり、メールに記載されているリンク先にアクセスしたりしないように注意する |

V. JPCERT/CCからのお願い

JPCERT/CCでは、改ざんされた Web サイトや不正なプログラムの配布サイトなどに対して、関係機関を通じて調整活動を行っています。もし、これらに関する情報をお持ちの場合は、以下の Web フォーム、または電子メールで、JPCERT/CCまでご連絡ください。

Web フォーム: https://form.jpcert.or.jp/電子メール : info@jpcert.or.jp

※インシデントの報告についてはこちらをご参照ください

https://www.jpcert.or.jp/form/

VI.修正プログラム情報

最近公開された重要な修正プログラムは以下をご参照ください。

[Microsoft]

2018 年 12 月のセキュリティ更新プログラム

Microsoft Update / Windows Update

Microsoft Update Catalog

[Adobe]

Flash Player に関するセキュリティアップデート公開 | APSB18-42

Adobe Acrobat および Reader に関するセキュリティ情報 | APSB18-41

[Oracle Java]

Oracle Critical Patch Update Advisory - October 2018

VII.参考情報

[JPCERT/CC]

インシデント報告対応レポート

STOP! パスワード使い回し!キャンペーン2018

適切なパスワードの設定・管理方法について

ランサムウエアの脅威動向および被害実態調査報告書

ログを活用したActive Directoryに対する攻撃の検知と対策