ゴールデンウィークの長期休暇期間におけるコンピュータセキュリティインシデント発生の予防および緊急時の対応に関して、要点をまとめましたので、以下を参考に対策をご検討ください。

長期休暇期間中は、インシデント発生に気がつきにくく、発見が遅れる可能性があります。休暇期間中にインシデントが発覚した場合に備えて、対応体制や関係者への連絡方法などを事前に調整し、休暇明けには、不審なアクセスや侵入の痕跡がないか、サーバなどのログを確認することをおすすめします。

また、インシデントの発生を未然に防止するためにも、休暇期間に入る前に、自システムのセキュリティ対策が十分か、今一度確認することもあわせてご検討ください。

[1] 概要

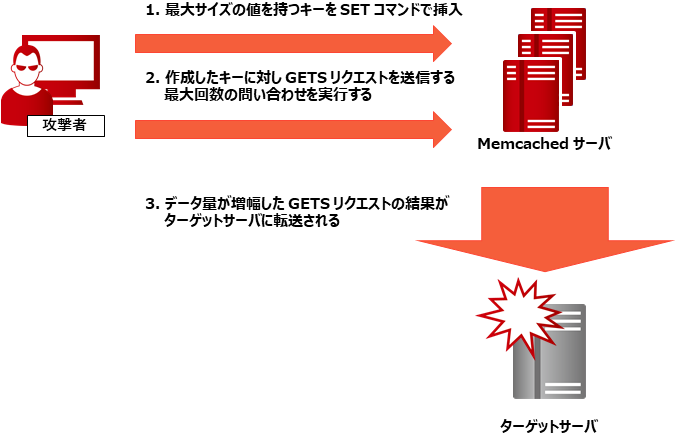

JPCERT/CCでは、分散メモリキャッシュシステム memcached を悪用した複数の攻撃を確認しています。適切な設定の行われていない場合、リモートの攻撃者から memcached が大規模な DDoS 攻撃の踏み台にされたり、memcached が保持する情報へアクセスされたりする可能性があります。このような攻撃による被害を受けないために、[2]対策を参考に、適切な対策を実施してください。

クリックすると拡大されます

[2] 対策

| 1. | アクセスに用いる IP アドレスやポートを制限する |

| システムへのアクセスを必要最小限の IP アドレスからのみに制限したり、外部からアクセス可能なポートを必要最小限に制限したりすることを検討してください。 | |

| 2. | アプリケーションやサーバを最新の状態に保つ |

| 使用しているアプリケーションやサーバを、問題の対策が施された最新のバージョンにアップデートしてください。 |

また、DDoS 攻撃の踏み台として悪用される可能性のあるソフトウエアは、memcached に限りません。システム管理者は、自身が管理するシステムについて、サーバなどで使用しているソフトウエアの設定やネットワークのアクセス制御の設定を確認し、見直すことをおすすめします。

[JPCERT/CC]

memcached のアクセス制御に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180009.html

[JPCERT/CC]

memcached のアクセス制御に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180009.html

II. システムにおける脆弱性への注意 (例:Oracle WebLogic Server)

[1] 概要

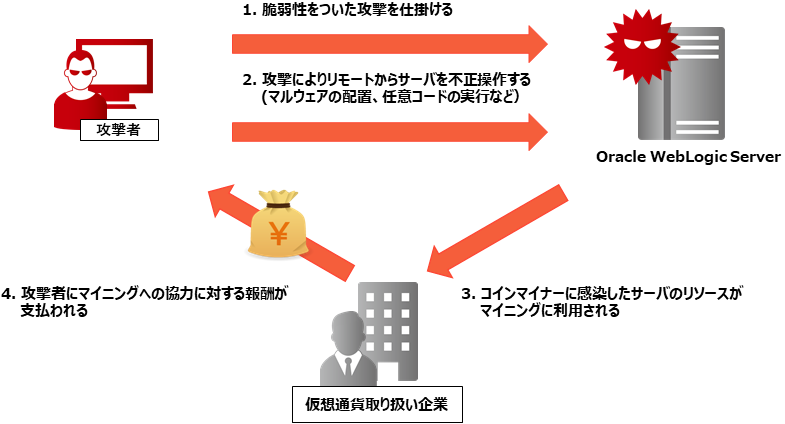

JPCERT/CCでは、Oracle WebLogic Server のシステムにおける脆弱性を悪用した複数の攻撃を確認しています。脆弱性が悪用されると、コインマイナーに感染し仮想通貨の発掘に利用されたり、遠隔の第三者がシステム上で任意のコードを実行したりするおそれがあります。このような攻撃による被害を受けないために、[2]対策を参考に、適切な対策を実施してください。

クリックすると拡大されます

[2] 対策

| 1. | アプリケーションやサーバを最新の状態に保つ |

| 使用しているアプリケーションやサーバを、脆弱性の対策が施された最新のバージョンにアップデートしてください。 | |

| 2. | アクセスに用いる IP アドレスやポートを制限する |

| システムへのアクセスを必要最小限の IP アドレスからのみに制限したり、外部からアクセス可能なポートを必要最小限に制限したりすることを検討してください。 |

また、システム管理者は、自身が管理するシステムに対して、脆弱性診断やペネトレーションテストを実施するなど、脆弱性の有無を日頃から確認しておくことも重要です。脆弱性が見つかった場合に、アップデートや回避策の適用が早期に実施できるように、必要な手順や体制等を備えておくことをおすすめします。

[JPCERT/CC]

Oracle WebLogic Server の脆弱性 (CVE-2017-10271) に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180004.html

[bitFlyer]

ビットコインを生み出す採掘(マイニング)

https://bitflyer.com/BitcoinMining

[JPCERT/CC]

Oracle WebLogic Server の脆弱性 (CVE-2017-10271) に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180004.html

[bitFlyer]

ビットコインを生み出す採掘(マイニング)

https://bitflyer.com/BitcoinMining

III.不審なメールへの注意 (例: ばらまき型メール攻撃、ビジネスメール詐欺)

[1] 概要

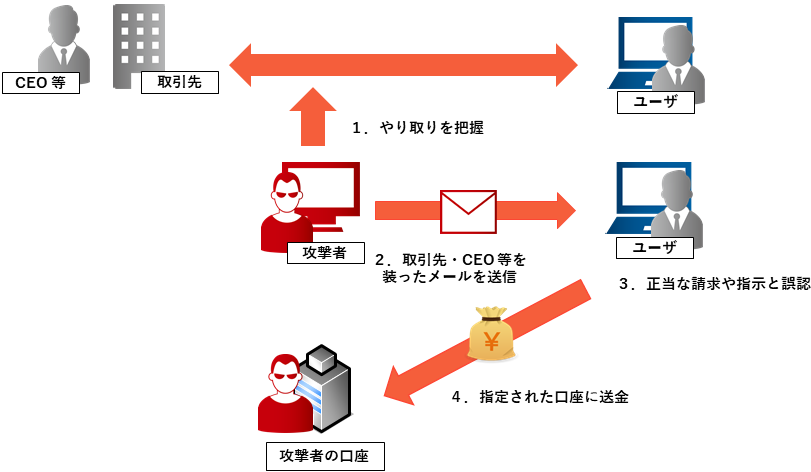

JPCERT/CCでは、業務メールや広告メールなどを装い、情報窃取型マルウエアおよびランサムウエアへの感染を誘導する「ばらまき型メール攻撃」や、取引先を装ったメールを用いて企業の担当者を騙し、攻撃者の用意した口座へ送金させる「ビジネスメール詐欺」を確認しています。これらの被害を防ぐために、[2]対策を参考に、適切な対策を実施してください。

| 1. | ばらまき型メール攻撃 |

|

昨年度より見られる「URSNIF(別名:GOZI)」や、今年に入ってから確認されている、Tor(The Onion Router)を利用した通信経路の秘匿を行う機能を持つマルウエア「DreamBot」などを引き続き確認しています。 マルウエアに感染すると、保存されているデータが窃取され、不正送金などの被害を受けたり、保存されているデータが暗号化され、攻撃者よりランサム(身代金)の支払いを要求されたりする可能性があります。 | |

| 2. | ビジネスメール詐欺 |

|

手法として、取引先担当者のメールアカウント、請求書の偽装や、経営者や社外の権威ある第三者等へのなりすましが挙げられます。攻撃者は企業間の取引内容や経営者等が作成するメールの特徴を事前に把握している場合が多く、攻撃に使われるメールは通常の業務メールと見分けがつかない巧妙な作りとなっています。 結果として、取引担当者が正当な請求や指示と誤認し、攻撃者の用意した口座へ送金してしまう被害が発生しています。 |

クリックすると拡大されます

[2] 対策

| 1. | ばらまき型メール攻撃への対策 |

マルウエア感染を未然に防ぎ、感染時の被害を低減するために、次のような対策を実施することをおすすめします。また、休暇中に外部へ持ち出した PC などの機器を組織内部のネットワークに接続する際にはセキュリティ対策が行われていることを確認してください。

|

|

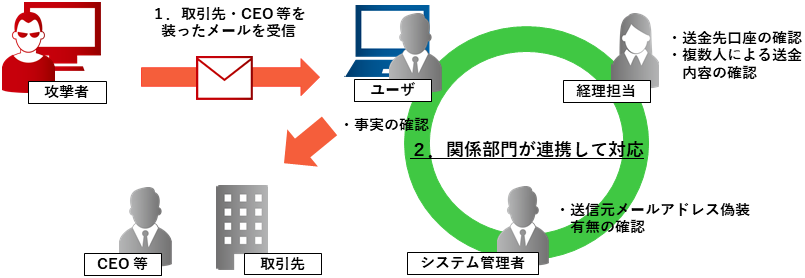

| 2. | ビジネスメール詐欺への対策 |

ビジネスメール詐欺のように取引担当者を騙し、金銭窃取を目的とする攻撃の場合、技術的な対策に加えて、組織的な対策も有効です。メール本文や請求内容に少しでも不審な点がある場合は、送金前にシステム管理者・取引担当者・経理担当者が連携し、次のような対策を実施することをおすすめします。

|

クリックすると拡大されます

[警察庁サイバー犯罪対策プロジェクト]

ビジネスメール詐欺に注意!

https://www.npa.go.jp/cyber/bec/index.html

[情報処理推進機構 (IPA)]

【注意喚起】偽口座への送金を促す“ビジネスメール詐欺”の手口

https://www.ipa.go.jp/security/announce/20170403-bec.html

[一般社団法人全国銀行協会]

法人間の外国送金の資金をだまし取る詐欺にご注意!

https://www.zenginkyo.or.jp/topic/detail/nid/3561/

ビジネスメール詐欺に注意!

https://www.npa.go.jp/cyber/bec/index.html

[情報処理推進機構 (IPA)]

【注意喚起】偽口座への送金を促す“ビジネスメール詐欺”の手口

https://www.ipa.go.jp/security/announce/20170403-bec.html

[一般社団法人全国銀行協会]

法人間の外国送金の資金をだまし取る詐欺にご注意!

https://www.zenginkyo.or.jp/topic/detail/nid/3561/

IV.休暇前の対応

長期休暇に入る前に、以下の対応を行ってください。

[システム管理者向け]| 1. | インシデント発生時の緊急連絡網が整備・周知されていることを確認する |

| 2. |

休暇中に稼動する機器が必要最小限であることを確認する 休暇中に稼働の必要がない機器は、電源を落とすなどの適切な対応をしてください |

| 3. | 重要なデータのバックアップを行う |

| 4. | サーバの OS やソフトウエアなどに最新の修正プログラムが適用されていることを確認する。Web サーバ上で動作する Web アプリケーションの更新もあわせて行う |

| 5. | 社員が業務で使用している機器(PC やスマートフォンを含む)の OS やソフトウエアに修正プログラムの適用漏れがないかを確認し、社員向けに同様の確認を行うように周知する |

| 1. | インシデント発生時の連絡先を確認する |

| 2. |

業務で使用している PC やスマートフォンの OS やソフトウエアなどに、最新の修正プログラムが適用されていることを確認する - Adobe Acrobat/Reader - Adobe Flash Player - Microsoft Office - Microsoft Windows - Oracle Java ※これら以外の OS やソフトウエアも必要に応じて修正プログラムを適用する |

| 3. | パスワードに容易に推測できる文字列や単純な文字列を設定していたり、異なるシステムで同じパスワードを設定したりしている場合は、適切に変更する |

| 4. | 業務遂行の為、PC やデータを持ち出す際には、自組織のポリシーに従い、取り扱いや情報漏えいに細心の注意を払う |

V.休暇後の対応

休暇明けは、以下の対応を行ってください。

[システム管理者向け]| 1. | 導入している機器やソフトウエアについて、休暇中に修正プログラムが公開されていた場合は、修正プログラムを適用するとともにその情報を社員、職員に向けて周知する |

| 2. | 社員、職員に対して、休暇中に持ち出していた PC などを確認するとともに、それらを組織内のネットワークに接続する前に、ウイルスチェックを行うよう周知する(必要に応じて確認用のネットワークを別途用意する) |

| 3. |

休暇期間中のサーバへの不審なアクセスやサーバの不審な挙動がないかを確認する (サーバへのログイン認証エラーの多発、深夜など利用者がいない時間帯のログイン、サーバやアプリケーションなどの脆弱性を狙った痕跡など) |

| 4. |

Web サーバで公開しているコンテンツが改ざんされていないかを確認する (不正なファイルが設置されていないか、コンテンツが別のものに書き変わっていないか、マルウエア設置サイトに誘導する不審なコードが埋め込まれていないかなど) |

[社員、職員向け]

| 1. | 出社後すぐに、ウイルス対策ソフトの定義ファイルを最新の状態に更新する |

| 2. | 休暇中に持ち出していた PC や USB メモリなどは、使用前にウイルスチェックを行う |

| 3. | 休暇中に修正プログラムが公開されていた場合は、システム管理者の指示に従い、修正プログラムを適用する |

| 4. | 休暇中に受信したメールの中には攻撃者からの不審なメールが含まれている可能性があるため、本文の内容および添付ファイルを十分に確認し、安易に添付ファイルを開いたり、メールに記載されているリンク先にアクセスしたりしないように注意する |

VI. JPCERT/CCからのお願い

JPCERT/CCでは、改ざんされた Web サイトや不正なプログラムの配布サイトなどに対して、関係機関を通じて調整活動を行っています。もし、これらに関する情報をお持ちの場合は、以下の Web フォーム、または電子メールで、JPCERT/CCまでご連絡ください。

Web フォーム: https://form.jpcert.or.jp/電子メール : info@jpcert.or.jp

※インシデントの報告についてはこちらをご参照ください

https://www.jpcert.or.jp/form/

VII.修正プログラム情報

最近公開された重要な修正プログラムは以下をご参照ください。

[Microsoft]

2018 年 4 月のセキュリティ更新プログラム

Microsoft Update / Windows Update

Microsoft Update Catalog

[Adobe]

Security updates available for Flash Player | APSB18-08

[Oracle Java]

Oracle Critical Patch Update Advisory - April 2018

VIII.参考情報

[JPCERT/CC]

インシデント報告対応四半期レポート

適切なパスワードの設定・管理方法について

高度サイバー攻撃(APT)への備えと対応ガイド~企業や組織に薦める一連のプロセスについて

高度サイバー攻撃への対処におけるログの活用と分析方法