2022年10月から12月にかけて確認された影響範囲の広い脆弱性情報や脅威情報などをまとめました。当期間中もランサムウェアを用いた攻撃が国内で観測されており、SSL-VPN製品やファイアウォール製品で深刻な脆弱性に関する情報が公開されています。マルウェア感染に繋がるメールについては年末年始期間中にも注意が必要です。以下を参考に対策をご検討ください。

I. ランサムウェアを用いた攻撃

[1]概要

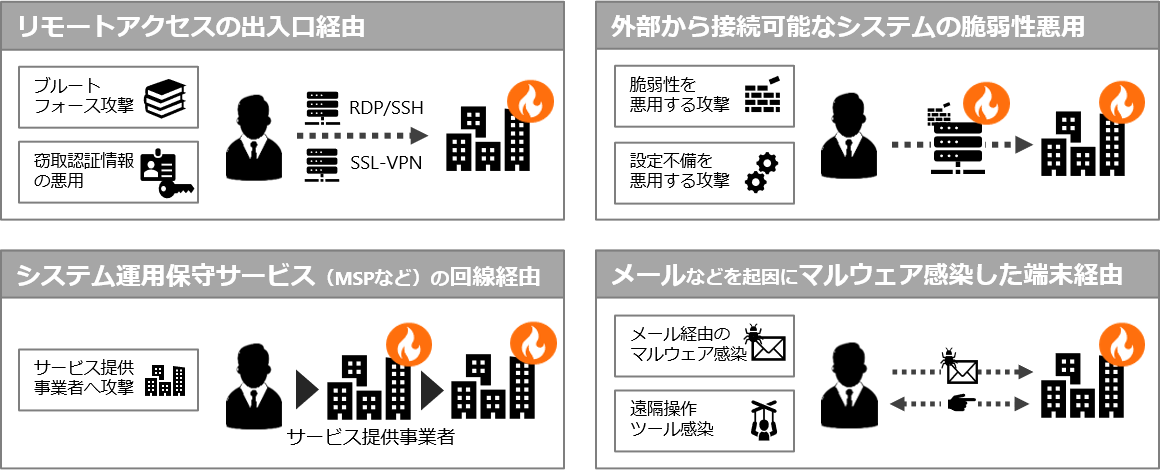

当期間中も国内組織でランサムウェアを用いた攻撃の被害が多数報告されています。こうした攻撃では、SSL-VPN製品の脆弱性の悪用やリモートデスクトップサービスの認証突破など、主に外部から接続可能なシステムの脆弱性やリモートアクセスの出入口などが侵入経路として悪用されます。また、取引先や海外拠点のネットワークに侵入した攻撃者が、別の組織や国内拠点に侵入するケースも確認されています。

[画像: 侵入型ランサムウェア攻撃の代表的な侵入経路のイメージ図]

[2]対策

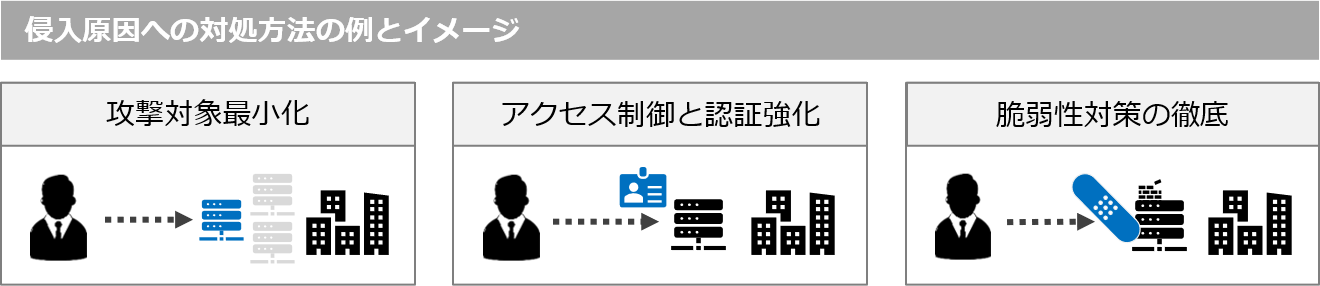

攻撃の対象になりやすい外部から接続可能なシステムの点検に加えて、取引先や海外拠点ネットワークとの接続点についての点検を推奨します。また、被害に遭われた企業や組織のCSIRTおよび情報セキュリティ担当の方は、インシデント対応を進める上での参考情報として、後述のFAQもご活用ください。

(1)外部から接続可能なシステムの点検

- VPN製品の出入口や外部から接続可能なシステムの棚卸し

- 製品およびシステムのファームウェアおよび稼働ソフトウェアのバージョン確認

- 深刻な脆弱性への修正対応の検討およびサポート終了製品の代替移行検討

(2)取引先や海外拠点ネットワークとの接続点の点検

- 他組織や他拠点ネットワークとの接続点や方法の点検、不要な接続点の閉塞

- 接続点での適切なアクセス制御による許可制限、二要素認証などの認証強化の検討

- 認証ログや通信ログの監視や確認などによる不審挙動の早期検知の検討

[画像: 侵入原因への対処方法のイメージ図]

[3]参考情報

JPCERT/CC

侵入型ランサムウェア攻撃を受けたら読むFAQ

https://www.jpcert.or.jp/magazine/security/ransom-faq.html

なぜ、SSL-VPN製品の脆弱性は放置されるのか ~“サプライチェーン”攻撃という言葉の陰で見過ごされている攻撃原因について~

https://blogs.jpcert.or.jp/ja/2022/07/ssl-vpn.html

厚生労働省

医療機関等におけるサイバーセキュリティ対策の強化について(注意喚起)

https://www.mhlw.go.jp/content/10808000/001011666.pdf

II. 深刻な脆弱性に関する注意喚起

[1]概要

SSL-VPN製品における深刻な脆弱性は過去にも攻撃で悪用されていますが、当期間中には新たにFortiOSの脆弱性(CVE-2022-42475)やCitrix ADCおよびCitrix Gatewayの脆弱性(CVE-2022-27518)が公開され、既に脆弱性を悪用する攻撃が確認されているため注意が必要です。また、FortiOSなどの認証バイパスの脆弱性(CVE-2022-40684)やbingo!CMSの認証回避の脆弱性(CVE-2022-42458)のように製品の管理インタフェースや管理機能を経由した脆弱性を悪用する攻撃事例も確認されています。

[2]対策

JPCERT/CCでは今後も随時注意喚起を発行していきますので、都度自組織で利用する資産の該当有無を確認の上、必要に応じて適切な対策を実施ください。また、脆弱性情報を収集対応する手順や体制の整備に加え、脆弱性を悪用する攻撃の被害予防のための対策検討を推奨します。

(1)脆弱性情報の確認および対処検討

- 脆弱性の影響を受けるか、製品およびバージョンなどの利用状況を確認する

- 脆弱性の影響を受ける場合、開発者が提供している情報をもとに対策を実施する

- 脆弱性を悪用する攻撃がすでに確認されている場合、必要な調査や対応も実施する

(2)脆弱性情報収集および対応手順や体制の整備

- 自組織やチームで管理するシステムやソフトウェアを洗い出す

- システムやソフトウェアの脆弱性情報を確認する体制や運用を検討する

- 脆弱性の内容や状況に応じて対策適用や調査を迅速に実施するための体制や運用を整備する

(3)脆弱性の影響緩和のための対策検討

- 管理インタフェースへ接続可能なIPアドレスは最小限に制限する

- 外部に開放する必要のないサービスやポートは無効化を検討する

[3]参考情報

JPCERT/CC

Fortinet製FortiOS、FortiProxyおよびFortiSwitchManagerの認証バイパスの脆弱性(CVE-2022-40684)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220025.html

bingo!CMSの認証回避の脆弱性(CVE-2022-42458)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220026.html

FortiOSのヒープベースのバッファーオーバーフローの脆弱性(CVE-2022-42475)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220032.html

Citrix ADCおよびCitrix Gatewayの脆弱性(CVE-2022-27518)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220033.html

III. マルウェア感染に繋がるメール

[1]概要

当期間中もマルウェア感染に繋がるメールの配布が国内で確認されています。2022年11月上旬には、Emotetマルウェアの感染に至るメールの配布が再観測されています。また、実在する組織の社員・職員をかたった依頼や紹介メールからマルウェア感染に誘導し、ファイルやメールの内容の窃取を試みる攻撃も確認されています。

メールを起因とした攻撃はマルウェア感染に繋がるもの以外にもフィッシング詐欺やビジネスメール詐欺も含めさまざまで、日頃から警戒が必要ですが、年末年始の長期休暇中および直後には、通常時とは異なる状況や体制から、メールを確認する上での注意が薄れる、緊急時の対処が遅れるなどの可能性が考えられるため注意が必要です。

[2]対策

日頃の注意や警戒が必要ですが、年末年始の長期休暇前には改めて次のような確認や点検を実施いただくことを推奨します。

(1)緊急連絡体制や連絡先を再点検する

(2)緊急時の対応手順や社内ルールを再確認する

(3)年末年始の長期休暇中および直後の対策や注意事項を周知する

[3]参考情報

JPCERT/CC

マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

警察庁サイバー警察局 内閣サイバーセキュリティセンター(NISC)

学術関係者・シンクタンク研究員等を標的としたサイバー攻撃について(注意喚起)

https://www.npa.go.jp/cyber/pdf/R041130_cyber_alert_1.pdf

独立行政法人情報処理推進機構(IPA)

年末年始における情報セキュリティに関する注意喚起

https://www.ipa.go.jp/security/topics/alert20221213.html

IV. JPCERT/CCからのお願い

JPCERT/CCでは、改ざんされたWebサイトや不正なプログラムの配布サイトなどに対して、関係機関を通じて調整活動を行っています。 もし、これらに関する情報をお持ちの場合は、以下のWebフォーム、または電子メールで、JPCERT/CCまでご連絡ください。

| JPCERT/CCインシデント報告(発見報告・被害報告・被害対応依頼) | |

|---|---|

| info@jpcert.or.jp | |

| Webフォーム | https://www.jpcert.or.jp/form/#web_form |

※インシデント報告、対応依頼の詳細はhttps://www.jpcert.or.jp/form/をご覧ください。

V. JPCERT/CCが提供する情報

JPCERT/CCは、日頃より脆弱性情報や脅威情報などに関する情報発信を行っています。最近公開された情報やブログは次のリンクからご確認ください。

- [JPCERT/CC]

注意喚起

https://www.jpcert.or.jp/at/

CyberNewsFlash

https://www.jpcert.or.jp/newsflash/

Weekly Report

https://www.jpcert.or.jp/wr/

JPCERT/CC Eyesブログ

https://blogs.jpcert.or.jp/ja/

VI. 参考情報

[JPCERT/CC]

インシデント報告対応レポート

https://www.jpcert.or.jp/ir/report.html

STOP! パスワード使い回し!

https://www.jpcert.or.jp/pr/stop-password.html

ログを活用したActive Directoryに対する攻撃の検知と対策

https://www.jpcert.or.jp/research/AD.html

[IPA]

サーバ用オープンソースソフトウェアに関する製品情報およびセキュリティ情報

https://www.ipa.go.jp/security/announce/sw_security_info.html

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)

早期警戒グループ

Email:ew-info@jpcert.or.jp