(1) Emotet のメール配布を再び観測

JPCERT/CC は、2020年12月21日、Emotet の感染に繋がるメールが配布されていることを確認しています。Emotet の感染に繋がるメールの配布活動は、2020年10月末頃からあまり観測されていない状況でしたが、再び活発になる可能性があり、これからの年末年始の期間中に限らず、改めて注意や警戒が必要です。JPCERT/CC は、Emotet の感染に至るメールや文書ファイルの例、Emotet に感染した疑いがある場合の確認方法、感染確認時の対処方法などについて、参考情報を FAQ として JPCERT/CC Eyes ブログに掲載しています。確認や対処を実施する際の参考情報として、ぜひご活用ください。

JPCERT/CC Eyes

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

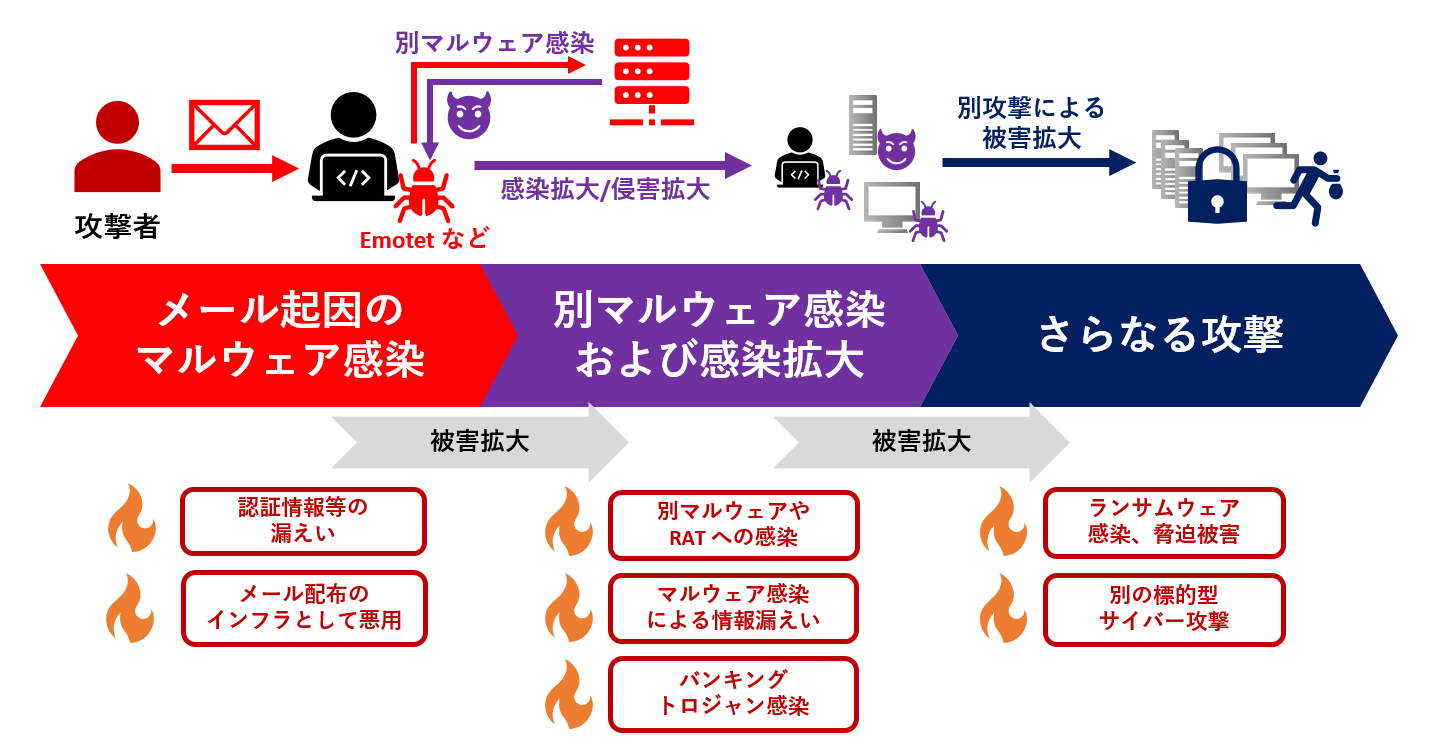

なお、メールを起因として感染に至るマルウェアとして、Emotet 以外のマルウェアにも引き続き警戒が必要です。また、Emotet などが別のマルウェアをダウンロードし、さらなる被害に繋がるケースも確認されています。後述する内容を参照いただき、組織内で注意や警戒を高めていただくことを推奨します。

(2) Emotet 以外のマルウェア感染に繋がるメールや二次感染にも注意

メールを起因として感染に至るマルウェアは Emotet に限らず、今年は IcedID や Zloader なども確認されており、今後も注意が必要です。こうしたマルウェアの主な感染経路は、Emotet と同様、メールの添付ファイルや本文中にあるリンクです。添付ファイルまたはリンクからダウンロードされるファイルを実行すると、マクロやコンテンツの有効化を促す内容が表示され、有効化すると、マルウェアの感染に繋がります。感染の手口が巧妙化しており、ウイルス対策ソフトの検知回避を目的としたとみられるパスワード付き zip ファイルの添付も確認されています。不審なメールを確認した場合は、Emotet 以外のマルウェア感染に至るメールである可能性も念頭に、調査や対応を行うことが推奨されます。

また、Emotet が Trickbot や Qbot といった他のマルウェアをダウンロードし、それを足掛かりにさらなる攻撃が行われるというケースも確認されています。結果として、感染端末を掌握した攻撃者が、外部から感染端末を操作し、侵害範囲を拡大した後、ランサムウェアを用いた攻撃などを行う可能性があります。このように、メールを通じて配布されるマルウェアの感染から被害が拡大し、組織内のネットワークに広く影響を及ぼす被害に繋がる恐れがあるため、今後も警戒や対策実施が必要です。

[図1: メール起因のマルウェア感染から被害が広がるイメージ]

(3) Emotet などへの対応時の留意点

Emotet に限らず、感染端末の調査や対応を行うにあたっては、他の被害はないか、他のマルウェアの感染はないか、他に感染端末はないかという点も念頭に対応を行うことが推奨されます。

例えば、Emotet は、感染端末から Outlook や Thunderbird などのメールアカウントの情報や、Web ブラウザに保存されていた認証情報を窃取することがあります。窃取された認証情報が、さらなるメールの配布や情報窃取に悪用される可能性があるため、マルウェアの駆除だけではなく、認証情報のパスワード変更などの対応も行う必要があります。また、(2) で記述した通り、Emotet などに感染した端末が他のマルウェアのダウンロードし、感染端末を足掛かりにさらなる攻撃が行われるケースがあります。そのため、感染端末の調査は、Emotet 以外のマルウェア感染などの可能性も念頭に行う必要があります。加えて、感染端末から侵害が拡大している可能性があることから、他の感染端末がないか、通信ログなどを調査することが推奨されます。

CyberNewsFlash は、注意喚起とは異なり、発行時点では注意喚起の基準に満たない脆弱性の情報やセキュリティアップデート予告なども含まれます。今回の件を含め、提供いただける情報がありましたら、JPCERT/CCまでご連絡ください。

一般社団法人JPCERTコーディネーションセンター (JPCERT/CC)

早期警戒グループ

Email: ew-info@jpcert.or.jp