2020年4月以降、新型コロナウイルス感染症(COVID-19)の影響によるテレワークの増加をはじめ働き方に変化が生じています。不規則な出勤体制やオフィスでの作業減少にともない、インシデントの発生に気づきにくい状況が続いています。

このような状況下で、2020年6月からはネットワーク機器を中心に深刻な脆弱性が多数確認されており、2020年7月にはマルウエア Emotet(エモテット)が活動を再開し、感染に繋がるメールが確認されています。

上述の状況をふまえ、2020年4月以降に確認された、深刻且つ影響範囲の広い脆弱性情報や攻撃情報をまとめましたので、以下を参考に対策をご検討ください。

I. インターネット経由で接続可能なシステムおよび製品を狙った攻撃への注意

2020年6月以降、インターネット経由で接続可能なシステムおよび製品の一部に深刻な脆弱性が多数確認されています。過去にJPCERT/CCが注意喚起等で公開した情報や、対象製品を使用している組織や管理者に対する通知への対応が遅れていたために、攻撃の対象となった事例もあります。テレワークによる勤務環境の変化により、インシデント発生に気づきにくい状況でもあるため、自組織が運用するサーバやネットワーク機器の設定、アップデート状況を改めて見直すことを推奨します。

[1] 概要

(1) Pulse Connect Secureの脆弱性(CVE-2019-11510)を悪用した攻撃について

2020年4月16日(米国時間)、CISAからPulse Connect Secureの脆弱性(CVE-2019-11510)を悪用した攻撃について、脆弱性の悪用方法や対策方法をまとめた注意喚起(AA20-107A)が発行されています。本脆弱性が悪用された場合、遠隔の第三者が認証を回避し任意のファイルや認証情報を閲覧できます。その結果、認証情報を窃取した第三者が正規ユーザになりすましてSSL-VPNに接続するおそれがあります。CISAでは、観測した事案における侵害後の悪用内容やIoCを公開しており、脆弱な製品の利用者に対してアップデートや侵害有無の確認などを行うことを呼びかけています。

[JPCERT/CC CyberNewsFlash]

Pulse Connect Secure の脆弱性への対策や侵害有無などの確認を

https://www.jpcert.or.jp/newsflash/2020041701.html

(2) Palo Alto Networks製品の脆弱性(CVE-2020-2021)について

2020年6月29日(米国時間)、Palo Alto Networks社からPAN-OSの脆弱性(CVE-2020-2021)についての情報が公開されています。本脆弱性が悪用された場合、遠隔の第三者が任意のコードを実行するおそれがあります。JPCERT/CCでは、本脆弱性の影響を受ける可能性がある機器が、インターネット経由で接続可能な状態であるとの情報を確認しています。

[JPCERT/CC CyberNewsFlash]

Palo Alto Networks 製品の脆弱性 (CVE-2020-2021) について

https://www.jpcert.or.jp/newsflash/2020063001.html

(3) 複数のCitrix製品の脆弱性(CVE-2019-19781)について

2019年12月、Citrix Systems社から、Citrix Application Delivery ControllerおよびCitrix Gatewayにおける脆弱性(CVE-2019-19781)に関する情報が公開されています。本脆弱性が悪用された場合、認証されていない遠隔の第三者が任意のコードを実行するおそれがあります。JPCERT/CCでは、2020年7月に本脆弱性の影響を受ける、または既に侵害されバックドアが設置されている可能性があるホストに関する情報を確認しています。

[JPCERT/CC 注意喚起]

複数の Citrix 製品の脆弱性 (CVE-2019-19781) に関する注意喚起

https://www.jpcert.or.jp/at/2020/at200003.html

(4) 複数の BIG-IP 製品の脆弱性(CVE-2020-5902)について

2020年7月1日(現地時間)、F5 Networks社から複数のBIG-IP製品の脆弱性(CVE-2020-5902)に関する情報が公開されています。本脆弱性が悪用された場合、認証されていない遠隔の第三者が、影響を受ける製品のTraffic Management User Interface(TMUI)経由で、任意のコードを実行するなどのおそれがあります。JPCERT/CCでは、本脆弱性の影響を受ける可能性がある機器が、インターネット経由で接続可能な状態であるとの情報を確認しています。

[JPCERT/CC 注意喚起]

複数の BIG-IP 製品の脆弱性 (CVE-2020-5902) に関する注意喚起

https://www.jpcert.or.jp/at/2020/at200028.html

(5) SAP NetWeaver Application Server Javaの脆弱性(CVE-2020-6287)について

2020年7月13日(現地時間)、SAP社からSAP NetWeaver Application Server Java(SAP NetWeaver AS Java)の脆弱性(CVE-2020-6287)に関する情報が公開されています。また同日、CISAが同脆弱性についてアラートを公開しています。本脆弱性が悪用された場合、認証されていない遠隔の第三者が当該製品を制御するおそれがあります。JPCERT/CCでは、本脆弱性の影響を受ける可能性があるSAP製品を利用しているとみられるシステムの情報を確認しています。

[JPCERT/CC CyberNewsFlash]

SAP NetWeaver Application Server Java の脆弱性 (CVE-2020-6287) について

https://www.jpcert.or.jp/newsflash/2020071401.html

[2] 対策

下記のような対策を検討してください。

- 各脆弱性の影響を受ける製品およびバージョンを利用しているか確認する

- 影響を受ける製品およびバージョンを利用している場合は、開発者が提供している情報をもとに対策を実施する

- 対策済みであっても、対策実施前に窃取されたパスワードを利用される可能性を考慮し、該当する機器のパスワード変更を実施する

- 外部からシステムにアクセス可能なIPアドレス、ポートを必要最小限に制限する

- 今後、新たな脆弱性が見つかった場合に、アップデートや回避策の適用が早期に実施できるよう、必要な手順や体制等を整備する

II. Emotetの活動再開

[1] 概要

2019年10月から日本国内で感染事例が相次いでいたマルウエア Emotet(エモテット)は、2020年2月以降、Emotetの感染に繋がるメールの配布が観測されず、大きな動きがない状況が続いていましたが、2020年7月よりメールの配布活動の再開が確認されています。

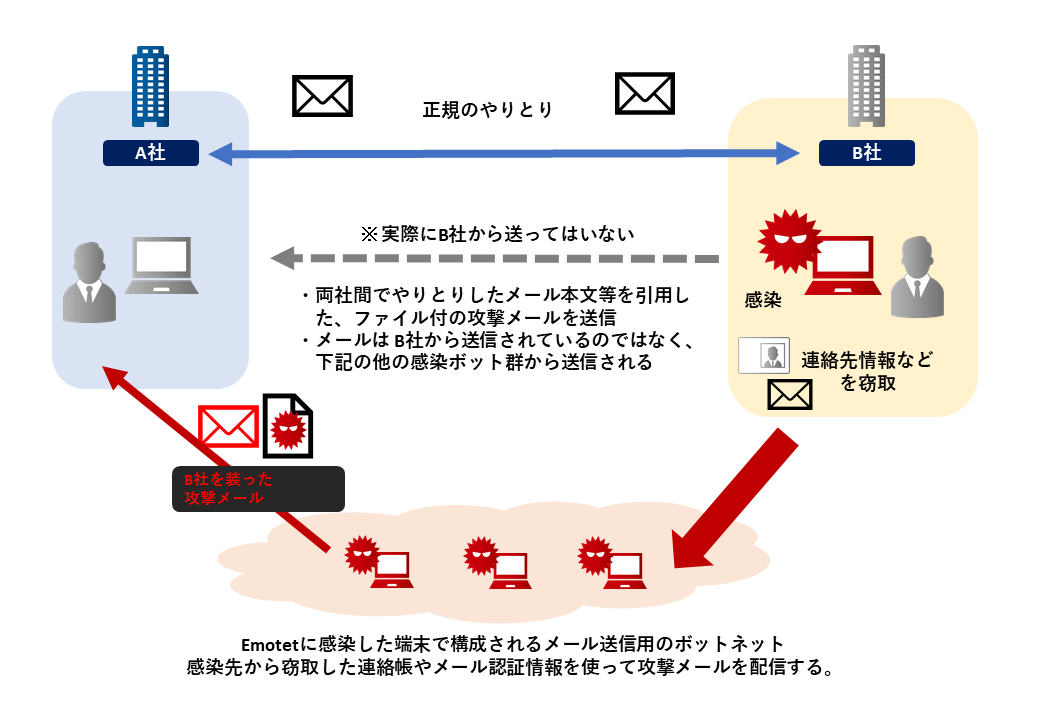

Emotetに感染すると次のような被害が発生するおそれがあります。

- 取引先や顧客の連絡先とメールの内容が窃取され、外部に送信される

- (取引先以外の)外部の組織に大量の不審メールを送信してしまう

- 他のマルウエアがダウンロードされ感染する

[図1:Emotetの感染により発生する被害のイメージ]

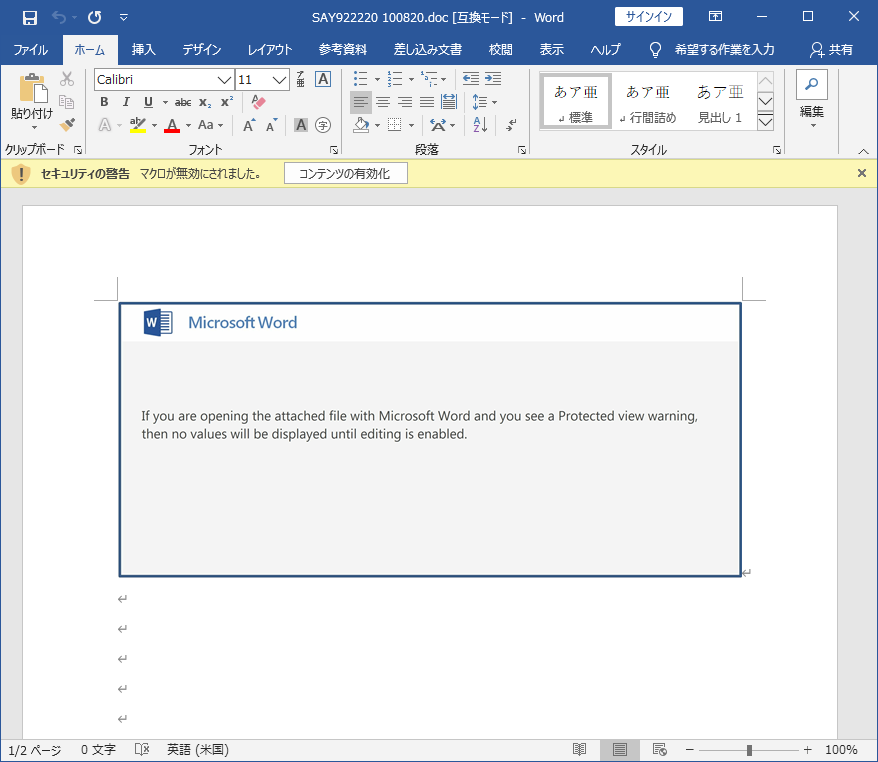

受信したメールの添付ファイル、またはURLの通信先からダウンロードされたWord形式のファイルを実行し、「コンテンツの有効化」を実行することでEmotetの感染に繋がることが分かっています。 また、Wordの設定によっては、有効化の警告が表示されずにEmotetがダウンロードされる場合があります。

[図2:Emotetの感染に繋がる文書ファイルの例]

2020年8月の時点では、新規に感染するケースに加え、メール配布活動の再開前に感染していた端末が情報窃取やメール配信などに悪用されるケースも想定されます。

[2] 対策

下記のような対策を検討してください。

- 組織内への注意喚起の実施

- Wordマクロの自動実行の無効化

- メールの監査ログの有効化

- メールセキュリティ製品の導入によるマルウエア付きメールの検知

[3] 過去にJPCERT/CCが発信したEmotetに関する参考資料

[JPCERT/CC Eyes]

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

[JPCERT/CC 注意喚起]

マルウエア Emotet の感染に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190044.html

[JPCERT/CC CyberNewsFlash]

マルウエア Emotet の感染活動について

https://www.jpcert.or.jp/newsflash/2019112701.html

マルウエア Emotet の感染に繋がるメールの配布活動の再開について (追加情報)

https://www.jpcert.or.jp/newsflash/2020072001.html

III. 不規則な勤務環境下でのセキュリティ関連対応

新型コロナウイルス感染症(COVID-19)の感染拡大防止に伴うテレワークの増加や、夏季休暇の一斉取得など、オフィス出勤時と異なる体制でのセキュリティ関連対応が続いていると思われます。下半期に向け、以下の観点での確認を推奨します。

[システム管理者向け]

- インシデント発生時の緊急連絡網が整備・周知されていることを確認する

- 導入している機器やソフトウエアなどの資産情報を整理するとともに、それらの脆弱性情報の収集方法や対応体制を確認する

- 社員、職員がテレワークおよび休暇中に持ち出している機器(PCやスマートフォンを含む)のOSやソフトウエアに修正プログラムの適用漏れがないかを確認するとともに、それらを組織内のネットワークに接続する際に、ウイルスチェックを行うよう周知する(必要に応じて確認用のネットワークを別途用意する)

[確認するソフトウエアの一例]

- Adobe Acrobat/Reader

- Microsoft Office

- Microsoft Windows

- Oracle Java

※これら以外のOSやソフトウエアも必要に応じて同様の対応を行う

[社員、職員向け]

- インシデント発生時の連絡先を確認する

- 業務で使用しているPCやスマートフォンのOS、ソフトウエアなどに、最新の修正プログラムが適用されていることを確認する

- 業務上、PCやデータを持ち出す際には、自組織の情報セキュリティポリシーに従い、取り扱いや情報漏えいに細心の注意を払う

- テレワークおよび休暇中に修正プログラムが公開されていた場合は、システム管理者の指示に従い、修正プログラムを適用する

IV. JPCERT/CCからのお願い

JPCERT/CCでは、改ざんされたWebサイトや不正なプログラムの配布サイトなどに対して、関係機関を通じて調整活動を行っています。 もし、これらに関する情報をお持ちの場合は、以下のWebフォーム、または電子メールで、JPCERT/CCまでご連絡ください。

| JPCERT/CC インシデント報告(発見報告・被害報告・被害対応依頼) | |

|---|---|

| info@jpcert.or.jp | |

| Webフォーム | https://www.jpcert.or.jp/form/#web_form |

※インシデント報告、対応依頼の詳細はhttps://www.jpcert.or.jp/form/をご覧ください。

V. 修正プログラム情報

最近公開された重要な修正プログラムは以下をご参照ください。

[マイクロソフト]

2020 年 7 月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-JP/security-guidance/releasenotedetail/2020-Jul

2020 年 8 月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-JP/security-guidance/releasenotedetail/2020-Aug

Microsoft Update カタログ

https://www.catalog.update.microsoft.com/

Windows Update:よくあるご質問

https://support.microsoft.com/ja-jp/help/12373/windows-update-faq[アドビシステムズ]

Adobe Creative Cloud デスクトップアプリケーションに関するセキュリティアップデート公開 | APSB20-33

https://helpx.adobe.com/jp/security/products/creative-cloud/apsb20-33.html

Adobe Media Encoder に関するセキュリティアップデート公開 | APSB20-36

https://helpx.adobe.com/jp/security/products/media-encoder/apsb20-36.html

Adobe Genuine Service に関するセキュリティアップデート公開 | APSB20-42

https://helpx.adobe.com/jp/security/products/integrity_service/apsb20-42.html

Adobe ColdFusion 用セキュリティアップデート公開 | APSB20-43

https://helpx.adobe.com/jp/security/products/coldfusion/apsb20-43.html

Adobe Download Manager に関するセキュリティアップデート公開 | APSB20-49

https://helpx.adobe.com/jp/security/products/adm/apsb20-49.html

Adobe Bridge に関するセキュリティアップデート公開 | APSB20-44

https://helpx.adobe.com/jp/security/products/bridge/apsb20-44.html

Adobe Photoshop に関するセキュリティアップデート公開 | APSB20-45

https://helpx.adobe.com/jp/security/products/photoshop/apsb20-45.html

Adobe Prelude に関するセキュリティアップデート公開 | APSB20-46

https://helpx.adobe.com/jp/security/products/prelude/apsb20-46.html

Adobe Reader Mobile に関するセキュリティアップデート公開 | APSB20-50

https://helpx.adobe.com/jp/security/products/reader-mobile/apsb20-50.html

Magento に関するセキュリティアップデート公開 | APSB20-47

https://helpx.adobe.com/jp/security/products/magento/apsb20-47.html

Adobe Acrobat および Reader に関するセキュリティアップデート公開 | APSB20-48

https://helpx.adobe.com/jp/security/products/acrobat/apsb20-48.html

Adobe Lightroom に関するセキュリティアップデート公開 | APSB20-51

https://helpx.adobe.com/jp/security/products/lightroom/apsb20-51.html[Oracle Java]

Oracle Critical Patch Update Advisory - July 2020

https://www.oracle.com/security-alerts/cpujul2020.html

VI. 参考情報

[JPCERT/CC]

インシデント報告対応レポート

https://www.jpcert.or.jp/ir/report.html

[情報処理推進機構(IPA)]

サーバ用オープンソースソフトウェアに関する製品情報およびセキュリティ情報

https://www.ipa.go.jp/security/announce/sw_security_info.html

夏休みにおける情報セキュリティに関する注意喚起

https://www.ipa.go.jp/security/topics/alert20200803.html

テレワークを行う際のセキュリティ上の注意事項

https://www.ipa.go.jp/security/announce/telework.html

[内閣サイバーセキュリティセンター(NISC)]

夏季休暇等に伴うセキュリティ上の留意点について【注意喚起】(PDF)

https://www.nisc.go.jp/active/infra/pdf/summer20200730.pdf

[総務省]

テレワークセキュリティガイドライン第4版(PDF)

https://www.cloud-for-all.com/hubfs/resources/pdf/000545372.pdf

[ICT-ISAC]

家庭内で安全快適に在宅勤務を行うためのリファレンスガイド(PDF)

https://www.ict-isac.jp/news/remote%20work%20reference%20guide.pdf