ゴールデンウィークの⻑期休暇期間におけるコンピュータセキュリティインシデント発⽣の予防および緊急時の対応に関して、要点をまとめ ましたので、以下を参考に対策をご検討ください。

⻑期休暇期間中は、インシデント発⽣に気づきにくく、発⾒が遅れる可能性があります。休暇期間中にインシデントが発覚した場合に備え て、対応体制や関係者への連絡⽅法などを事前に調整し、休暇明けには、不審なアクセスや侵⼊の痕跡がないか、機器のログを確認すること を推奨します。

現在、新型コロナウイルス感染症(COVID-19)の拡⼤に伴うテレワークの増加により、テレワークを行うための環境を起因とした情報セキュリ ティ上のリスクが⾼まっています。また、新型コロナウイルスの感染拡大に乗じた攻撃を複数観測しています。 これらのインシデントの発⽣を未然に防ぐためにも、休暇期間に⼊る前に、⾃組織で管理する機器のセキュリティ対策や、新入社員等含めた社員への 情報セキュリティポリシーの周知が十分か、などを今一度ご確認いただくとともに、サービス停止が必要なアップデートがある場合には 長期休暇を利用して行うなどもご検討ください。

I. テレワーク環境の脆弱性等を起因とした攻撃への注意

インターネットを介したテレワークの必要性が増す一方で、適切なセキュリティ対策を行っていない場合、 テレワークの環境を起因としたインシデントが発生する可能性があります。JPCERT/CCでは、そのような攻撃活動を複数確認しています。

[1] 概要

(1) 複数の VPN 製品の脆弱性について

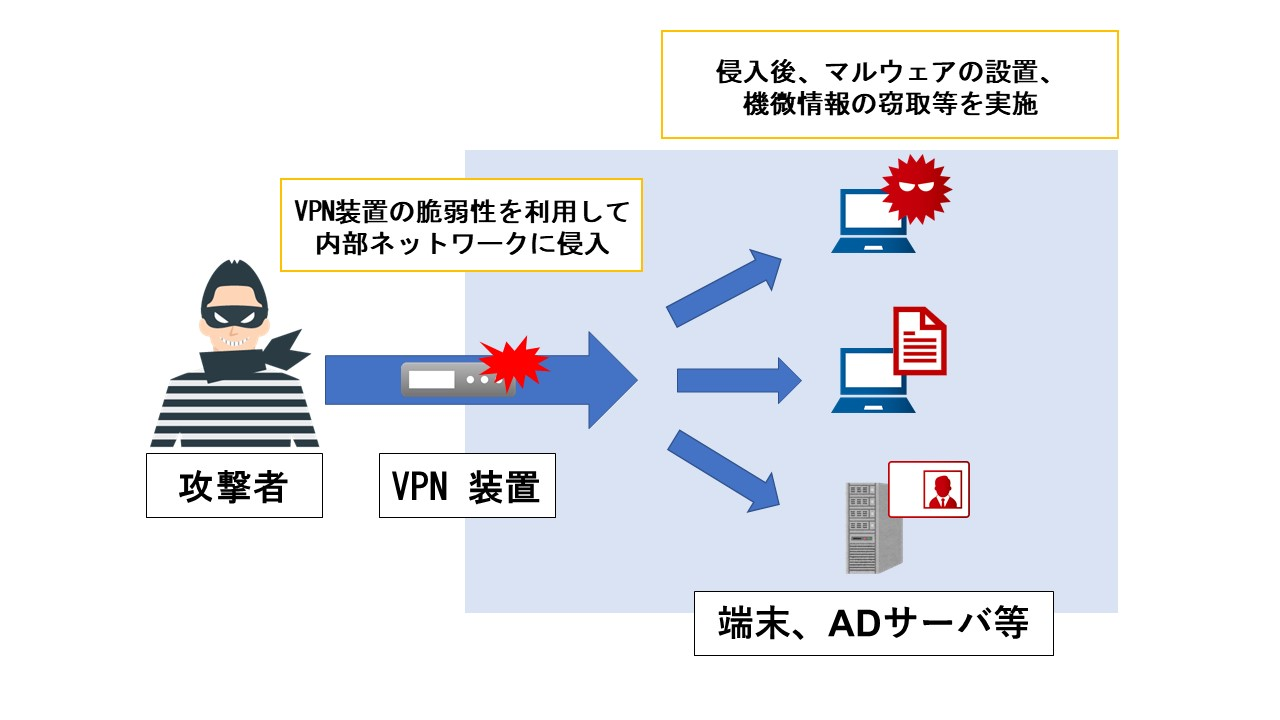

図1: 「脆弱性のある VPN 装置を起因としたインシデント」のイメージ

JPCERT/CCでは、VPN 製品である Citrix Application Delivery Controller および Citrix Gateway の脆弱性 (CVE-2019-19781) などについて、 日本国内で脆弱性を悪用したと思われる攻撃が行われていることを確認しています。 本脆弱性を悪用された場合、遠隔の第三者が任意のコードを実行する可能性があります。

[JPCERT/CC]

複数の Citrix 製品の脆弱性 (CVE-2019-19781) に関する注意喚起

https://www.jpcert.or.jp/at/2020/at200003.html

Pulse Connect Secure の脆弱性を狙った攻撃事案

https://blogs.jpcert.or.jp/ja/2020/03/pulse-connect-secure.html[Citrix]

CVE-2019-19781 - Vulnerability in Citrix Application Delivery Controller, Citrix Gateway, and Citrix SD-WAN WANOP appliance

https://support.citrix.com/article/CTX267027

(2) テレワークで利用するサービス、クライアントアプリに起因するインシデントについて

Web 会議サービス等のクラウドサービスを用いることで、テレワークを安価に実現することができますが、 インターネットからのアクセスが可能なため、外部からの攻撃を受ける可能性があります。 また、それらを利用するためのクライアントアプリを騙る不正アプリを誤ってインストールした場合、 情報漏えい等につながる可能性があります。 これらの事例として、クラウドサービスにおける脆弱性や、クライアントアプリを騙る攻撃が確認されています。

[情報処理推進機構 (IPA)]

Zoom の脆弱性対策について

https://www.ipa.go.jp/security/ciadr/vul/alert20200403.html[Checkpoint]

COVID-19 Impact: Cyber Criminals Target Zoom Domains

https://blog.checkpoint.com/2020/03/30/covid-19-impact-cyber-criminals-target-zoom-domains/

[2] 対策

下記のような対策を検討してください。

システム管理者・経営者における対策や対応

- VPN 製品や FW を含めた自組織のシステムについて、アップデートの必要有無を確認する

- 社内システムへのアクセス制御や認証方法を確認する

- 利用サービスの攻撃事例やアップデート状況を確認し、利用継続を検討する

個人・従業員における対策や対応

- OSやウイルス対策ソフトを最新の状態に保つ

- テレワーク用クライアントアプリ(テレビ会議、VPNアプリ)は正規のものをダウンロードする

参考資料

- [総務省]

テレワークセキュリティガイドライン第4版

https://www.soumu.go.jp/main_content/000545372.pdf

II. 新型コロナウイルス感染拡大に乗じた攻撃

[1] 概要

2020年1月末頃より、保健機関等になりすまし Emotet(エモテット)などのマルウエアの感染を狙ったスパムメールや クレジットカードなどの情報窃取を目的としたフィッシングメールが日本国内で確認されています。

[情報処理推進機構 (IPA)]

新型コロナウイルスを題材とした攻撃メールの例(2020年1月30日 追記)

https://www.ipa.go.jp/security/announce/20191202.html#L12[国立感染症研究所]

当研究所に類似した機関による新型コロナウイルス感染症の注意喚起を装うメール攻撃にご注意ください

https://www.niid.go.jp/niid/ja/others/9432-warning200226.html[トレンドマイクロ]

実例で見るネットの危険:「新型コロナウイルス」に便乗する攻撃メール

https://blog.trendmicro.co.jp/archives/23740

【注意喚起】新型コロナウイルスに便乗したネット詐欺などにご注意ください

https://www.is702.jp/news/3651/

企業外の保護されていない環境でテレワークを実施する場合、これらの攻撃による情報漏えいのリスクが増加します。 [2] 対策を参考に、適切な対策を実施してください。

[2] 対策

下記のような対策を検討してください。

システム管理者・経営者における対策や対応

- 情報セキュリティポリシーの確認や見直しを行い、従業員に周知する

- 従業員にスパムメールやフィッシングメールに対する注意を呼び掛ける

個人・従業員における対策や対応

- システムやアカウントのパスワードの使いまわしを避ける

- 不審なメールやSMSメッセージに記載されているリンクへ接続しない

III. 休暇前の対応

長期休暇に入る前に、次のような対応を行ってください。

[システム管理者向け]

- インシデント発生時の緊急連絡網が整備・周知されていることを確認する

- 休暇中に稼動する必要最小限の機器を確認し、休暇中に稼働の必要がない機器は、電源を落とすなどの適切な対応を行う

- 重要なデータのバックアップを行う

- サーバの OS やソフトウエアなどに最新の修正プログラムが適用されていることを確認するとともに、Web サーバ上で動作する Web アプリケーションの更新もあわせて行う

確認するソフトウエアの一例

- Adobe Acrobat/Reader

- Microsoft Office

- Microsoft Windows

- Oracle Java

※これら以外の OS やソフトウエアも必要に応じて同様の対応を行う - 社員が業務で使用している機器 (PC やスマートフォンを含む) の OS やソフトウエアに修正プログラムの適用漏れがないかを確認し、社員向けに同様の確認を行うように周知する

- 休暇後に不審なアクセスを確認するために、休暇中のシステム管理者や社員、職員によるサーバ等の利用予定を把握しておく

[社員、職員向け]

- インシデント発生時の連絡先を確認する

- 業務で使用している PC やスマートフォンの OS やソフトウエアなどに、最新の修正プログラムが適用されていることを確認する

- パスワードに容易に推測できる文字列や単純な文字列を設定していたり、異なるシステムで同じパスワードを設定したりしている場合は、適切に変更する

- 業務遂行の為、PC やデータを持ち出す際には、自組織のポリシーに従い、取り扱いや情報漏えいに細心の注意を払う

IV. 休暇後の対応

休暇明けは、次のような対応を行ってください。

[システム管理者向け]

- 導入している機器やソフトウエアについて、休暇中に修正プログラムが公開されていた場合は、修正プログラムを適用するとともにその情報を社員、職員に向けて周知する

- 社員、職員に対して、休暇中に持ち出していた PC などを確認するとともに、それらを組織内のネットワークに接続する前に、

ウイルスチェックを行うよう周知する (必要に応じて確認用のネットワークを別途用意する)

- 休暇期間中のサーバへの不審なアクセスやサーバの不審な挙動がないかを確認する (サーバへのログイン認証エラーの多発、

深夜など利用者がいない時間帯のログイン、サーバやアプリケーションなどの脆弱性を狙った痕跡など)

- Web サーバで公開しているコンテンツが改ざんされていないかを確認する (不正なファイルが設置されていないか、 コンテンツが別のものに書き変わっていないか、マルウエア設置サイトに誘導する不審なコードが埋め込まれていないかなど)

[社員、職員向け]

- 出社後すぐに、ウイルス対策ソフトの定義ファイルを最新の状態に更新する

- 休暇中に持ち出していた PC や USB メモリなどは、使用前にウイルスチェックを行う

- 休暇中に修正プログラムが公開されていた場合は、システム管理者の指示に従い、修正プログラムを適用する

- 休暇中に受信したメールの中には攻撃者からの不審なメールが含まれている可能性があるため、本文の内容および添付ファイルを十分に確認し、

安易に添付ファイルを開いたり、メールに記載されているリンク先にアクセスしたりしないように注意する

V. JPCERT/CCからのお願い

JPCERT/CCでは、改ざんされた Web サイトや不正なプログラムの配布サイトなどに対して、関係機関を通じて調整活動を行っています。 もし、これらに関する情報をお持ちの場合は、以下の Web フォーム、または電子メールで、JPCERT/CCまでご連絡ください。

| JPCERT/CC インシデント報告(発見報告・被害報告・被害対応依頼) | |

|---|---|

| info@jpcert.or.jp | |

| Webフォーム | https://www.jpcert.or.jp/form/#web_form |

※インシデント報告、対応依頼の詳細はhttps://www.jpcert.or.jp/form/をご覧ください。

VI. 修正プログラム情報

最近公開された重要な修正プログラムは以下をご参照ください。

なお、2020年4月14日 (米国現地時間) に、新規修正プログラムの公開が予定されています。

公開された内容については2020年4月16日に反映を予定しています。

** 更新: 2020年4月16日 *******************************************

[マイクロソフト]

2020 年 4 月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-JP/security-guidance/releasenotedetail/2020-Apr

Microsoft Update Catalog

https://www.catalog.update.microsoft.com/

Windows Update: FAQ

https://support.microsoft.com/ja-jp/help/12373/windows-update-faq[アドビシステムズ株式会社]

ColdFusion に関するセキュリティアップデート公開 | APSB20-18

https://helpx.adobe.com/jp/security/products/coldfusion/apsb20-18.html

Adobe After Effects に関するセキュリティアップデート公開 | APSB20-21

https://helpx.adobe.com/jp/security/products/after_effects/apsb20-21.html

Adobe Digital Editions に関するセキュリティアップデート公開 | APSB20-23

https://helpx.adobe.com/jp/security/products/Digital-Editions/apsb20-23.html[Oracle Java]

Oracle Critical Patch Update Advisory - April 2020

https://www.oracle.com/security-alerts/cpuapr2020.html

** 更新終了 ******************************************************

VII. 参考情報

[JPCERT/CC]

インシデント報告対応レポート

https://www.jpcert.or.jp/ir/report.html

STOP! パスワード使い回し!キャンペーン2019

https://www.jpcert.or.jp/pr/stop-password.html

適切なパスワードの設定・管理方法について

https://www.jpcert.or.jp/newsflash/2018040401.html

ログを活用したActive Directoryに対する攻撃の検知と対策

https://www.jpcert.or.jp/research/AD.html

マルウエアEmotetへの対応FAQ

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html[IPA]

サーバ用オープンソースソフトウェアに関する製品情報およびセキュリティ情報

https://www.ipa.go.jp/security/announce/sw_security_info.html