1. 概要

JPCERT/CCでは、Web サイトに対する被害の報告を複数受けています。特に、Web サイトの改ざんや、情報窃取などの被害が発生した場合は、サービスの停止や顧客への補償など、事業に直結する影響を受ける可能性があります。そのため、Web サイトへのサイバー攻撃に備えて、自身が運営するWeb サイトに対して定期的な点検を行うことを推奨いたします。

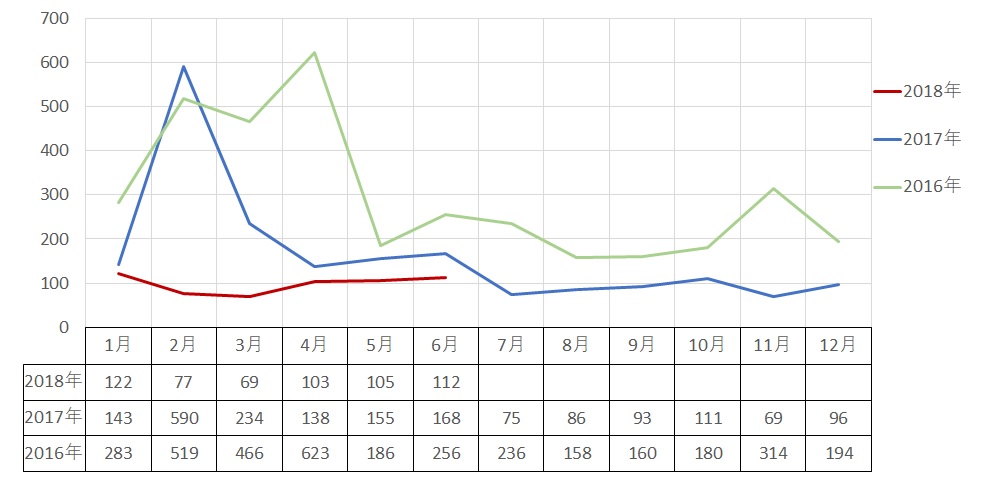

図1. Web サイト改ざん件数の推移

( JPCERT/CC インシデント報告対応レポートhttps://www.jpcert.or.jp/ir/report.htmlより)

2.Web サイトへのサイバー攻撃の事例

以下は、JPCERT/CCが確認した、代表的な Web サイトへの攻撃です。

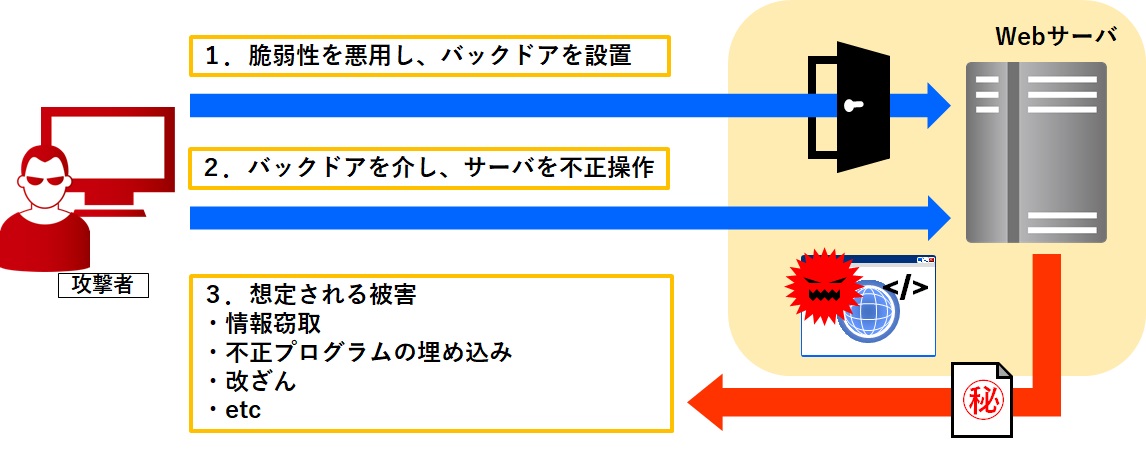

(1) CMS で構築した Web サイトへの侵入と改ざん

図2. 「CMS で構築した Web サイトへの侵入と改ざん」の例

2018年3月に特定の CMS (Contents Management System) の脆弱性が公開された。その後、概念実証 (PoC) コードが公開され、特定の CMS で構築されたサイトを狙う攻撃が観測された。脆弱性を悪用した攻撃により、リモートから不正なプログラムを設置される被害が相次いだ。

■ Drupal の脆弱性 (CVE-2018-7600) に関する注意喚起https://www.jpcert.or.jp/at/2018/at180012.html

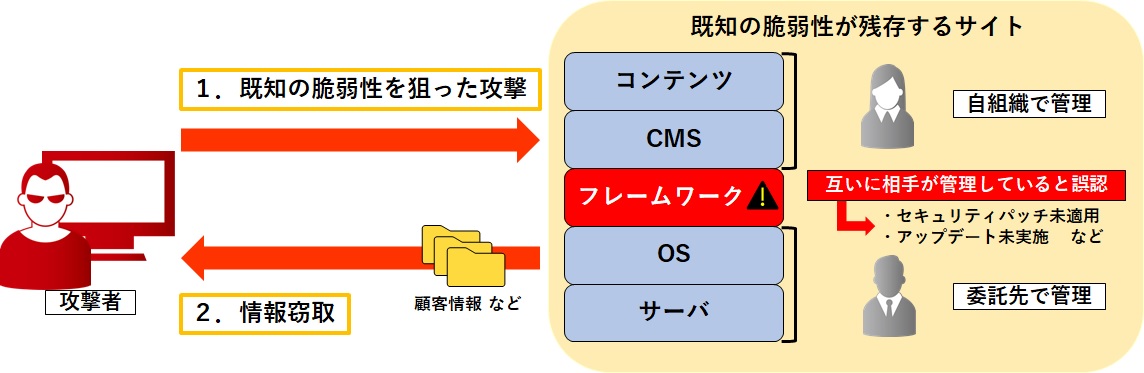

(2) 十分な脆弱性対策が実施されていない Web サーバからの情報漏えい

図3. 「十分な脆弱性対策が実施されていない Web サーバからの情報漏えい」の例

個人情報保護委員会事務局によると、不正アクセスに起因する情報漏えい等の事案のうち、EC サイトや会員用 Web サイトにおける事案が多く報告されている。数年前に公表された脆弱性への対策を怠っていたことに起因する事案など、サイト運用管理の在り方を問う事例も公開されている。

■ WARNING ~ウェブサイトを運営している事業者の皆様への注意喚起~ https://www.ppc.go.jp/files/pdf/20180628_warning.pdf

3.点検項目

被害を回避、低減するために、以下の項目を重点的に点検してください。Web サイトの点検および対策を実施するにあたり、必要に応じてホスティング事業者(レンタルサーバ事業者、クラウドサービス事業者)、またはセキュリティベンダと相談することを推奨いたします。また、Web サイトの運用を外部に委託している場合、運用委託先の企業において点検および対策が実施されているか確認することを推奨いたします。

(1) 利用製品 (プラグインなど追加の拡張機能も含む) のバージョンが最新であることの確認

目的:製品の脆弱性を狙ったサイバー攻撃を回避・低減するため

対象:Web サーバなどの Web システム、Web サイト運用管理用 PC

頻度:数週間~1ヶ月に1回程度

(2) Web サーバ上のファイルの確認

目的:ファイルが改ざんされていないか、不正に作成されていないかなど、確認するため

内容:ファイルのリスト (ファイル名、サイズ、更新日時、ハッシュ値) やバックアップの取得と比較

対象:Web サーバ

頻度:1週間に1回程度

(3) Web アプリケーションのセキュリティ診断

目的:自社の Web アプリケーションに脆弱性や設定の不備が存在しないか確認するため

対象:Web アプリケーション

頻度:1年に1回程度、および機能追加などの変更が行われた時

(4) ログイン ID とパスワードの確認

目的:管理や保守を行う目的の ID やパスワードを、複数のサービスで使いまわしていないか、安易に推測できるものを使用していないかなど、適切な運用がなされているかを確認するため

対象:Web サーバ

頻度:1年に1回程度

(5) DDoS 対策や、対応体制の確認

目的:Web サイトが DDoS 攻撃を受けた場合の対応・手順などを確認し、異常発生時に適切に行動するため

対象:Web サーバやネットワーク

頻度:1年に1回程度

(6) 委託契約の確認

目的:Web サイトの運用に関する契約内容を確認し、必要な運用保守・対策実施に抜け漏れがないことを確認するため

対象:運用を委託しているシステム

頻度:1年に1回程度 (契約更新時等)、および機能追加などの変更が行われた時

Web サイトに異常が見つかった場合を想定し、ログの保存方法や、緊急時の対応手順、対応者の連絡先などを事前に確認しておくことも被害低減のために必要です。その他、Web 運営および管理における基本的な対策については、次の資料を参照してください。

■ IPA「安全なウェブサイトの構築と運用管理に向けての16ヶ条~セキュリティ対策のチェックポイント~」

https://www.ipa.go.jp/security/vuln/websitecheck.html

■ IPA「サーバ用オープンソースソフトウェアに関する製品情報およびセキュリティ情報」

https://www.ipa.go.jp/security/announce/sw_security_info.html

4.Web サイト改ざんなどの発見、被害に関する連絡先

Web サイトの改ざんなどを発見した方、被害に遭われた方、被害の対応依頼を希望される方は、以下の問い合わせ先までご連絡ください。

| JPCERT/CCインシデント報告 (発見報告・被害報告・被害対応依頼) | |

|---|---|

| info@jpcert.or.jp | |

| FAX | 03-3518-2177 |

| Webフォーム | https://www.jpcert.or.jp/form/#web_form |

CyberNewsFlash は、注意喚起とは異なり、発行時点では注意喚起の基準に満たない脆弱性の情報やセキュリティアップデート予告なども含まれます。今回の件を含め、提供いただける情報がありましたら、JPCERT/CCまでご連絡ください。

早期警戒グループ

メールアドレス : ww-info@jpcert.or.jp