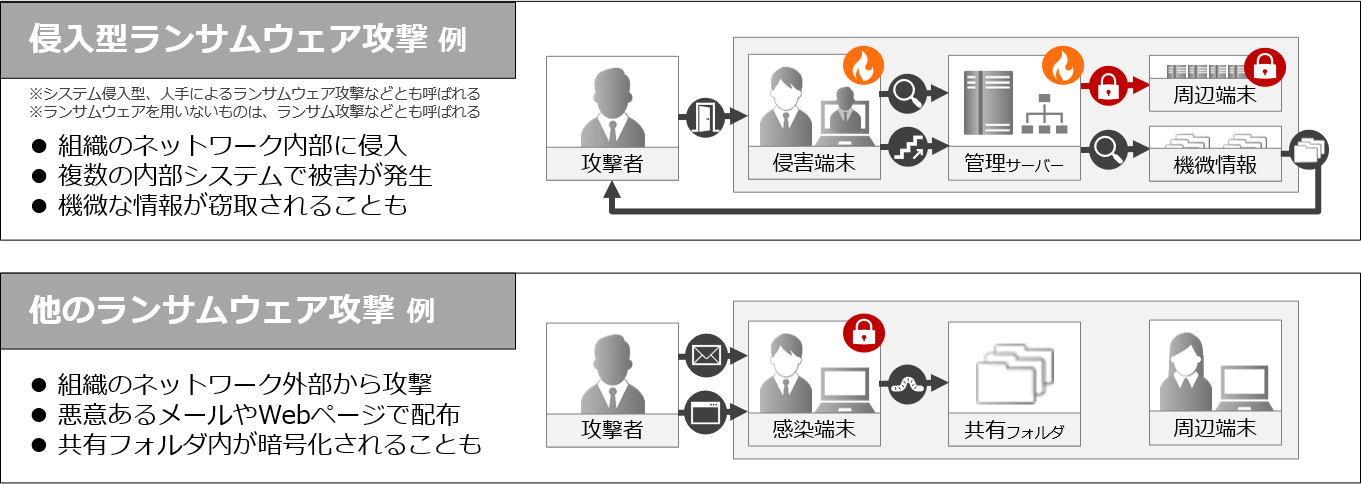

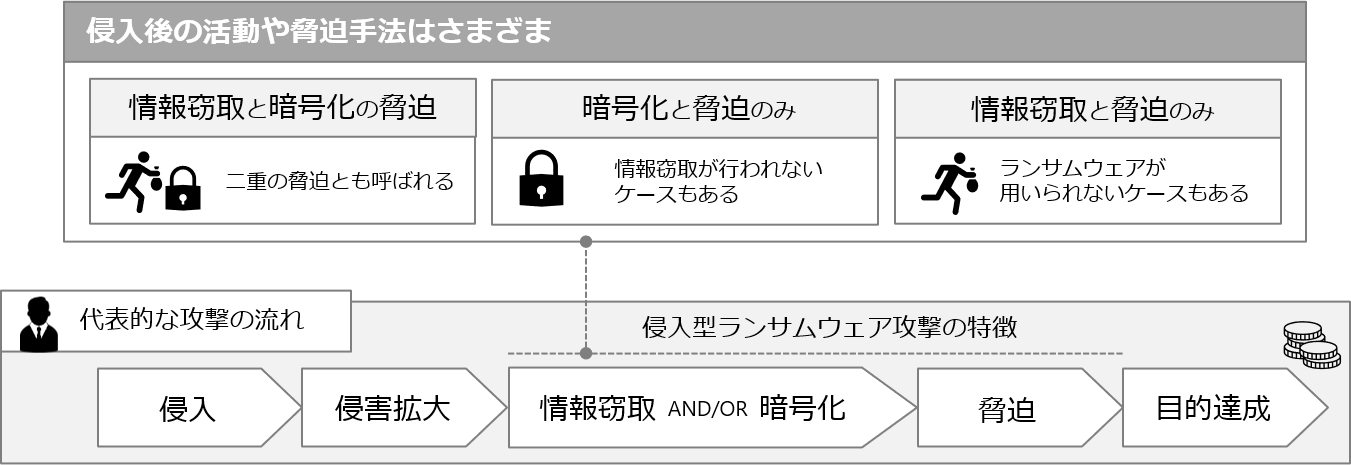

ランサムウェアを用いた攻撃は、一台から数台の端末の感染被害から、業務停止を引き起こす大規模な感染被害に至るものまでさまざまです。本FAQでは、企業や組織の内部ネットワークに攻撃者が「侵入」した後、情報窃取やランサムウェアを用いたファイルの暗号化などを行う攻撃の被害に遭った場合の対応のポイントや留意点などをFAQ形式で記載します。

JPCERT/CCでは、こうした攻撃を他のランサムウェアを用いた攻撃と区別し、「侵入型ランサムウェア攻撃」と呼びます。

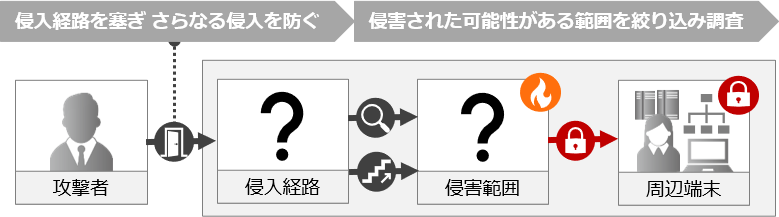

[図1:侵入型ランサムウェア攻撃の特徴のイメージ]

ネットワーク内部の複数のシステムでファイルの拡張子が変わり開封できなくなった、自組織から窃取されたとみられるファイルを暴露する投稿が行われた、または攻撃者から通知が届いたなどの状況を確認している場合、この攻撃の被害を受けている可能性があります。被害に遭われた企業や組織のCSIRTおよび情報セキュリティ担当の方は、インシデント対応を進める上での参考情報として本FAQをご活用ください。

1. 被害を受けたら

Q1-1. 被害について相談したいがどうしたらいいか?(被害報告/相談)

警察への通報や所管省庁などへの報告のほか、インシデント対応の初動段階での対応方法について相談したい場合、JPCERT/CCなどの専門機関の相談窓口への相談や、緊急対応を行うセキュリティ専門企業への調査依頼をご検討ください。

【インシデント初動対応に関する相談先】JPCERT/CC インシデント対応相談

https://www.jpcert.or.jp/form/#report

【一般的な問い合わせ・相談・情報提供等】

情報処理推進機構(IPA) 情報セキュリティ安心相談窓口

https://www.ipa.go.jp/security/anshin/index.html

情報処理推進機構(IPA) コンピュータウイルス・不正アクセス届出窓口

https://www.ipa.go.jp/security/outline/todokede-j.html

JC3 ランサムウェア対策について

https://www.jc3.or.jp/threats/topics/article-375.html

【セキュリティ専門企業への調査依頼】

JNSA 加盟セキュリティ専門企業 サイバーインシデント緊急対応企業一覧

https://www.jnsa.org/emergency_response/

【都道府県警察への相談/届け出】

警察庁 都道府県警察本部のサイバー犯罪相談窓口一覧

https://www.npa.go.jp/bureau/cyber/soudan.html

Q1-2. 被害を受けたかどうか判断がつかないがどうしたらいいか?(被害の状況把握)

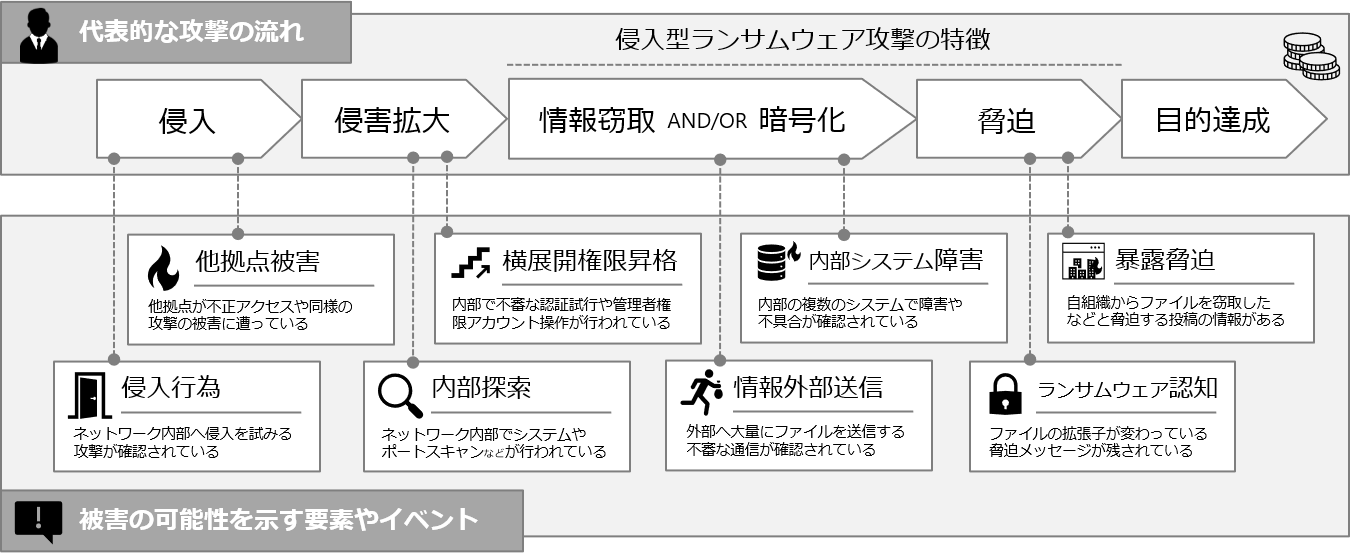

どのような攻撃の被害を受けた可能性があるのか、攻撃がどこまで進行しているかは、検知あるいは認知している状況から総合的に判断します。状況を分析し、被害の可能性を示すイベントから、被害内容や攻撃の進行段階などを調査します。

[図2:状況確認、整理、分析のイメージ]

[図3:状況から被害の可能性や攻撃の進行段階を調査するイメージ]

被害を受けた組織の多くは、ネットワーク内部の複数のシステムでファイルの拡張子が変わり開封できなくなった、自組織から窃取されたとみられるファイルを暴露すると脅迫する投稿が行われた、または攻撃者から通知が届いた、などの状況から被害を認識します。ランサムウェアによるファイルの暗号化の影響で、内部の複数のシステムで発生する障害や不具合の報告から、被害を認識する場合もあります。

また、ネットワーク内部での不審な探索、横展開や権限昇格、ファイルを外部へ送信する不審な通信などは、情報窃取目的の標的型サイバー攻撃など別の攻撃でも見られる特徴ですが、侵入型ランサムウェア攻撃につながる事象である可能性もあります。ネットワーク内部へ侵入を試みる攻撃も同様です。他の拠点で侵入型ランサムウェア攻撃の被害を受けている場合も、攻撃者が別の拠点へ侵入を試みる可能性があるため注意が必要です。

Q1-3. 被害にどのように対応すべきか?(対応方針決定)

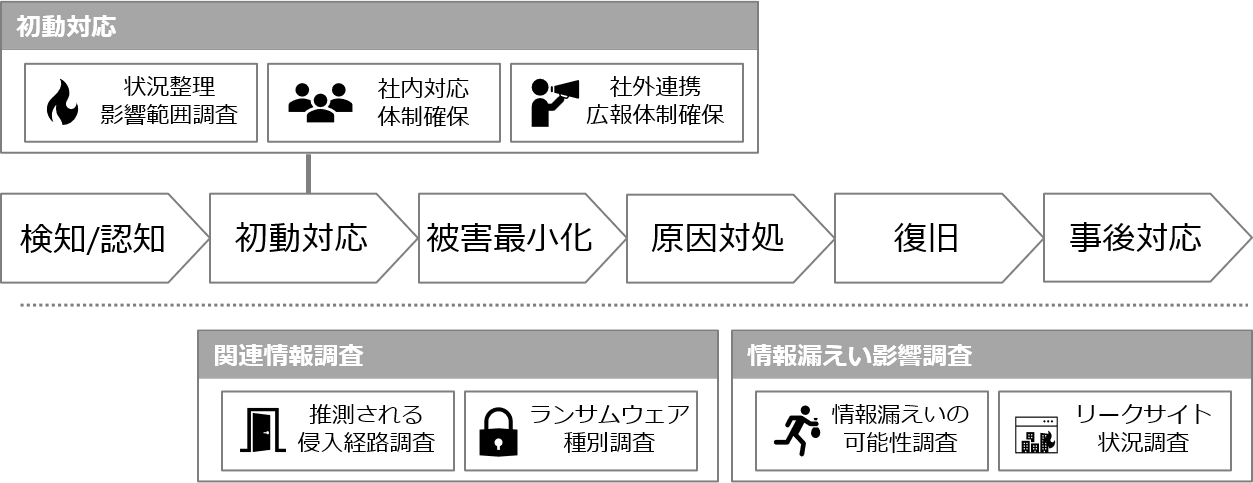

JPCERT/CCでは、侵入型ランサムウェア攻撃の被害の初動対応相談に対して、次の3つの方針をお伝えしています。(A) 攻撃の被害範囲を把握し、被害の最小化を図る(Q2-1へ)

(B) 攻撃の原因を解消するため、考えられる侵入経路を塞ぐ(Q2-2へ)

(C) 攻撃者の要求には応じず、バックアップから復旧する(Q2-3へ)

こうした方針の元で実施する対応の流れ、初動対応時のポイントは次のとおりです。

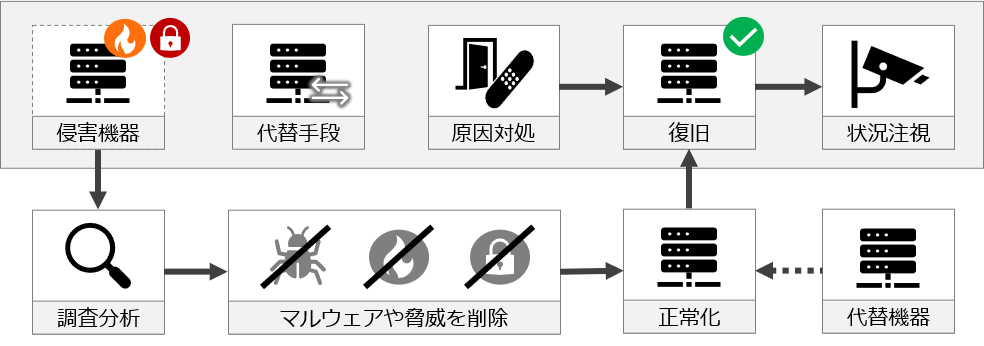

[図4:対応の流れ、初動対応時のポイントのイメージ ]

まず、こうした攻撃では、組織内部の複数のシステムが影響を受けることで、多くの事業や業務が影響を受ける可能性があります。そのため、被害に対応する体制確保して状況を把握するとともに、被害に関する情報や状況を組織内で適切に共有するための社内連絡体制を確保します。また、組織外からの問い合わせに適切に対応するための一元窓口や広報体制の確保や、外部組織と連携する担当者を確保するなどの社外向けの体制確保も検討します。

以降の具体的な対応方針や方法については、調査を進める中で判明する被害状況などに応じて決定します。並行して、推測される侵入経路やランサムウェアの種別を調査することで、対応時に参考となる情報を得られる場合があります。また、機微な情報が窃取された可能性が考えられる場合、あるいは情報漏えいを示す投稿が行われたという状況を確認している場合、並行して調査や事実確認を行います。こうした調査や対応を行うにあたっては、外部の専門機関などへの相談もご検討ください。

2. 被害への対応

Q2-1. 被害を抑えるためにはどうすべきか?(被害を抑える)

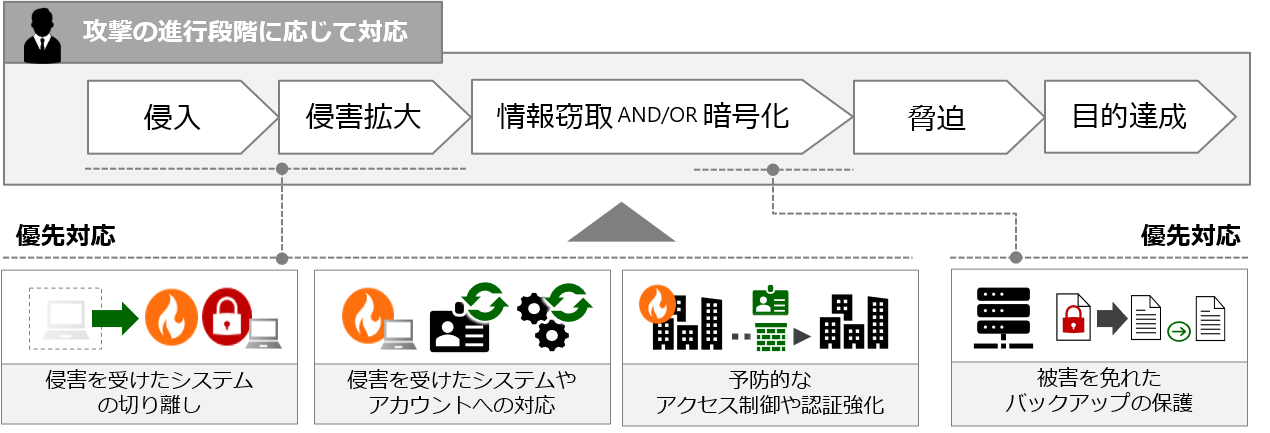

被害を認知あるいは検知した後は、状況や攻撃の進行段階に応じて、被害の拡大や攻撃の進行を防ぐための対応実施を検討します。

侵入や侵害拡大の段階で被害を検知できた状況では、その後の情報窃取や暗号化などの被害を防ぐための対応を優先します。ランサムウェアの感染や内部システムの不具合などにより被害を認知した状況では、さらなる被害を防ぐため、バックアップの保護を優先します。

[図5:被害の最小化のために実施する対応のイメージ図]

(1) 侵害を受けたシステムの切り離し

具体的な暗号化の被害や侵害の可能性が確認されているシステムは、調査や保全の目的に加え、攻撃が継続している場合の被害拡大を防ぐため、切り離せるものはすぐにネットワークから隔離します。

例えば、組織内部の複数のシステムで同時に暗号化の被害が確認されている状況では、ドメインコントローラーなどの管理サーバーの管理者アカウントが掌握され、その権限を用いてランサムウェアの一斉配布や実行が行われた恐れがあります。そのため、管理者アカウントの侵害有無の調査やパスワード変更、変更された設定やポリシーの無効化などを行います。

(2) 侵害を受けたシステムやアカウントへの対応

侵害を受けたシステム上にて不審な操作、アカウント、プロセスやセッションの有無などを調査し、状況に応じてアカウントのパスワード変更やセッションリセットなどを検討します。

例えば、組織内部の複数のシステムで同時に暗号化の被害が確認されている状況では、ドメインコントローラーなどの管理サーバーの管理者アカウントが掌握され、その権限を用いてランサムウェアの一斉配布や実行が行われた恐れがあります。そのため、管理者アカウントの侵害有無の調査やパスワード変更、変更された設定やポリシーの無効化などを行います。

(3) 予防的なアクセス制御や認証強化

侵害を受けたシステムやネットワークから侵害範囲が拡大しないよう、攻撃の進行段階によっては、予防的なアクセス制御や認証強化を検討します。例えば、海外などの別の拠点で被害が確認されている状況で、当該拠点からSSHやRDP、VPNなどを用いて自拠点のシステムへリモートアクセスが可能である場合、自拠点に侵害が及ぶ可能性があります。当該拠点との接続経路や状況を確認し、必要に応じて予防的なアクセス制御などの対応を検討します。

(4) 被害を免れたバックアップの保護

暗号化の被害を受けたシステムのバックアップサーバー、暗号化されたファイルのバックアップなどがまだ被害を受けていない場合、安全が確認できるまでは、サーバーやファイルの切り離しや退避などを行うことを検討します。

例えば、自動的にファイルをバックアップする仕組みを実装している場合、実装方法や状況によっては、被害を免れていた有効なバックアップファイルが上書きされて消滅するなどの恐れがあります。

Q2-2. 被害の原因をどのように特定し対処するのか? (原因に対処する)

(1) なぜ初動対応の段階で被害原因を特定する必要があるのか?

攻撃者が組織の内部ネットワークに侵入した経路を塞がないと、システムを復旧した後に別の攻撃グループによる攻撃の被害などを受ける可能性があります。そのため、被害から復旧を行う前には、必ず侵入経路として考えられる原因はすべて対処します。また、侵入経路が特定あるいは推定されると、そこから侵害を受けた範囲をある程度絞り込んで調査を行うことができます。

[図6:侵入経路の特定および対処が必要であるイメージ図]

一般的には、被害の原因となる侵入経路を特定するためには、侵害の影響範囲を絞り込んだ後に、侵害を受けたシステムや周辺機器のログ調査や解析を行い、侵入経路として考えられる要素を探していきます。

一方、攻撃や被害の全容を明らかにするための詳細な調査には時間を必要とすることも多く、侵入型ランサムウェア攻撃の場合、調査に必要なログなどのデータも暗号化によって利用不能になっているケースがあることから、影響範囲から侵入経路をある程度推測の上、次項(3)に挙げるような侵入経路となり得るポイントを優先して調査することも有効です。推測される侵入経路を調査するにあたっては、他の被害事例に関する知見を有する外部専門組織や警察への相談もご検討ください。

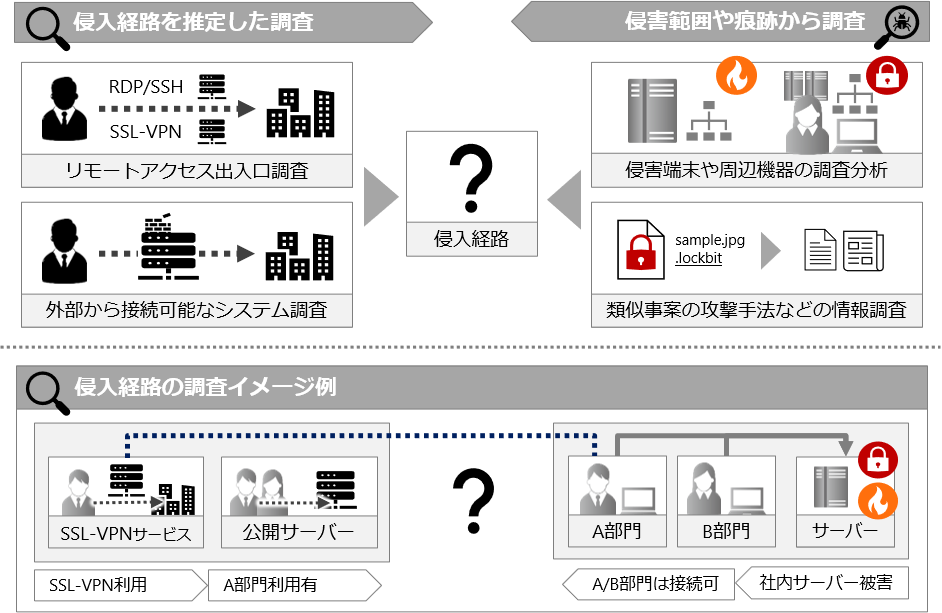

[図7:侵入経路調査のアプローチのイメージ図]

例えば、侵害を受けたネットワーク内の端末でSSL-VPN製品を経由したリモートアクセスを行っていた場合、それが侵入経路になった可能性を踏まえ、SSL-VPN製品のファームウェアバージョンの確認、深刻な脆弱性への対応有無の確認、リモートアクセスの認証方式の確認(多要素認証の有無など)などを行います。また、通常のインターネットの出入口とは別に、インターネットから接続可能なシステムがある場合、同じく深刻な脆弱性への対応状況などを確認します。加えて、こうしたシステムにおける認証ログの調査などを行い、侵入の原因となった可能性がある場合、侵入対策を実施するなどして原因対処を行います。

(3) 被害原因として何が考えられるか?

代表的な侵入手口として、次のような手法が確認されています。原因調査時の参考にしてください。

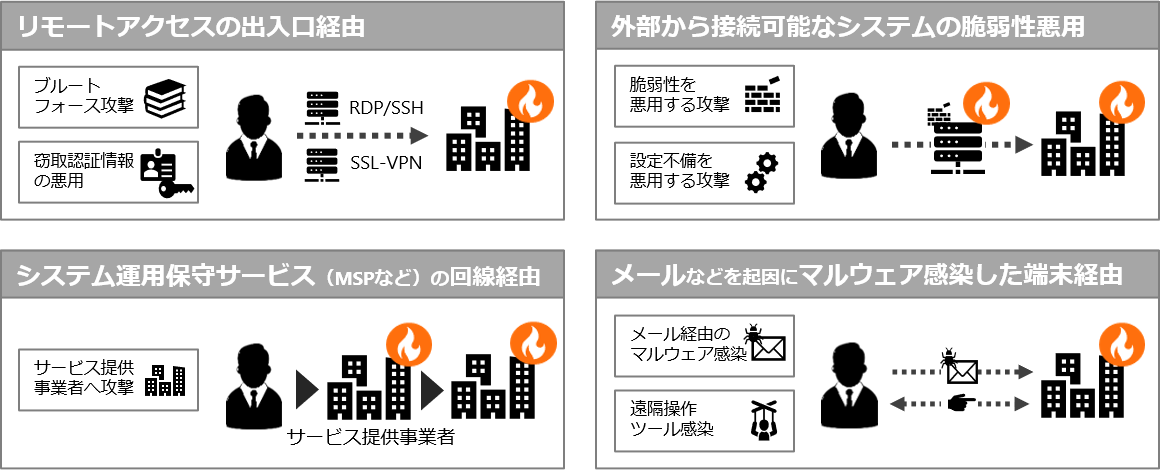

[図8:侵入型ランサムウェア攻撃の代表的な侵入方法のイメージ]

(A) リモートアクセスの出入口を経由した侵入

攻撃者は、組織へ外部から接続するためのリモートアクセスの出入口を調査し、ブルートフォース攻撃や不正に販売されている認証情報などを用いて、認証を突破して侵入することがあります。

(B) 外部から接続可能なシステムの脆弱性を悪用した侵入

攻撃者は、外部から接続可能なサーバーやシステムなどで、残存する脆弱性を悪用して侵入することがあります。例えば、SSL-VPN製品の脆弱性を悪用し、SSL-VPNのユーザーの認証情報を窃取した後、その認証情報を用いて認証を突破します。

(C) システム運用保守サービス(MSPなど)の回線を経由した侵入

攻撃者は、システム運用保守サービスを提供する事業者(MSPなど)を攻撃し、それを足掛かりとしてサービスを利用する顧客のネットワークへ侵入することがあります。

(D) メールなどを起因にマルウェア感染した端末を経由した侵入

攻撃者は、悪性のメールによりマルウェア感染した端末を足掛かりとして侵入することがあります。マルウェアや遠隔操作ツール(RAT)に感染した端末は定期的に外部のサーバーに接続し、サーバーから受信した操作が行われます。

(4) 被害原因にどのように対処すればよいか?

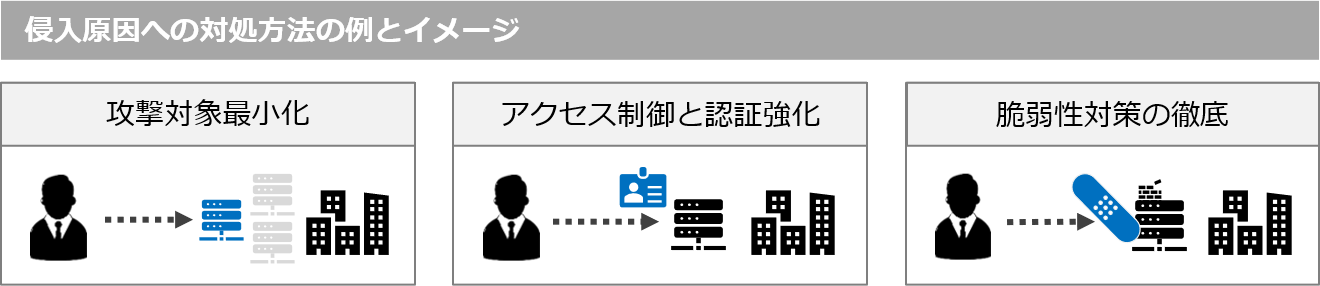

被害原因を特定できた場合は、被害の原因に対処します。被害原因の特定に至らなかった場合も、攻撃の再発を防ぐため、次のような対策の徹底を検討します。

[図9:被害原因や侵入経路への対処のイメージ]

(A) 攻撃対象最小化

インターネットや外部ネットワークから接続可能なシステムや機器を洗い出し、業務上不要なものは利用を停止します。システムで稼働するサービスや開放するポートも最小限にします。システムのアカウントは管理者権限を有するものも含めて最小限にし、不要なアカウントは削除します。機器や製品によってデフォルトで作成されているアカウント(adminなど)も、攻撃者の標的となる恐れがあるため、無効化を検討します。

(B) アクセス制御と認証

組織外からのアクセスについては、アクセスが必要な対象や範囲を特定の上、適切にアクセス制御を行うことで対象を制限します。侵害が疑われる認証情報は変更し、認証には多要素認証などの強固な認証方式を使います。また、アクセス制御や認証が突破されてしまった場合でも、被害を最小限に抑えられるよう、多層的な対策実施やネットワーク分離などを検討します。

(C) 脆弱性対策

組織で使用するシステムのOS、ファームウェア、ソフトウェアなどの脆弱性に関する情報を収集し、深刻な脆弱性には迅速に対応を行います。とりわけ、インターネットから接続可能なシステムや機器について、深刻な脆弱性が公開された場合は迅速に対策や回避策を適用します。また、組織のネットワーク内部のシステムや機器についても、深刻な脆弱性には確実に対応します。

Q2-3. 被害からどのように復旧すべきか?(被害から復旧する)

(1) 被害を受けたシステムの復旧

被害を受けたシステムを復旧するため、例えば切り離したシステムをネットワークに戻す前には、攻撃者が残したマルウェアやバックドア、不正な設定などが排除されていることを確認します。復旧までに時間を要する場合、事業継続のために代替手段による一時復旧を検討します。復旧前には、攻撃の原因対処を行い、復旧後には、攻撃や被害の再発がないか状況を注視します。

[図10:被害を受けたシステムを復旧するまでのイメージ図]

状況によっては、事業やシステムの早期の復旧を目的として、事業継続計画(BCP)や災害復旧計画(DR)などに基づく緊急時の復旧手段の発動を検討しますが、事前の計画時には想定されていなかったリスクが伴う場合も多く、すべて計画通りに復旧できるわけではないことは認識して対応を行う必要があります。

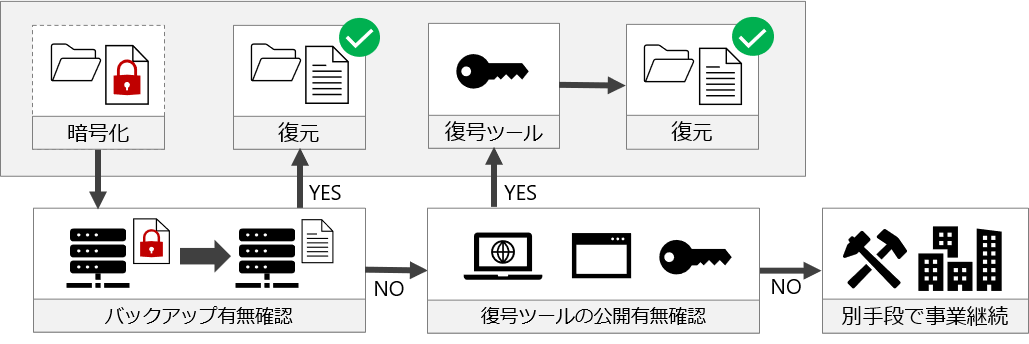

(2) 暗号化されたファイルの復元

まず、ランサムウェアにより暗号化されたファイルは、通常、復号することは困難です。バックアップが残されていないファイルは、復旧が困難であるという想定で、別の手段による事業継続をご検討いただくことが一般的です。

[図11:暗号化されたファイルを復元するパターンのイメージ図]

ファイルのバックアップが残されている場合はバックアップから復元します。ファイルを復号するためのいわゆる「復号ツール」が公開されている種類のランサムウェアであれば、ツールの利用を検討します。こうしたツールは、ランサムウェアの攻撃主体の活動終了や、セキュリティ専門企業の解析などにより公開される可能性があるもの、公開されたとしても被害から数か月後になることもあります。

3. 関連情報

3-1. ランサムウェアについて

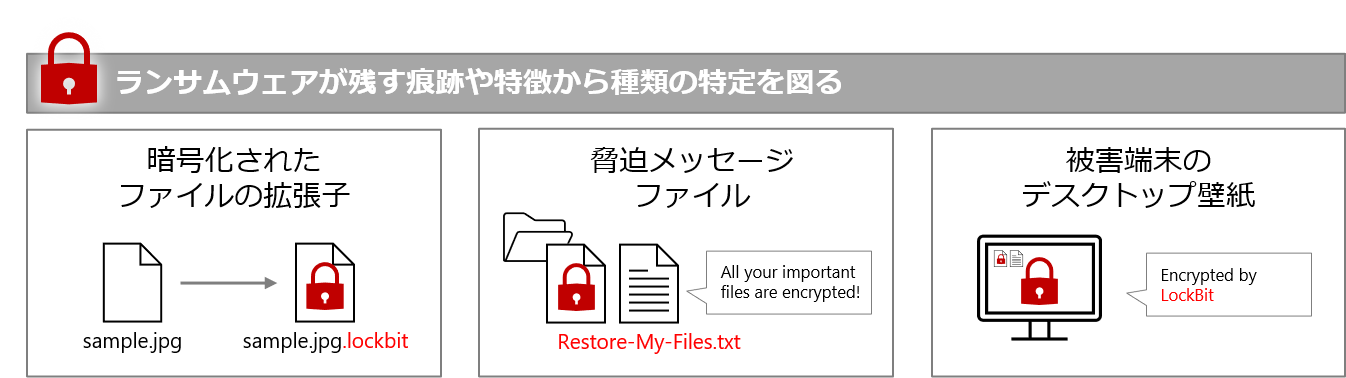

Q3-1-1. どのランサムウェアに感染したのか?

ランサムウェアの種類を推定あるいは特定するためには、ランサムウェアのファイルを解析する以外にも、感染端末に残される次のような痕跡を確認します。

(a) 暗号化されたファイルの拡張子

(b) 被害端末に残された脅迫メッセージファイル

(c) 被害端末のデスクトップ壁紙

[図12:ランサムウェアの種類の特定および調査のイメージ]

感染端末に残る痕跡の情報をもとに関連情報を調査することで、類似の攻撃における攻撃手法やランサムウェアの挙動や特徴を把握し、対応時の参考にできる場合があります。こうした調査を検討するにあたっては、外部の専門機関などにも相談の上、ご対応をいただくことを推奨します。

Q3-1-2. ランサムウェアに暗号化されたファイルを復号できるのか?

ランサムウェアによって暗号化されたファイルは、攻撃者が用意および管理する鍵を用いて暗号化されており、一般的には復号は困難です。攻撃者は、この復号に必要な鍵と引き換えに身代金を要求します。しかし、身代金を支払うことで攻撃者がすべてのファイルの復号に必要な鍵を渡す保証もなく、身代金の支払いは行うべきではありません。

ランサムウェアの種類によっては、活動を終えたランサムウェアの攻撃主体が復号に必要な鍵を公開したり、セキュリティ専門企業の解析などにより復号に必要な鍵が開発されたりすることがあります。こうした暗号化されたファイルを復号するためのいわゆる「復号ツール(Decryption tool)」は、「No More Ransom」のWebサイトなどで公開されます。通常、暗号化されたファイルの復元は困難であるという前提で対応を行いますが、将来「復号ツール」が開発あるいは公開される可能性があることを想定し、暗号化されたファイルを保管しておくという選択肢もあります。

Q3-1-3. ランサムウェアをオンラインスキャンサービスにアップロードしていいか?

ランサムウェアに限らず、ファイルをオンラインスキャンサービスにアップロードする場合、サービスの内容や規約を確認の上で実施いただくことを推奨します。

こうしたサービスによるファイルの動的解析やスキャンの結果は、ファイルの挙動や判定を確認するにあたっては有効ではあるものの、サービスの内容次第では、別のリスクが生じる恐れがあるため、サービスの特性やそれに伴うリスクをご認識の上で、分析や調査にご活用いただくことを推奨します。例えば、マルウェアに被害組織から窃取されたアカウント情報が内包されており、オンラインスキャンサービスのファイルの解析結果で、未公表の被害組織における被害が推測できてしまったというケースも確認されています。

3-2. 身代金の支払いについて

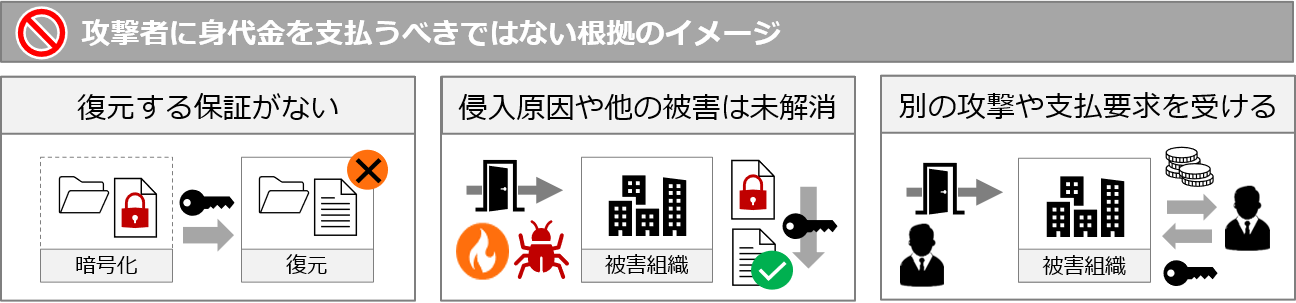

Q3-2-1. 攻撃者に身代金を支払うべきか?

JPCERT/CCは、次に挙げるような理由から身代金の支払いを選択するべきではないと考えます。

(a) 暗号化されたファイルが復元される保証がない

(b) 被害原因や侵害による他の被害は未解消のまま

(c) 支払い後に別の攻撃の被害や支払い要求を受ける恐れがある

[図13:攻撃者に身代金を支払うべきではない根拠のイメージ]

また、攻撃者に身代金を支払うことでさらなる攻撃を助長する可能性があり、攻撃活動全体を縮小させるためにも身代金支払いを選択するべきでないと考えます。2020年の経済産業省サイバーセキュリティ課の注意喚起でも、攻撃を助長しないためにも金銭の支払いは慎むべきものであると示されているほか、海外政府機関からも身代金支払いを推奨しないメッセージが示されており、支払い行為に規制を設ける動きもあります。

Q3-2-2. 攻撃者と交渉を行うべきか?

通常、攻撃者と交渉を行うことは推奨されません。また、攻撃者から脅迫や提案のメッセージが届いたとしても、反応しないだけではなく交渉を検討するべきではありません。判断や対応にお困りの場合は、外部の専門機関や警察などへの相談を検討ください。

なお、攻撃者が用意するポータルやメールで交渉のために連絡を行う場合、状況によっては、攻撃者が交渉のやり取りを第三者に公開する可能性があります。また、ランサムウェアの種類によっては、被害組織と攻撃者が交渉を行うためのチャットルームを第三者が閲覧できてしまうケースがあり、身代金の交渉をしている事実が公知のものとなる恐れがあります。

3-3. 情報漏えいおよび暴露について

Q3-3-1. 攻撃者が機微な情報を窃取した可能性はあるか?

機微な情報が外部に漏えいしたか、漏えいした可能性があるかは、被害や調査状況により判断します。個人情報などの機微な情報が漏えい、滅失または毀損している恐れがある場合、所管省庁への届け出やステークホルダーへの連絡などの速やかな対応が望まれます。2022年4月1日以降は、改正個人情報保護法の施行により、一定の事案については、個人情報保護委員会への報告等が義務付けられますのでご留意ください。

攻撃者が侵入後に行う活動はさまざまですが、こうした攻撃の多くで情報が窃取されるケースが確認されています。一方で、攻撃者がランサムウェアを用いたファイルの暗号化だけを行うケースもあれば、攻撃者が機微な情報を窃取したと主張して被害組織を脅迫していても、実際には情報は窃取していないというケースもあります。機微な情報などの漏えいが実際に発生してしまったかどうかは、影響範囲内のシステムや周辺機器におけるログ調査や分析などを行いながら判断します。

[図14:侵入後の活動がさまざまであるイメージ]

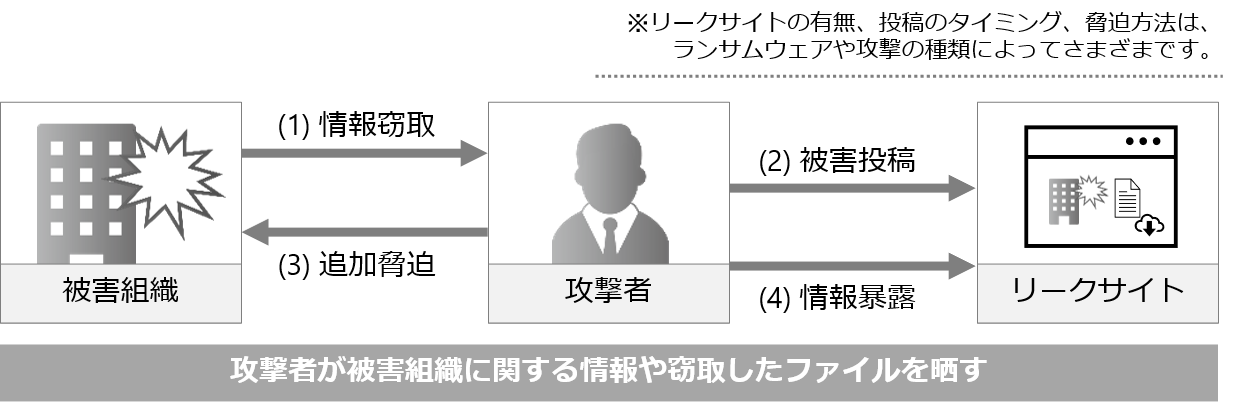

Q3-3-2. リークサイトとは何か?

攻撃者は、標的のネットワークから窃取したファイルを、インターネットやダークウェブに攻撃者側が用意したWebサイトに公開することがあります。こうしたサイトは、「リークサイト」とも呼ばれています。攻撃者は、リークサイトに被害組織に対して攻撃を行ったことを公開し、時にはファイルを暴露すると脅迫することで、被害組織に身代金の支払いを促すことがあります。一定期間、身代金の支払いや攻撃者への連絡がないと、攻撃者は窃取したファイルを公開する場合があります。

[図15:リークサイトのイメージ]

リークサイトにおける投稿の内容は、それぞれのリークサイトおよびそれを運営するグループにより異なります。多くの場合、被害組織の名前を掲載した投稿が行われた後、その後の身代金支払いの交渉次第で、被害組織から窃取された機微な情報が公開されることがあります。また、攻撃したことの信憑性を高めるため、攻撃者が窃取した情報の一部だけをサンプルファイルとして投稿に掲載するケースもあります。

Q3-3-3. リークサイトに自組織に関する投稿があるようだがどうすべきか?

リークサイトの投稿について、事実確認および情報漏えい時の影響確認を目的として、リークサイトを確認し、掲載された投稿内容やサンプルファイル、あるいは暴露されてしまったファイルを調査することを検討します。

また、リークサイトに被害組織の名前が掲載されると、この情報が公に拡散することがあり、結果として、被害の可能性に関する事実確認の照会や問い合わせが増加する恐れがあります。そのため、攻撃の被害への対応に加えて、事実確認のための調査や広報対応も必要になります。取引先やステークホルダーなどからの照会に適切に迅速に対応するため、早い段階での対外対応の体制の整備が重要です。

Q3-3-4. リークサイトをどのように確認するのか?

リークサイトの多くは、Torブラウザーを用いたアクセスが必要なダークウェブ上の .onion サイトです。サイトへ接続するためのドメインやURLの情報は広く明らかにはなっていません。

リークサイトは、攻撃者が用意したサイトであり、安全なサイトという保証はありません。また、リークサイトに掲載されているファイルも、同様に安全である保証はありません。そのため、事実確認や状況調査を目的として、被害組織がリークサイトを確認する場合、サイトに接続するリスクを念頭にご対応をいただくことが重要です。外部の専門機関などにも相談の上、ご対応をいただくことを推奨します。

Q3-3-5. リークサイトに掲載されたファイルを削除できるか?

リークサイトは、攻撃者が用意し管理するサイトであるため、サイト上に掲載されたファイルを削除するよう調整するのは、通常は困難です。また、サイトの閲覧者などがファイルをダウンロードし、他のサイトやフォーラムなどにファイルを再掲する可能性も考えられます。

Q3-3-6. 被害公表前になぜ被害に関する情報が報じられているのか?

リークサイトに被害組織名が掲載されると、この情報が公に拡散するケースがあります。また、マルウェアの検体などをオンラインスキャンサービスにアップロードすると、検体によって特定の組織の被害が推測されるデータが含まれているような場合、同じく被害事実が推測されるケースがあります。また、被害により広範囲の業務影響が発生した場合に、対外サービスの停止や関係者によるSNSでの書き込みなどにより被害事実が推測されるケースもあります。

参考情報

こうした攻撃については、情報処理推進機構(IPA)や警察庁、内閣官房内閣サイバーセキュリティセンター(NISC)からも特設ページが公開されています。攻撃の被害を未然に防ぐための対策のポイントなどについては、こちらをご参照ください。情報処理推進機構(IPA) ランサムウェア対策特設ページ

https://www.ipa.go.jp/security/anshin/measures/ransom_tokusetsu.html

警察庁 ランサムウェア被害防止対策

https://www.npa.go.jp/bureau/cyber/countermeasures/ransom.html

内閣官房内閣サイバーセキュリティセンター(NISC)

ストップ! ランサムウェア ランサムウェア特設ページ(各関係機関の特設ページへのリンク集)

https://www.cyber.go.jp/tokusetsu/stopransomware/index.html

【2022年3月8日更新】

侵入型ランサムウェア攻撃の初動対応のポイントをまとめた動画をJPCERT/CCウェビナー(YouTube)で公開しました。

本件に関する問い合わせ

本FAQの内容に関する問い合わせ先:JPCERT/CC 早期警戒グループ

メール:ew-info@jpcert.or.jp

インシデントに関する相談先:

JPCERT/CC インシデントレスポンスグループ

Web:https://www.jpcert.or.jp/form/#report

更新履歴

2022年01月13日 初版(特設サイトを開設)2022年03月08日 更新(参考情報に「侵入型ランサムウェア攻撃の初動対応のポイント」動画を追加)

2023年04月06日 更新(一部リンクのURLを変更)

2024年12月12日 更新(一部リンクのURLを変更)

2025年12月05日 更新(一部リンクのURLを変更)