世界中で猛威を振るうランサムウエアは、今やインターネット利用者にとって、深刻な脅威のひとつとなっています。その脅威は年々増しており、2016年には日本国内における被害報告の件数が過去最多[1] となり、2017年に出現した「WannaCrypt」や「Petya」などのランサムウエアは世界中に甚大な影響を及ぼしました。

また、ランサムウエアによっては、感染した端末の中のファイルを暗号化するのみならず、「WannaCrypt」や「Petya」の例のように、感染した端末に隣接する他のデバイスやシステムに感染を拡大するものもあります。

ランサムウエアの感染には以下の経路が考えられます。

なお、掲載した表示画面はあくまで事例であり、異なる画面が表示される場合もあります。

・ファイルやシステムの定期的なバックアップを実施する

・メールの添付ファイルの開封やウェブ・ページ等のリンクをたどる際には注意する

・ファイアウォールやメールフィルタを適切に設定し、不審な通信をブロックする

・不要なサービスを無効化し、使用しているサービスについてはアクセスを制限する

・OSやアプリケーション・ソフトウエアを最新の状態にアップデートする

・セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ

・パスワードの設定を見直す

1)感染した端末をオフラインにする

2)ランサムウエアの種類を特定する

3)ランサムウエアを駆除する

上記サイトを活用し、データを復号する際は、以下の手順書を参照してください。

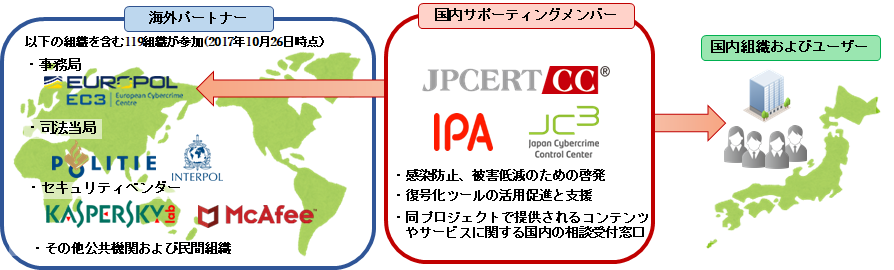

2017年10月26日現在、当プロジェクトには、119組織が参加しており、同サイトでは28か国の言語をサポートしています。

JPCERT/CCは、2017年4月にサポーティングメンバーとして参加しました。また、独立行政法人情報処理推進機構(IPA)や一般財団法人日本サイバー犯罪対策センター(JC3)も同プロジェクトに参加しており、三者は協働して国内におけるランサムウエアの対策に取り組んでいます。

・国内のサポーティングメンバーと協働し、意識啓発活動を推進

・国内のランサムウエアの被害実態の調査と対策の促進

・復号ツールのテストと活用促進

・同プロジェクトに関する日本国内からの問い合わせ受付と海外メンバーとの連携

・同プロジェクトが提供するコンテンツの日本語化への協力

メール:ew-info@jpcert.or.jp

このような状況から、JPCERT/CCは、ユーザの意識啓発を促進することを目的として、ランサムウエアの感染防止や被害低減のための対策を紹介する、ランサムウエア特設ページを開設することとしました。

1.ランサムウエアとは

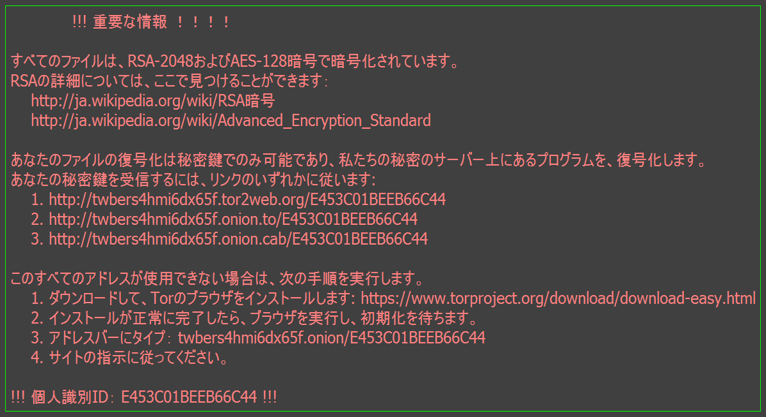

ランサムウエアとはマルウエアの一種であり、身代金要求型不正プログラムとも呼ばれています。ランサムウエアは、感染したデバイスをロックしたり、ファイルを暗号化したりすることによってユーザによるアクセスを制限し、「元に戻して欲しければ」とランサム(身代金)の支払いを要求します。また、ランサムウエアによっては、感染した端末の中のファイルを暗号化するのみならず、「WannaCrypt」や「Petya」の例のように、感染した端末に隣接する他のデバイスやシステムに感染を拡大するものもあります。

ランサムウエアの感染には以下の経路が考えられます。

- 攻撃者からのEメールを受信して添付ファイルを開く

- メール本文中に記載されているURLリンクをクリックする

- 改ざんされたWebサイトにアクセスした際にドライブバイダウンロード攻撃を受ける

- 攻撃目的で細工されたサービス要求が送られる

2.ランサムウエアの種類

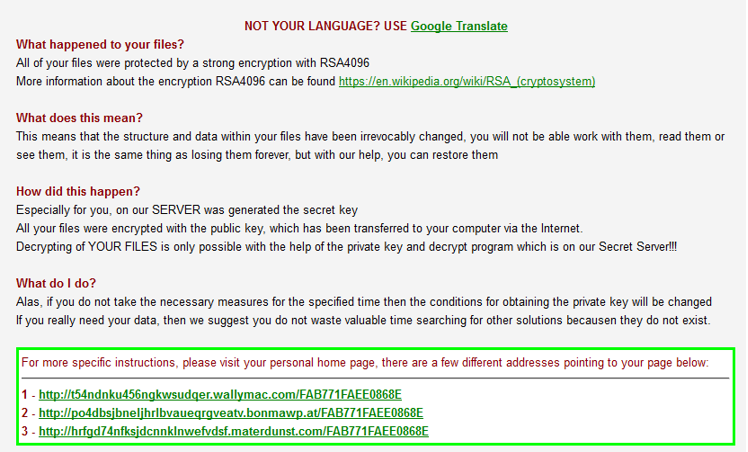

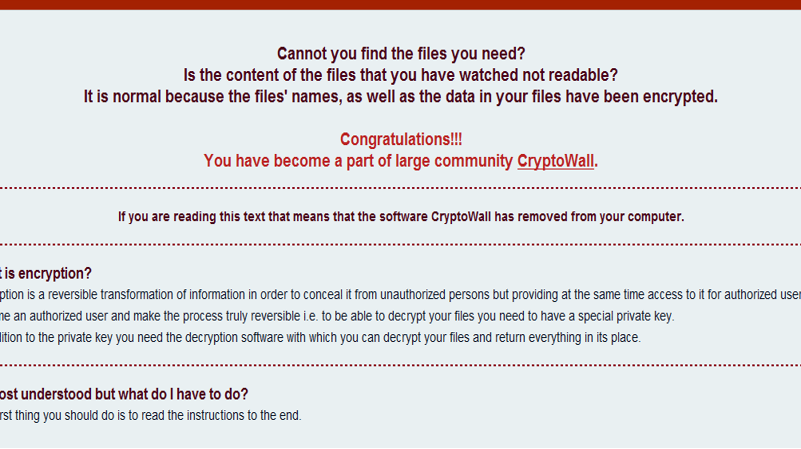

ランサムウエアは、2016年の一年間だけでも247種類[2] が確認されており、なかには高度な機能をもつものもあります。JPCERT/CCが国内において確認している事例の中から、3種類の代表的なランサムウエアを次に説明します。なお、掲載した表示画面はあくまで事例であり、異なる画面が表示される場合もあります。

| ・CryptoWall | |

| 2013年9月頃に米国で初めて感染が確認され、日本国内においても2015年11月頃から感染が確認され始めました。ビットコインによる身代金の支払いを要求した最初のマルウエアです。マカフィーによると、2015年2月から4月の2カ月の調査期間における、ビットコインをドル換算した場合の平均的な価値を基に取引金額を計算した結果、支払われた身代金の総額の推定額は3億2500万ドル(約400億円)[3] に達しており、金銭被害という面で甚大な被害を及ぼしたランサムウエアのひとつです。同ランサムウエアに感染すると、ファイルの拡張子がランダムな文字列に変更されることで知られています。 |

|

|

図2.CryptoWallに感染した場合の画面例 クリックすると拡大されます |

|

3.ランサムウエアの対策

前述したように、ランサムウエアの感染経路にはEメールやWebサイトを介するもの、細工されたサービス要求によるものなどさまざまなケースが想定されます。そのため、次に示す被害低減策や予防策を多重的に行うことで、その被害を最小限に抑えていく必要があります。・ファイルやシステムの定期的なバックアップを実施する

バックアップを定期的に行うことで、万一ランサムウエアに感染しても、データを復旧できるようにする。耐性を高めるため、定期的なバックアップと世代管理を行い、オリジナルとは別のネットワークにバックアップデータを保管することを推奨します。

・メールの添付ファイルの開封やウェブ・ページ等のリンクをたどる際には注意する

メールやSNSにおいては送信者、文面、添付ファイル等に細心の注意を払い、心当たりがない場合や内容に不自然な点がある場合は安易に開いたり、クリックしたりしない。

・ファイアウォールやメールフィルタを適切に設定し、不審な通信をブロックする

ファイアウォールで外部との不審な通信を制限し、スパムメールの判定やメール送信ドメインの検証を行うことによってメールをフィルタにかけ、不審な通信をブロックし、ネットワーク経由の感染リスクを低減する。

・不要なサービスを無効化し、使用しているサービスについてはアクセスを制限する

SMB(Server Message Block)やRDP(Remote Desktop Protocol)など、使用していないサービスを無効化する。またはサービスへのアクセスを制限する。

・OSやアプリケーション・ソフトウエアを最新の状態にアップデートする

OSやアプリケーション・ソフトウエアを最新の状態にすることで、脆弱性を解消し、感染するリスクを低減する。

・セキュリティソフトを導入し、定義ファイルを常に最新の状態に保つ

セキュリティソフトを活用し、最新の定義ファイルに保つことで、感染するリスクを低減する。

・パスワードの設定を見直す

各サービスのログインに必要なパスワードを適切に設定する。特にリモートからPCを操作できる設定にしている場合などは、パスワードが弱いと侵入を受ける可能性があるため、適切なパスワードの設定と管理を行う。

<参考情報>

JPCERT/CC

インターネット経由の攻撃を受ける可能性のある PC やサーバに関する注意喚起

https://www.jpcert.or.jp/at/2017/at170023.html

情報処理推進機構 (IPA)

ランサムウエアの脅威と対策~ランサムウエアによる被害を低減するために

https://www.ipa.go.jp/files/000057314.pdf

日本サイバー犯罪対策センター (JC3)

グローバルIPアドレスを直接割り当てられたPCのセキュリティ対策について

https://www.jc3.or.jp/threats/archive/topics/gip_sec.html

JPCERT/CC

インターネット経由の攻撃を受ける可能性のある PC やサーバに関する注意喚起

https://www.jpcert.or.jp/at/2017/at170023.html

情報処理推進機構 (IPA)

ランサムウエアの脅威と対策~ランサムウエアによる被害を低減するために

https://www.ipa.go.jp/files/000057314.pdf

日本サイバー犯罪対策センター (JC3)

グローバルIPアドレスを直接割り当てられたPCのセキュリティ対策について

https://www.jc3.or.jp/threats/archive/topics/gip_sec.html

4.感染した場合の対処法

ランサムウエアに感染した場合、攻撃者が要求してきた身代金を支払っても、データやシステムの制限が解除される保証はありません。身代金は支払わず、次の流れを参考に、各ケースに応じてシステムの復旧を行うことをおすすめします。1)感染した端末をオフラインにする

感染した端末をネットワークから隔離する。また、外部ストレージを接続している場合は、外部ストレージを切断する。

2)ランサムウエアの種類を特定する

感染端末をオフラインにした後、端末に表示されている画面を保存し、類似する画面をインターネットで検索することで、感染したランサムウエアを特定する。

「No More Ransom」プロジェクトの「Crypto Sheriff」を活用することで、ランサムウエアの種類が特定できる場合があります。

「No More Ransom」プロジェクトの「Crypto Sheriff」を活用することで、ランサムウエアの種類が特定できる場合があります。

The No More Ransom Project (日本語版)

ランサムウエアの特定

https://www.nomoreransom.org/crypto-sheriff.php?lang=ja

ランサムウエアの特定

https://www.nomoreransom.org/crypto-sheriff.php?lang=ja

3)ランサムウエアを駆除する

ランサムウエアが端末に残っている状態で、データを復元しても再感染するため、端末内のランサムウエアを駆除する。信頼性の高いセキュリティ製品を活用することで、駆除できる場合があります。

4)データの復号を試みる

バックアップからデータを復元する。バックアップを行っていない場合は、復号ツールを活用し、データを復号する。

「No More Ransom」プロジェクトのWebサイトでは、セキュリティベンダーから提供されているさまざまな復号ツールが紹介されています。

「No More Ransom」プロジェクトのWebサイトでは、セキュリティベンダーから提供されているさまざまな復号ツールが紹介されています。

上記サイトを活用し、データを復号する際は、以下の手順書を参照してください。

情報処理推進機構 (IPA)

ランサムウェアで暗号化されたファイルを復号するツールの調べ方

https://www.ipa.go.jp/security/anshin/tips/nmr_toolnavi.html

日本サイバー犯罪対策センター (JC3)

ランサムウェア対策について

https://www.jc3.or.jp/threats/topics/article-375.html

ランサムウェアで暗号化されたファイルを復号するツールの調べ方

https://www.ipa.go.jp/security/anshin/tips/nmr_toolnavi.html

日本サイバー犯罪対策センター (JC3)

ランサムウェア対策について

https://www.jc3.or.jp/threats/topics/article-375.html

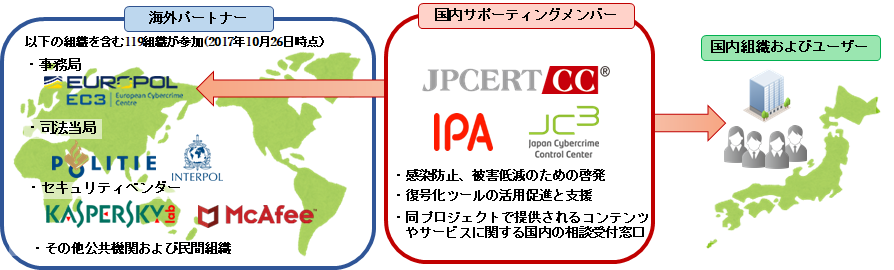

5.「No More Ransom」プロジェクト

「No More Ransom」プロジェクトは、法執行機関および民間組織が連携してランサムウエア撲滅に向けて取り組むことを目的として、オランダ国家ハイテク犯罪ユニット(NHTCU :Dutch National High Tech Crime Unit)、ユーロポールの欧州サイバー犯罪センター(EC3: European Cybercrime Centre)、セキュリティベンダーのカスペルスキーおよびMcAfee によって2016年7月に設立されました。2017年10月26日現在、当プロジェクトには、119組織が参加しており、同サイトでは28か国の言語をサポートしています。

JPCERT/CCは、2017年4月にサポーティングメンバーとして参加しました。また、独立行政法人情報処理推進機構(IPA)や一般財団法人日本サイバー犯罪対策センター(JC3)も同プロジェクトに参加しており、三者は協働して国内におけるランサムウエアの対策に取り組んでいます。

6.ランサムウエアに関するJPCERT/CCの活動

JPCERT/CCではランサムウエア撲滅に向けて「No More Ransom」プロジェクトに参加するとともに、国内外において次の活動方針のもと活動を進めています。・国内のサポーティングメンバーと協働し、意識啓発活動を推進

国内のサポーティングメンバーであるIPA、JC3と協働し、それぞれの専門機関を通して効果的な意識啓発活動を推進する。

・国内のランサムウエアの被害実態の調査と対策の促進

アンケート実施により得られた情報や公開情報をもとに被害実態を調査し、対策を促進する。

・復号ツールのテストと活用促進

同プロジェクトが提供している復号ツールについて、必要に応じて動作確認を行うとともに、感染してしまった場合の復号ツールの活用を促進する。

・同プロジェクトに関する日本国内からの問い合わせ受付と海外メンバーとの連携

国内と海外のハブとなり、同プロジェクトで提供されるコンテンツやサービスに関する国内の相談受付を行い、海外メンバーとの連携を行う。

・同プロジェクトが提供するコンテンツの日本語化への協力

同プロジェクトが提供するWebサイト等の日本語コンテンツの充実化をはかる。

| [1] |

2016年個人と法人の三大脅威:日本におけるサイバー脅迫元年 http://blog.trendmicro.co.jp/archives/14229 |

| [2] |

ランサムウェアの脅威の変遷と今後の予測 http://blog.trendmicro.co.jp/archives/15216 |

| [3] |

被害額3億2500万ドル(約400億円)のCryptoWallランサムウェアの調査結果レポートを共同で発表 http://blogs.mcafee.jp/32500400cryptow-a0cb |

本件に関する問い合わせ

早期警戒グループメール:ew-info@jpcert.or.jp