第1回 制御システムにおけるセキュリティインシデントとは

今回から3回の予定で、制御システムに関するインシデント事例やセキュリティ対策事例、今後の展望について紹介する。第1回は、制御システムに関する特徴的なセキュリティインシデント紹介する。

IoT化の波とサイバー攻撃の脅威

2000年頃から、制御システムにWindows OSやEthernetなどのオープン技術が導入されはじめたのを皮切りに、制御システムと情報システムの相互接続が進み、これまで閉域ネットワークとして外部から切り離されていた制御システムが外部とつながりはじめた。その結果、情報システムで蔓延したコンピュータウイルスが制御システムネットワークにまで流れ込み、生産ラインの停止など企業活動に影響を与える事態となった。加えて、今後産業用IoTやインダストリー4.0といった生産革命への対応が進み、制御システムがインターネットに接続されるケースが増えることが予想され、ますます外部からのサイバー攻撃に遭う危険性が高まっている。

そのため、企業は今どのようなインシデントが国内外で発生しているかを把握し、将来のインシデント発生に備えていくことが重要となってきている。そのような背景から、JPCERTコーディネーションセンター(JPCERT/CC)は経済産業省からの委託事業として、制御システムセキュリティに関する技術的な支援を行いつつ、制御システムセキュリティの重要性に関する普及啓発に力を入れている。

制御システムにおけるセキュリティインシデント

インシデントとは、「情報システムの運用におけるセキュリティ上の問題として捉えられる事象」である。具体的には、DDoS攻撃※やコンピュータウイルス感染などがそれにあたる。JPCERT/CCでは、制御システムにおけるセキュリティインシデントの報告窓口を設けているが、幸いなことに現状インシデント報告はほとんどない。これは、インシデントの多くが、アセットオーナとシステムを保守するベンダーの対応で解決するなど、外部からの支援を必要としない軽微なインシデントが大半を占めているからと推測している。

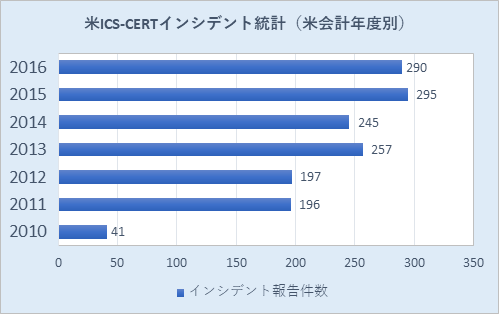

では、海外はどうなのか。米国では、国土安全保障省の下で活動しているICS-CERTがその活動レポートにおいてインシデント報告数を公開している。

図1: 米ICS-CERTインシデント統計

ICS-CERT Yea in Review 2010〜2016のデータをもとにJPCERT/CCにて作成

https://ics-cert.us-cert.gov/Other-Reports

これを見ると、年々制御システムに関するインシデント報告数が増えていることがわかるが、情報系システムのインシデント報告数が年間数万件の規模で発生していることに比べれば、非常に少ないレベルにあると言える。しかしながら、制御システムが電力、ガスといった社会生活の基盤となる重要インフラに設置されていることなどを考えると、数は少なくとも1件1件の重みが大きく、対策の必要性が重要になってきていることがわかるのではないだろうか。

イラン核濃縮施設へのサイバー攻撃

では、具体的にどのようなインシデントが発生しているのか、特徴的な事例をいくつか紹介したい。

最初に、制御システムにおけるインシデントとして、最も有名な2010年にイランのナタンズにある核濃縮施設に多大な被害をもたらしたStuxnet(スタックスネット)を使用したサイバー攻撃について紹介する。このStuxnetは、世界で初めて制御システムを標的としたコンピュータウイルスと言われている。このウイルスに使用された技術は非常に高度なもので、コンピュータに感染するために4つの未知の脆弱性を使用していた。加えて、攻撃対象となる制御機器に特化した攻撃を行うための専用の機能がプログラムされていた。一説には、このコンピュータウイルスは国家の支援を受けた攻撃グループが作成したものであると言われている。

ウクライナ電力施設へのサイバー攻撃

次に、重要インフラ施設に実際に影響を与えたインシデントとして、15年、16年にウクライナの電力施設に対して行われたサイバー攻撃を紹介する。これらの攻撃は、年末のエネルギー需要が大きな時期にウクライナ国内の変電所などを狙ったもので、15年の攻撃においては6時間にわたり停電が発生し、数十万のウクライナ市民が停電の影響を受けたと言われている。2015年のサイバー攻撃にはBlackEnergy、KillDiskと呼ばれるコンピュータウイルスが使用され、遠隔操作により変電所のブレーカを切断することで停電を引き起こしたり、ハードディスクを消去して復旧を阻害したりする妨害行為を行った。ウクライナ政府は、2つの攻撃は政治的に対立するロシア政府の息がかかった攻撃者によって行われたとしており、重要インフラの制御システムへのサイバー攻撃に国家が関与すると言われる説を裏付ける結果となった。

コンピュータウイルス「WannaCry」の脅威

最後に、17年にさまざまなシステムに甚大な被害を与えたWannaCryというコンピュータウイルスについて紹介する。WannaCryは、ランサムウエアと言われるタイプのコンピュータウイルスで、感染したコンピュータのファイルを暗号化するなどして使用不能にし、ユーザーに対して元に戻すための身代金を要求する。また、WannaCryはワーム型のランサムウエアであるため、1台が感染するとネットワーク経由でほかのコンピュータシステムにまで感染を広げるため、被害は広範囲に広がった。一部報道では、150カ国の20万台以上のコンピュータが感染し、その中には自動車関連工場が含まれており、生産ラインが停止する事態となった。

次回は、これらインシデントに対して、どのような対策を行っていくべきかを紹介する。

制御システムセキュリティ対策グループ 中谷 昌幸

※分散型サービス不能攻撃。複数のコンピュータからネットワーク経由で攻撃対象に対して、大量の通信負荷を与えてサービス不能状態に陥らせるサイバー攻撃。

掲載誌

工場管理5月号(第1回)

http://pub.nikkan.co.jp/magazines/detail/00000787