各位

JPCERT-AT-2017-0012

JPCERT/CC

2017-03-30

<<< JPCERT/CC Alert 2017-03-30 >>>

USB ストレージに保存されたデータを窃取するサイバー攻撃に関する注意喚起

https://www.jpcert.or.jp/at/2017/at170012.html

I. 概要

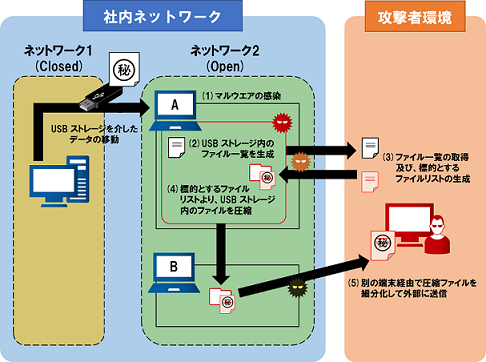

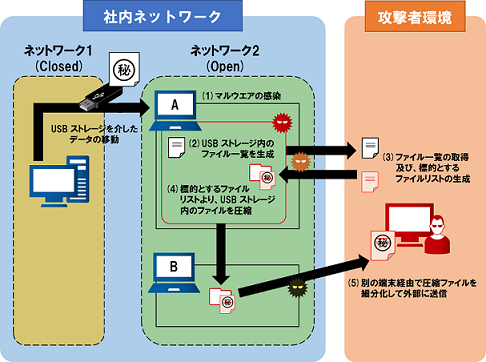

JPCERT/CC では、USB ストレージに保存されたデータを窃取するサイバー攻

撃に関する情報を受け取りました。攻撃者は、何らかの方法で端末をマルウエ

アに感染させます。感染した端末に USB ストレージを接続した場合、USB ス

トレージ内のファイル一覧が自動的に生成され、情報を選別した上で窃取する

ことが可能となります。

本手法を悪用することにより、クローズドネットワーク内で情報を管理して

いる場合でも、USB ストレージ内に保存した機密情報の窃取を行うことが可能

と考えられます。

管理者は、組織内の端末において、不正なプログラムが稼働していないかを

確認するとともに、組織内におけるUSB ストレージを用いた情報の取り扱いに

ついても見直すことをご検討ください。

II. 報告のあった攻撃手法

(1) 攻撃者はインターネット接続された端末をマルウエアに感染させます。

(2) USB ストレージが、感染した端末にマウントされると、USB ストレージ内

のファイル一覧が端末内に生成されます。

(3) 攻撃者は、生成されたファイル一覧を確認し、標的とするファイルのリス

トを感染している端末内に作成します。

(4) (3) で作成したファイルリストに基づき、USB ストレージ内の標的とした

ファイルが圧縮された状態で感染端末内に保存されます。

(5) 攻撃者は、マルウエアに感染させた別の端末から圧縮ファイルを細分化し

た上で、外部へ送信します。

USB ストレージ内のファイル一覧を確認するマルウエアの特徴は次の例に挙

げた通りです。なお、攻撃対象となる端末の構成によって、ファイル構成は、

変化する可能性があります。

・「C:\intel\logs」や、「C:\Windows\system32」フォルダの配下に、次のよ

うなファイルが設置される

- 正規の実行ファイルに類似した名前の実行ファイル

intelUPD.exe, intelu.exe, IgfxService.exe

- 生成されたファイルリスト

interad.log, slog.log

- 窃取のために圧縮されたファイル

III. 対策

インターネットにアクセス可能な端末にて、USB ストレージを用いて情報の

取り扱いを実施している場合に、注意が必要となります。「II. 報告のあった

攻撃手法」に記載したファイルが確認できた場合には、マルウエア感染の可能

性があるため、JPCERT/CC までご連絡ください。

USB ストレージを用いて情報を取り扱う場合には、情報の重要度に応じて、

インターネットから切り離された端末にて取り扱うことや、ファイルの暗号化

を行うなど、運用を見直すことを検討してください。

遠隔からの操作など攻撃者の活動の痕跡をログから確認することも推奨しま

す。ログ確認の方法は、次のドキュメントなどを参考にしてください。

JPCERT/CC

高度サイバー攻撃への対処におけるログの活用と分析方法

https://www.jpcert.or.jp/research/apt-loganalysis.html

IV. 参考情報

@Police

サイバー攻撃に関する注意喚起について (PDF)

https://www.npa.go.jp/cyberpolice/detect/pdf/20170330.pdf

V. 本件に関するお問い合わせ先

JPCERT/CC インシデントレスポンスグループ

Tel: 03-3518-4600 Fax: 03-3518-2177

E-mail: info@jpcert.or.jp

JPCERT/CC 早期警戒グループ

Tel: 03-3518-4600 Fax: 03-3518-4602

E-mail: ww-info@jpcert.or.jp

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602

III. 対策

インターネットにアクセス可能な端末にて、USB ストレージを用いて情報の

取り扱いを実施している場合に、注意が必要となります。「II. 報告のあった

攻撃手法」に記載したファイルが確認できた場合には、マルウエア感染の可能

性があるため、JPCERT/CC までご連絡ください。

USB ストレージを用いて情報を取り扱う場合には、情報の重要度に応じて、

インターネットから切り離された端末にて取り扱うことや、ファイルの暗号化

を行うなど、運用を見直すことを検討してください。

遠隔からの操作など攻撃者の活動の痕跡をログから確認することも推奨しま

す。ログ確認の方法は、次のドキュメントなどを参考にしてください。

JPCERT/CC

高度サイバー攻撃への対処におけるログの活用と分析方法

https://www.jpcert.or.jp/research/apt-loganalysis.html

IV. 参考情報

@Police

サイバー攻撃に関する注意喚起について (PDF)

https://www.npa.go.jp/cyberpolice/detect/pdf/20170330.pdf

V. 本件に関するお問い合わせ先

JPCERT/CC インシデントレスポンスグループ

Tel: 03-3518-4600 Fax: 03-3518-2177

E-mail: info@jpcert.or.jp

JPCERT/CC 早期警戒グループ

Tel: 03-3518-4600 Fax: 03-3518-4602

E-mail: ww-info@jpcert.or.jp

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602

Topへ

III. 対策

インターネットにアクセス可能な端末にて、USB ストレージを用いて情報の

取り扱いを実施している場合に、注意が必要となります。「II. 報告のあった

攻撃手法」に記載したファイルが確認できた場合には、マルウエア感染の可能

性があるため、JPCERT/CC までご連絡ください。

USB ストレージを用いて情報を取り扱う場合には、情報の重要度に応じて、

インターネットから切り離された端末にて取り扱うことや、ファイルの暗号化

を行うなど、運用を見直すことを検討してください。

遠隔からの操作など攻撃者の活動の痕跡をログから確認することも推奨しま

す。ログ確認の方法は、次のドキュメントなどを参考にしてください。

JPCERT/CC

高度サイバー攻撃への対処におけるログの活用と分析方法

https://www.jpcert.or.jp/research/apt-loganalysis.html

IV. 参考情報

@Police

サイバー攻撃に関する注意喚起について (PDF)

https://www.npa.go.jp/cyberpolice/detect/pdf/20170330.pdf

V. 本件に関するお問い合わせ先

JPCERT/CC インシデントレスポンスグループ

Tel: 03-3518-4600 Fax: 03-3518-2177

E-mail: info@jpcert.or.jp

JPCERT/CC 早期警戒グループ

Tel: 03-3518-4600 Fax: 03-3518-4602

E-mail: ww-info@jpcert.or.jp

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602

III. 対策

インターネットにアクセス可能な端末にて、USB ストレージを用いて情報の

取り扱いを実施している場合に、注意が必要となります。「II. 報告のあった

攻撃手法」に記載したファイルが確認できた場合には、マルウエア感染の可能

性があるため、JPCERT/CC までご連絡ください。

USB ストレージを用いて情報を取り扱う場合には、情報の重要度に応じて、

インターネットから切り離された端末にて取り扱うことや、ファイルの暗号化

を行うなど、運用を見直すことを検討してください。

遠隔からの操作など攻撃者の活動の痕跡をログから確認することも推奨しま

す。ログ確認の方法は、次のドキュメントなどを参考にしてください。

JPCERT/CC

高度サイバー攻撃への対処におけるログの活用と分析方法

https://www.jpcert.or.jp/research/apt-loganalysis.html

IV. 参考情報

@Police

サイバー攻撃に関する注意喚起について (PDF)

https://www.npa.go.jp/cyberpolice/detect/pdf/20170330.pdf

V. 本件に関するお問い合わせ先

JPCERT/CC インシデントレスポンスグループ

Tel: 03-3518-4600 Fax: 03-3518-2177

E-mail: info@jpcert.or.jp

JPCERT/CC 早期警戒グループ

Tel: 03-3518-4600 Fax: 03-3518-4602

E-mail: ww-info@jpcert.or.jp

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602