TCP 8080番ポートへのスキャンの増加に関する注意喚起

最終更新: 2014-12-19

各位

JPCERT-AT-2014-0055

JPCERT/CC

2014-12-19

<<< JPCERT/CC Alert 2014-12-19 >>>

TCP 8080番ポートへのスキャンの増加に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140055.html

I. 概要

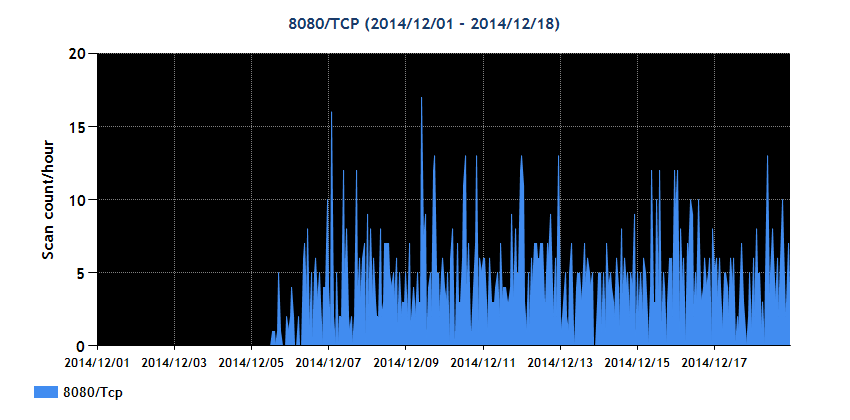

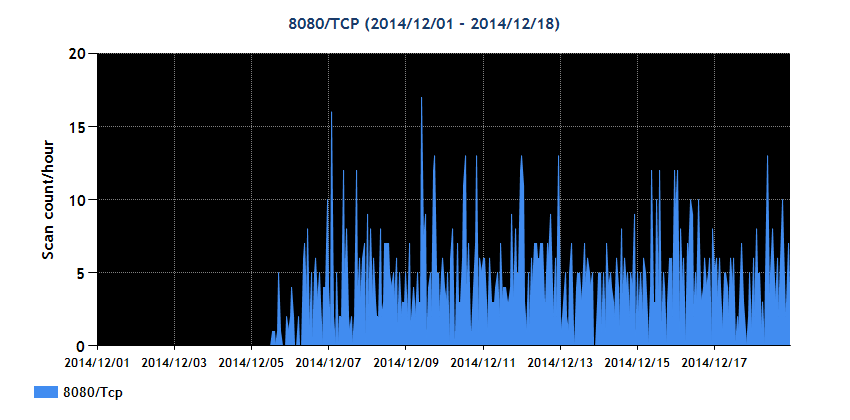

JPCERT/CC では、TCP 8080番ポートへのスキャンが 2014年12月5日ごろより

増加していることを、インターネット定点観測システム (以下、TSUBAME) *1

において確認しています。また、一部の TCP 8080番ポート宛の探索パケット

に応答した場合、GNU bash の脆弱性を対象としたと推測される攻撃のリクエ

ストが送られてくることを確認しています。

TCP 8080番ポートは、複数のソフトウエアで使用されており、QNAP 社の

NAS 製品のログイン画面でも使用されています。QNAP 社からは NAS を対象と

した攻撃が行われているとの情報が公開されており、今回確認したリクエスト

は、当該製品を狙うものでした。

QNAP

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

TCP 8080番ポートへのスキャンを行ってきた一部の送信元 IP アドレスにおい

て、当該製品のログイン画面と推測される応答を確認しています。

このため、当該製品が稼働するサーバが攻撃を受けて、第三者への攻撃の踏み

台とされたために、TCP 8080番ポートへのスキャンが増加したと考えています。

12月19日現在、TCP 8080番ポートを対象としたスキャンが継続していることか

ら、当該製品を使用している場合は、「IV.対策」を実施してください。

なお、JPCERT/CC では、観測したスキャンの送信元のうち攻撃の踏み台となっ

ていると判断した IP アドレスのネットワーク管理者に連絡を行っています。

*1 JPCERT/CC が運用する、アジア・太平洋インターネット定点観測システム

https://www.jpcert.or.jp/tsubame/

II. 攻撃の流れ(一例)

1) 攻撃者は TCP 8080番ポート宛の探索パケットを送信します

2) 探索パケットに応答した IP アドレスに対して、GNU bash の脆弱性を

使用するリクエストを送信します

3) 脆弱なファームウエアを使用していた場合、当該製品上でコマンドが実

行され、インターネット上からスクリプトをダウンロードし実行します

4) その結果、次のことが当該製品上で行われます

- ユーザの追加

- バックドアの設置

- GNU bash の脆弱性を修正

- ランダムなネットワークに対して TCP 8080番ポート宛の探索パケット

を送信

- 応答した場合は、該当 IP アドレスに対し Gnu bash の脆弱性を使

用するリクエストを送信

※ 攻撃が成功することで、当該製品に保存されている情報が窃取されたり、

当該製品経由で他のネットワーク接続されている端末や機器に対し攻撃

を行ったりする可能性があります。

III. 観測状況

TSUBAME において観測した TCP 8080番ポートへのスキャン状況については、

以下を参照してください。

TSUBAME TCP 8080番ポート指定グラフ (2014/12/01-2014/12/19)

IV. 対策

QNAP 社の情報を元にファームウェアのバージョンを確認の上、対策済み

ファームウェアを適用してください。なお、 Qfix 1.0.2 build 1008 が適用

されていない Turbo NAS series 4.1.1 build 1003 より前のバージョンを使

用していた場合は、次の情報をもとに攻撃の影響を確認することをお勧めし

ます。

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

なお、攻撃の影響が確認された場合は、次の点も併せて確認することを

お勧めします。

- 対策後、当該製品から不審な通信が発生していないこと

- 当該製品を起点にネットワーク接続されていた他の端末や機器に対する

影響

V. 参考情報

QNAP

Protect Your Turbo NAS from Remote Attackers - Bash (Shellshock) Vulnerabilities

http://www.qnap.com/i/en/support/con_show.php?cid=61

QNAP

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

@police

Bashの脆弱性を標的としたアクセスの観測について(第3報)

http://www.npa.go.jp/cyberpolice/detect/pdf/20141209-2.pdf

JVN#55667175

QNAP QTS における OS コマンドインジェクションの脆弱性

https://jvn.jp/jp/JVN55667175/

JPCERT/CC

GNU bash の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140037.html

JPCERT/CC

インターネット定点観測システム (TSUBAME)

https://www.jpcert.or.jp/tsubame/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

IV. 対策

QNAP 社の情報を元にファームウェアのバージョンを確認の上、対策済み

ファームウェアを適用してください。なお、 Qfix 1.0.2 build 1008 が適用

されていない Turbo NAS series 4.1.1 build 1003 より前のバージョンを使

用していた場合は、次の情報をもとに攻撃の影響を確認することをお勧めし

ます。

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

なお、攻撃の影響が確認された場合は、次の点も併せて確認することを

お勧めします。

- 対策後、当該製品から不審な通信が発生していないこと

- 当該製品を起点にネットワーク接続されていた他の端末や機器に対する

影響

V. 参考情報

QNAP

Protect Your Turbo NAS from Remote Attackers - Bash (Shellshock) Vulnerabilities

http://www.qnap.com/i/en/support/con_show.php?cid=61

QNAP

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

@police

Bashの脆弱性を標的としたアクセスの観測について(第3報)

http://www.npa.go.jp/cyberpolice/detect/pdf/20141209-2.pdf

JVN#55667175

QNAP QTS における OS コマンドインジェクションの脆弱性

https://jvn.jp/jp/JVN55667175/

JPCERT/CC

GNU bash の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140037.html

JPCERT/CC

インターネット定点観測システム (TSUBAME)

https://www.jpcert.or.jp/tsubame/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

Topへ

IV. 対策

QNAP 社の情報を元にファームウェアのバージョンを確認の上、対策済み

ファームウェアを適用してください。なお、 Qfix 1.0.2 build 1008 が適用

されていない Turbo NAS series 4.1.1 build 1003 より前のバージョンを使

用していた場合は、次の情報をもとに攻撃の影響を確認することをお勧めし

ます。

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

なお、攻撃の影響が確認された場合は、次の点も併せて確認することを

お勧めします。

- 対策後、当該製品から不審な通信が発生していないこと

- 当該製品を起点にネットワーク接続されていた他の端末や機器に対する

影響

V. 参考情報

QNAP

Protect Your Turbo NAS from Remote Attackers - Bash (Shellshock) Vulnerabilities

http://www.qnap.com/i/en/support/con_show.php?cid=61

QNAP

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

@police

Bashの脆弱性を標的としたアクセスの観測について(第3報)

http://www.npa.go.jp/cyberpolice/detect/pdf/20141209-2.pdf

JVN#55667175

QNAP QTS における OS コマンドインジェクションの脆弱性

https://jvn.jp/jp/JVN55667175/

JPCERT/CC

GNU bash の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140037.html

JPCERT/CC

インターネット定点観測システム (TSUBAME)

https://www.jpcert.or.jp/tsubame/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

IV. 対策

QNAP 社の情報を元にファームウェアのバージョンを確認の上、対策済み

ファームウェアを適用してください。なお、 Qfix 1.0.2 build 1008 が適用

されていない Turbo NAS series 4.1.1 build 1003 より前のバージョンを使

用していた場合は、次の情報をもとに攻撃の影響を確認することをお勧めし

ます。

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

なお、攻撃の影響が確認された場合は、次の点も併せて確認することを

お勧めします。

- 対策後、当該製品から不審な通信が発生していないこと

- 当該製品を起点にネットワーク接続されていた他の端末や機器に対する

影響

V. 参考情報

QNAP

Protect Your Turbo NAS from Remote Attackers - Bash (Shellshock) Vulnerabilities

http://www.qnap.com/i/en/support/con_show.php?cid=61

QNAP

An Urgent Fix on the Reported Infection of a Variant of GNU Bash Environment Variable Command Injection Vulnerability

http://www.qnap.com/i/jp/support/con_show.php?cid=74

@police

Bashの脆弱性を標的としたアクセスの観測について(第3報)

http://www.npa.go.jp/cyberpolice/detect/pdf/20141209-2.pdf

JVN#55667175

QNAP QTS における OS コマンドインジェクションの脆弱性

https://jvn.jp/jp/JVN55667175/

JPCERT/CC

GNU bash の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140037.html

JPCERT/CC

インターネット定点観測システム (TSUBAME)

https://www.jpcert.or.jp/tsubame/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/