1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、 一定のIPアドレス帯に向けて網羅的に発信されるパケットを観測しています。こうしたパケットの発信はそれぞれ特定の機器や特定のサービス機能を探索するために行われていると考えられます。JPCERT/CCでは、センサーで観測されたパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。センサーから収集したデータを分析し、攻撃対象となっている問題や攻撃に利用されている問題が見つかれば、解決できる可能性がある関係者に情報を提供し、対処を依頼しています。

本レポートでは、本四半期にTSUBAME(インターネット定点観測システム)が観測した結果とその分析の概要を述べます。

本四半期に探索された国内のサービスのトップ5は[表1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | Telnet(23/TCP) | 1 |

| 2 | 8728/TCP | 2 |

| 3 | http(80/TCP) | 3 |

| 4 | ssh(22/TCP) | 4 |

| 5 | https(443/TCP) | 6 |

| ※ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルにのっとった形式のパケットが受信されているとは限りません。 |

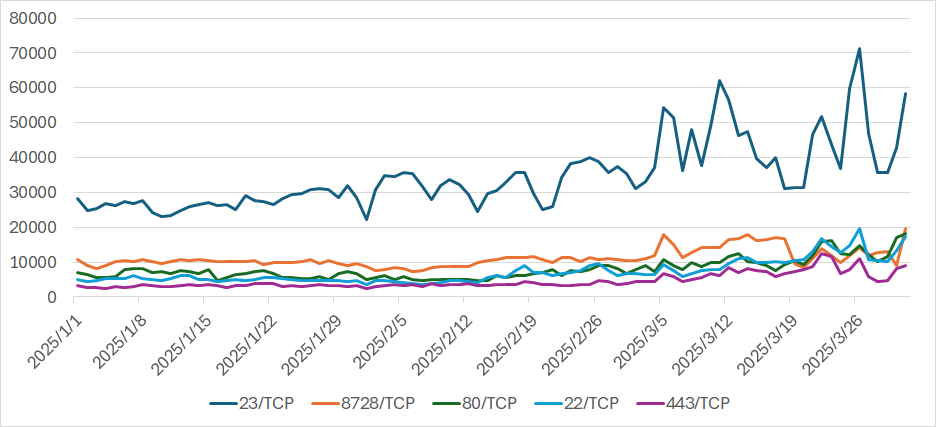

[表1]に示したサービスを探索するパケット観測数の推移を[図1]に示します。

本四半期に最も頻繁に探索されたサービスはTelnet(23/TCP)、2番目は8728/TCPでした。8728/TCPは、IANAのリストには記載されていませんが、MikroTik社のルーターの管理のためのAPIに用いられており、それを探索していると推測しています。3番目はhttp(80/TCP)、4番目はssh(22/TCP)でした。5番目には3月に入ってから探索数が増えてきているhttps(443/TCP)が入りました。国内を対象とした探索活動の探索元地域を、本四半期において活動が活発だった順に並べたトップ5を[表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 米国(US) | 1 |

| 2 | ブルガリア(BG) | 2 |

| 3 | 中国(CN) | 3 |

| 4 | イギリス(GB) | 4 |

| 5 | オランダ(NL) | 6 |

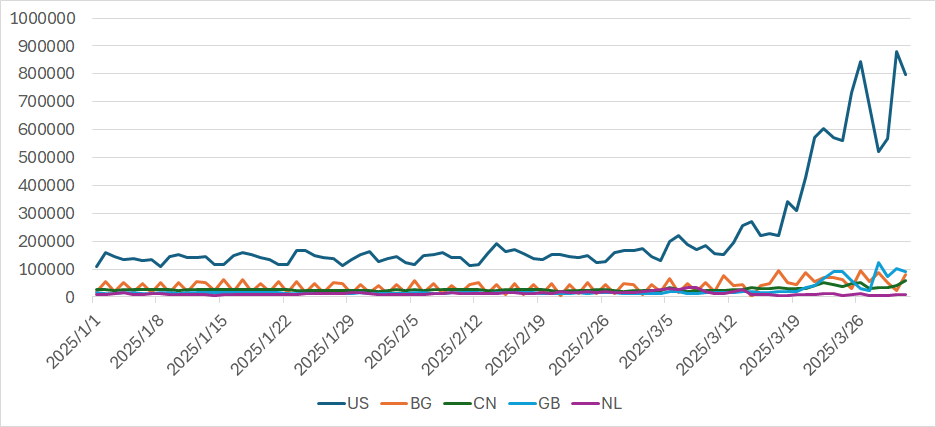

[表2]に掲げた2025年1~3月の探索元地域からのパケット数の傾向を[図2]に示します。

トップの米国から4番目までは前四半期と同じでした。特に米国については3月18日ごろから米国のクラウド事業者を送信元とするパケットが増加しました。2番目から4番目については特に大きな変化はなく、5番目には前回6番目だったオランダが入りました。なお、TSUBAMEではRIR(Regional Internet Registry)による割り当て情報を用いて個々のIPアドレスの地域を判断しています。

2. マルウェアに感染したASUS社製ルーターと見られる機器からのパケットの観測について

TSUBAMEで観測されるパケットの多くが、マルウェアに感染した機器から送信されていることがこれまでの観測で分かっています。どのような機器が関与しているのかを明らかにして対策などに結びつけるために、パケットの送信元にブラウザーでアクセスするなどして情報を収集することにしています。

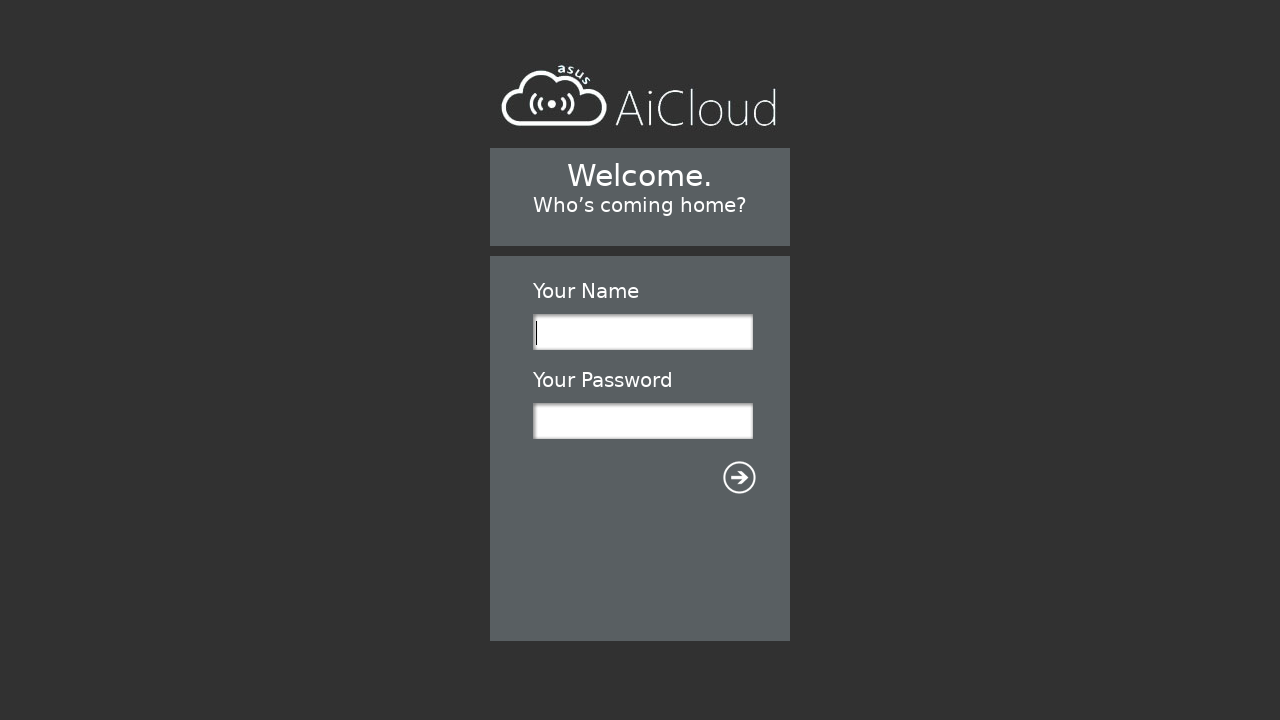

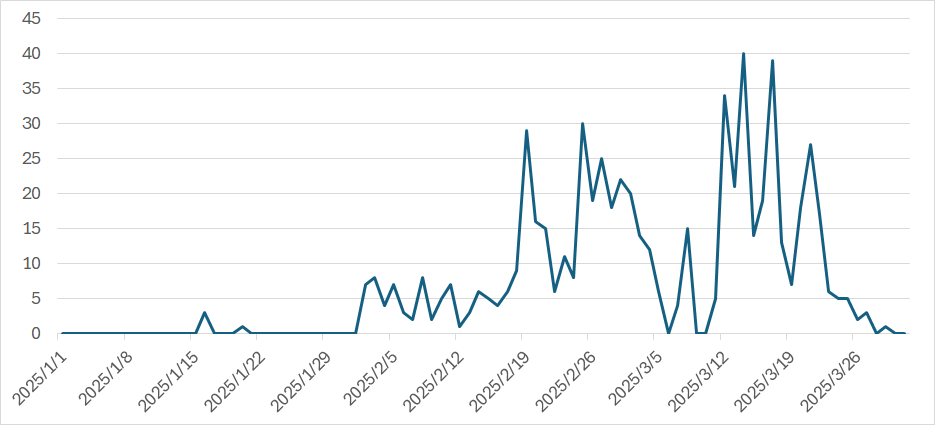

そのような活動において、以前も稀には確認されていたASUS社製ルーターのログイン画面(図3)が、2025年2月からほぼ連日確認されるようになりました(図4)。本章では、その背景を探るために行った調査について述べます。

図3のログイン画面は、ASUS社製ルーターに搭載されているAiCloudという独自の機能が有効となっている場合に表示される画面です。AiCloudには、外出先などからインターネット経由でルーターに接続されたUSBストレージデバイスをNASのようにアクセスする、LAN内の共有フォルダーにアクセスする、WoLでPCの電源をONにすることができる機能などがあります。

一般的に、Mirai等のルーターなどIoT機器を対象とするマルウェアは感染した状態を保つ永続化する機能を持たないものがほとんどです。そのため、マルウェアによってルーターがスキャン活動を行うと負荷が高まる等の要因によって再起動等を起こし、マルウェアに感染していない状態となります。これは、同社製ルーターが動作していたIPアドレスからのパケットの約9割が48時間以内に観測されなくなったことからも推測されます。

しかし、2月から3月と2カ月にわたって同社製ルーターのログイン画面が新たに発見され続けました。これは、同社製ルーターの脆弱性を悪用しマルウェアを感染させようとする攻撃活動がこの期間に継続して発生していたことによるものと推測されます。

ASUS社製ルーターの脆弱性などを悪用する攻撃活動を観測したことはJPCERT/CC以外の組織からも報告されており、NICTは文書(2)を発行して注意を呼びかけています。JPCERT/CCはCyberNewsFlash(3)で観測状況や対策を公表し、2025年1月2日にASUS社から公開された脆弱性への対応を呼びかけています。

インターネットに接続する機器は、利用者だけでなく攻撃者もアクセスを試みる可能性があります。最新のファームウェアを使用する、適切な認証や強固なパスワードの設定を施す、必要がなければサービスを無効にするなど、注意して運用してください。

3. JPCERT/CCからのお願い

JPCERT/CCでは、不審なパケットの送信元IPアドレスについてISPを通じて当該IPアドレスのユーザーに確認と対応をお願いすることがあります。このような依頼を受け取った際には、調査活動へのご理解をいただき、可能であれば、使用していた製品やファームウェアのバージョン、侵害の有無などの情報提供などのご協力をいただければ幸いです。本報告書で紹介したものを含め、不明な探索活動が複数あり、提供いただいた情報が解明の重要な糸口になり得ます。

4. 参考文献

| (1) |

IANA(Internet Assigned Numbers Authority) 「Service Name and Transport Protocol Port Number Registry」 |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

|

| (2) |

NICT 「ASUS製WiFiルーターのAiCloud機能の脆弱性を悪用する攻撃に関する注意喚起」 |

|

https://blog.nicter.jp/2025/04/asus_aicloud/ |

|

| (3) |

JPCERT/CC 「AiCloudが稼働するASUS製WiFiルーターからの通信の観測」 |

|

https://www.jpcert.or.jp/newsflash/2025041701.html |