1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、一定のIPアドレス帯に向けて網羅的に発信されるパケットを観測しています。こうしたパケットの発信は特定の機器や特定のサービス機能を探索するために行われていると考えられます。JPCERT/CCでは、センサーで観測されたパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。センサーから収集したデータを分析し、問題が見つかれば、解決できる可能性がある関係者に情報を提供し、対処を依頼しています。

本レポートでは、本四半期にTSUBAME(インターネット定点観測システム)が観測した結果とその分析の概要を述べます。

本四半期に探索された国内のサービスのトップ5は[表1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | Telnet(23/TCP) | 1 |

| 2 | 8728/TCP | 2 |

| 3 | http(80/TCP) | 3 |

| 4 | ssh(22/TCP) | 5 |

| 5 | ntp(123/UDP) | TOP10外 |

| ※ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルにのっとった形式のパケットが受信されているとは限りません。 |

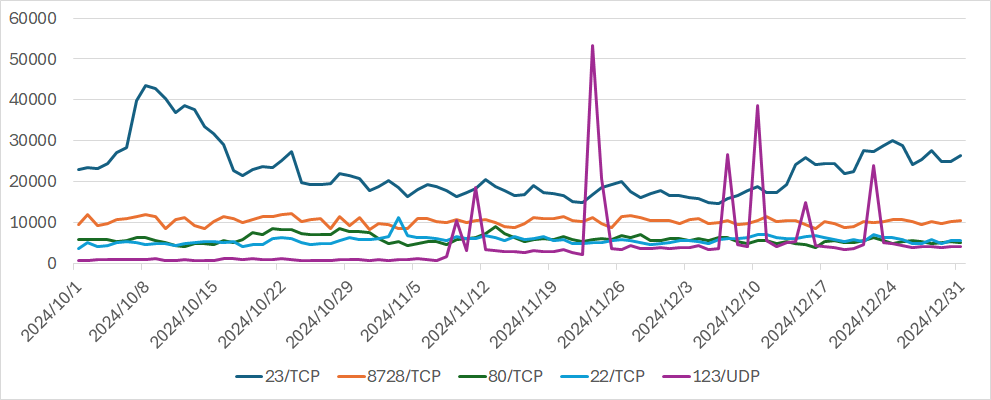

[表1]に示したサービスを探索するパケット観測数の推移を[図1]に示します。

本四半期に最も頻繁に探索されたサービスはTelnet(23/TCP)、2番目は8728/TCPでした。このポート番号はIANAのリストには記載されていませんが、MikroTik社のルーターの管理に使われているAPIで待ち受けに使用されています。3番目、4番目は、http(80/TCP)と、ssh(22/TCP)でした。5番目には何度か一時的な急増が見られたntp(123/UDP)が入りました。国内を対象とした探索活動の探索元地域を、本四半期において活動が活発だった順に並べたトップ5を[表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 米国(US) | 1 |

| 2 | ブルガリア(BG) | 2 |

| 3 | 中国(CN) | 3 |

| 4 | イギリス(GB) | 6 |

| 5 | セーシェル(SC) | 9 |

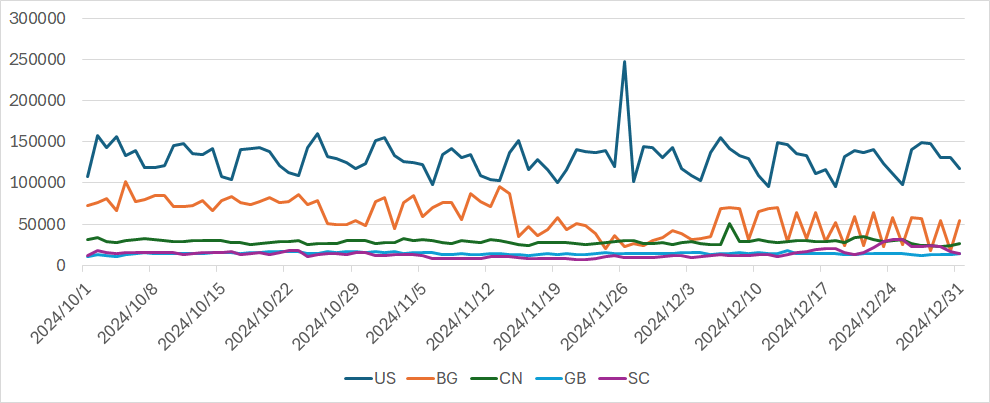

[表2]に掲げた本四半期の送信元地域の傾向を[図2]に示します。

トップの米国から3番目までは前四半期と同じでした。オランダからのパケットが11月26日ごろから徐々に減少して6位となり、代わりにイギリスが4位となりました。5位になったセーシェルですが、複数の宛先ポート番号を対象としたパケットが一時的に増加する現象が見られました。なお、TSUBAMEではRIR(Regional Internet Registry)による割り当て情報を用いて個々のIPアドレスの地域を判断しています。

2. オープンリゾルバーを踏み台に使用した攻撃パケットの観測について

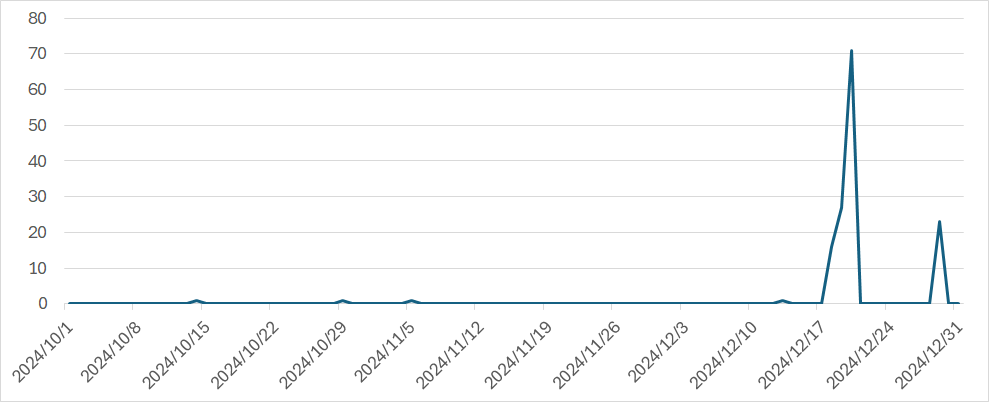

本章では、12月に国内のオープンリゾルバーを踏み台とした攻撃パケットの観測について取り上げます。攻撃パケットとしてDNSが使用する53/UDPが送信元ポート番号となっているのが特徴です。日本国内が送信元であった攻撃パケットのIPアドレス数の推移を示します(図3)。

期中を通じて攻撃パケットを観測しなかった日が大半ですが、12月18日から20日、29日に急激かつ一時的な増加が見られました。送信元となっていたIPアドレスについてSHODANなどを用いて確認すると、ほぼすべてがオープンリゾルバー状態であることが確認できました。それらのホストについて次のいずれかの特徴が見られました。

- LinuxやMacOS等を用いたサーバーがリゾルバーとして動作しており、リゾルバーに対するアクセス制限が行われていない

- SOHO・事業者向けルーター製品で、アクセス制限を設定していない

- 一般向けルーター製品で、WANポートとLANポートとを取り違えて接続して利用している

今回観測したパケットは比較的サイズが大きくなりやすいDNSSECを使うなどの特徴がありました。また、TSUBAMEのセンサーは世界各地に設置していますが、特定のクラウド事業者のネットワークに設置したセンサーのみで観測しました。当該事業者のIPアドレスを詐称した、DNSクエリを送信することで、当該事業者へのDDoS攻撃を試みた活動の一部であった可能性があったため、今回のレポートでは本事象を取り上げました。

3. JPCERT/CCからのお願い

JPCERT/CCでは、不審なパケットの送信元IPアドレスについてISPを通じて当該IPアドレスのユーザーに確認と対応をお願いすることがあります。このような依頼を受け取った際には、調査活動へのご理解をいただき、可能であれば、使用していた製品やファームウェアのバージョン、侵害の有無などの情報提供などのご協力をいただければ幸いです。本報告書で紹介したものを含め、不明な探索活動が複数あり、提供いただいた情報が解明の重要な糸口になり得ます。

4. 参考文献

| (1) |

IANA(Internet Assigned Numbers Authority) Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

| (2) |

JPCERT/CC オープンリゾルバー確認サイト |

|

https://www.jpcert.or.jp/magazine/security/openresolver.html |