1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、 一定のIPアドレス帯に向けて網羅的に発信されるパケットを観測しています。こうしたパケットの発信は特定の機器や特定のサービス機能を探索するために行われていると考えられます。JPCERT/CCでは、センサーで観測されたパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。センサーから収集したデータを分析し、問題が見つかれば、解決できる可能性がある関係者に情報を提供し、対処を依頼しています。

本レポートでは、本四半期にTSUBAME(インターネット定点観測システム)が観測した結果とその分析の概要を述べます。

本四半期に探索された国内のサービスのトップ5は[表1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | telnet(23/TCP) | 1 |

| 2 | 8728/TCP | 9 |

| 3 | redis (6379/TCP) | 2 |

| 4 | http(80/TCP) | 4 |

| 5 | ssh(22/TCP) | 3 |

| ※ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルにのっとった形式のパケットが受信されているとは限りません。 |

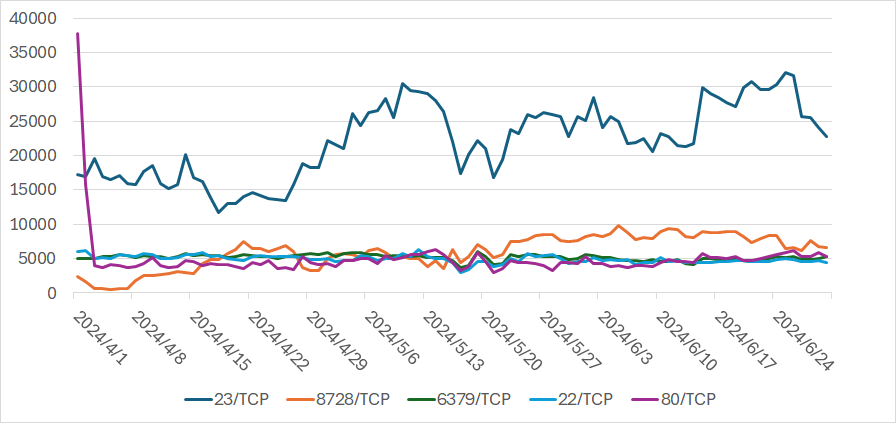

[表1]に示した探索されたサービスのトップ5に対するパケット観測数の推移を[図1]に示します。

本四半期に最も頻繁に探索されたサービスはtelnet(23/TCP)でした。2番目は8728/TCPでした。このポート番号はianaのリストには記載されていませんが、MikroTik社のルーターの管理で使われているAPIが待ち受けに使用するポート番号です。3番目から5番目には、redis(6379/TCP)、http(80/TCP)、ssh(22/TCP)が入りました。

次に、国内を対象とした探索活動の探索元地域を、本四半期において活動が活発だった順に並べたトップ5を[表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 米国(US) | 1 |

| 2 | ブルガリア(BG) | 2 |

| 3 | 中国(CN) | 4 |

| 4 | オランダ(NL) | 3 |

| 5 | ロシア(RU) | 5 |

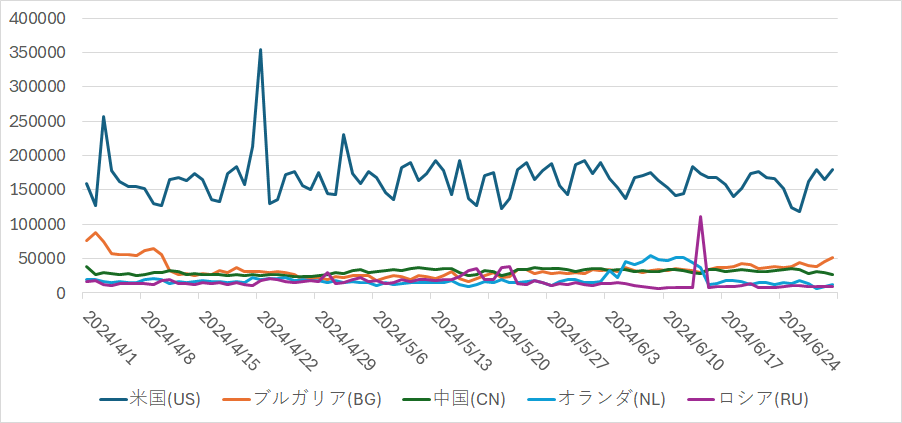

[表2]に掲げた送信元地域からのパケット観測数の推移を[図2]に示します。

引き続き米国がトップ、ブルガリアが2番目でした。オランダは6月中旬に一時的に増加がみられましたが、それ以外の時期は中国からのパケットが多く観測されたため、3番目は中国になりました。それ以外の地域については特筆すべき変化がありませんでした。なお、TSUBAMEではRIR(Regional Internet Registry)による割り当て情報を用いて個々のIPアドレスの地域を判断しています。

2. 日本国内を送信元IPアドレスとし特定のTCPのパラメーターを持つTelnetの探索数の推移について

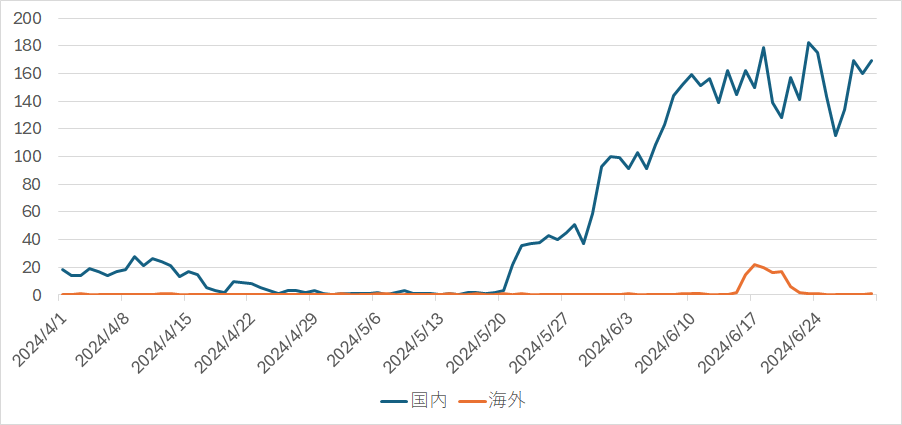

本章では、日本国内を送信元IPアドレスとした特定のパラメーターを持つTelnetの探索の動向について取り上げます。5月20日ごろから、国内からのtelnet(23/TCP)を対象とした探索元の数が増加しました。海外は6月17日ごろ一時的に観測されましたが、それ以外の期間は観測されていません(図3)。

これらの探索パケットは、Miraiに由来するパケットを示す特徴を持たず、TCPのパラメーターの一つのwindowサイズが5656であることが特徴です。

一方、探索元のほとんどで、httpやhttps等のアクセスによる機種の特定が行えませんでした。これは、探索元の機器がマルウェアによる高負荷等で再起動を起こしたために、探索時と調査時点とでIPアドレスが変わり追跡できなかったと推測されます。

このように機器の特定に至らないケースがほとんどでしたが、一部について、国内メーカー製ブロードバンドルーターが探索元であることがわかり、関与が疑われる製品とファームウェアのバージョンが複数見つかりました。同一IPアドレスからの探索は1~2日程度しか続きませんが、機器が再起動してIPアドレスが付け替わっている影響と考えられます。

このことから、Miraiとは異なるマルウェアを使ったボットネットの活動が活発化しており、国内の特定のベンダー製のルーターを対象としているものと推測しています。詳細情報については伏せますが、本件に観測した探索については、「3. JPCERT/CCからのお願い」にも記載の通り、ISPや製品開発者らに対して情報提供を行っております。

3. JPCERT/CCからのお願い

JPCERT/CCでは、不審なパケットの送信元IPアドレスについてISPを通じて当該IPアドレスのユーザーに確認と対応をお願いすることがあります。このような依頼を受け取った際には、調査活動へのご理解をいただき、可能であれば、使用していた製品やファームウェアのバージョン、侵害の有無などの情報提供などのご協力をいただければ幸いです。本報告書で紹介したものを含め、不明な探索活動が複数あり、提供いただいた情報が解明の重要な糸口になり得ます。

4. 参考文献

| (1) |

IANA(Internet Assigned Numbers Authority) Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |