1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、一定のIPアドレス帯に向けて網羅的に発信されるパケットを観測しています。こうしたパケットの発信は特定の機器や特定のサービス機能を探索するために行われていると考えられます。また、JPCERT/CCでは、センサーで観測されたパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。センサーから収集したデータを分析し、問題が見つかれば、解決できる可能性がある関係者に情報を提供し、善処を依頼しています。

本レポートでは、本四半期にTSUBAME(インターネット定点観測システム)が観測した結果とその分析の概要を述べます。

本四半期に探索されたサービスのトップ5は国内において[表1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | telnet(23/TCP) | 1 |

| 2 | redis(6379/TCP) | 2 |

| 3 | ssh(22/TCP) | 4 |

| 4 | 37215/TCP | 3 |

| 5 | http(80/TCP) | 5 |

| ※ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルにのっとった形式のパケットが受信されているとは限りません。 |

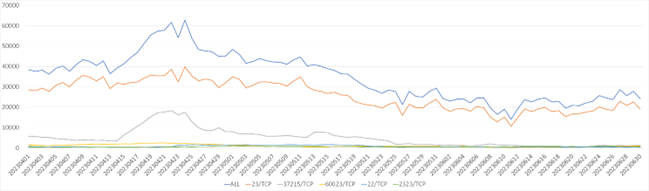

[表1]に示した探索されたサービスのトップ5に対するパケット観測数の推移を[図1]に示します。

本四半期に最も頻繁に探索されたサービスはtelnet(23/TCP)であり、2番目はredis(6379/TCP)でした。4番目のポート37215/TCPの探索は、Miraiの感染活動との関連性が推測できます。Miraiは、感染させることができそうな機器を探索して、それを攻撃して感染させて、新たな攻撃や探索を行うための踏み台とするマルウェアです。この探索活動は、4月14日頃から下旬にかけて大きく増加したのち、何度か増減を繰り返してから、ゆるやかに減少しています。Miraiの特徴(Initial Sequence NumberとDestination IP addressとが一致する)を持つパケット(以下、Mirai型パケットという。)はポート37215/TCP以外のさまざまなサービスを探索するものがあり、それらの探索の頻度に相関した変動が見られました。その様子を「2.1. 日本を対象としたMiraiの特徴を持つパケットの動向について」にまとめました。

次に、本四半期における国内を対象とした探索活動の探索元について、活動が活発だった地域順に並べたトップ5を[表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 米国 | 1 |

| 2 | 中国 | 2 |

| 3 | オランダ | 3 |

| 4 | ブルガリア | 6 |

| 5 | ロシア | 4 |

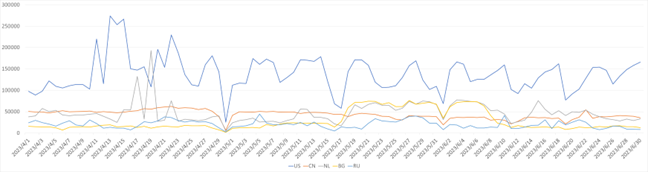

[表2]に掲げた送信元地域からのパケット観測数の推移を[図2]に示します。

送信元地域について特筆すべき点として、ブルガリアからのパケットが5月18日頃から6月8日頃にかけて一時的に増加し、この影響でブルガリアの順位が3位に上がりました。それ以外の地域については特筆すべき点がありません。なお、TSUBAMEではRIR(Regional Internet Registry)による割り当て情報を用いて個々のIPアドレスの地域を判断しています。

2. 注目された現象

2.1. 日本のセンサーで観測されたMirai型パケットの動向について

本四半期も、Miraiの感染活動との関連性が推測される特徴を持つパケットが継続的に観測されました。宛先ポート番号を調べると974種類あることが分かりました。探索されたポートとそれらの割合を[表 3]に示します。

Mirai型パケットが探索しているサービスの74%がtelnet(23/TCP)でした。どのサービス探索の頻度にも目立った変化がありました。[表3]に示した、各地域を送信元とするパケットと宛先Port番号すべてを合算したパケットの観測数の推移を[図3]に示します。

37215/TCP宛のパケットは、4月14日頃から増え、4月20頃のピーク以降は減ってきています。60023/TCP宛のパケットについても4月20日頃をピークにゆるやかに減少しました。

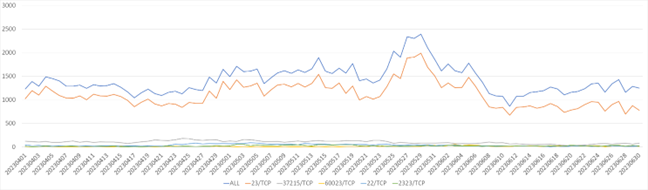

次に、Mirai型パケットにより日本から行われた探索数の推移を[図4]に示します。

海外からの探索と日本からの探索を比較すると、どちらも頻繁に探索されたサービスは、telnet(23/TCP)が本四半期を通じて最も多いことが分かりました。また、37215/TCPについては、国内からの探索([図4]参照)が4月に僅かに増えたものの、海外からの探索([図3]参照)には目立った変化がなく、その後はいずれも徐々に減っていきました。

60023/TCP宛のパケットについては、4月に小規模な増減があり、5月中旬からは増加した状態が続いています。これらの変化は攻撃対象として探索されている機器の機種が変わっている影響と考えられます。

以上に述べたように、攻撃者がMirai由来のコードを使用し探索対象とする機器を変化させながら機器の探索や攻撃を行いマルウェアの感染をさせていると推測し、攻撃者が狙っている機器の変化を明らかにする目的で、探索対象のサービスの時間的な変化の分析を試みましたが、その結果からは攻撃対象機器の変化を読み取ることはできませんでした。

しかしながら、Mirai由来のコードを使用した攻撃は現在も継続されており、さまざまなサービスの探索が行われています。その実像に迫るために、国内の探索元のIPアドレスについては調査を行い、どのような機器がこの探索に関与しているのかを解明することを試みました。この調査から、探索元の一部について、そこで動作している機種をほぼ特定することができました。脆弱性が存在する古い家庭用向け無線LANルーターやDVR製品でした。見つかった問題のある機器については、JPCERT/CCのインシデント対応窓口を通じて、ISPのアビューズ窓口等へ情報を提供し、ユーザーに善処を求めるよう依頼しました。

3. 参考文献

| (1) | Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |