1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。また、こうした観測では、複数の視点からの多元的な見方も重要であるため、主に海外のNational CSIRTと連携してそれぞれの組織にセンサーを設置し、観測網に参加してもらう活動を行っています。

各地のセンサーから収集したデータを分析し、問題が見つかれば、適切な地域のNational CSIRTなどに情報を提供し、状況の改善を依頼しています。また、日本国内固有の問題については、JPCERT/CCの日々の活動の中で対処しています。

本レポートでは、TSUBAME(インターネット定点観測システム)で本四半期に観測されたパケットを中心に分析した結果について述べます。

本四半期に国内で観測されたパケットの宛先ポート番号をパケットが多かった順に並べた時のトップ5は[表1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 23/TCP(telnet) | 2 |

| 2 | 6379/TCP(redis) | 1 |

| 3 | 22/TCP(ssh) | 4 |

| 4 | 80/TCP(http) | 6 |

| 5 | Icmp | 10 |

| ※ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルにのっとった形式のパケットが受信されているとは限りません。 |

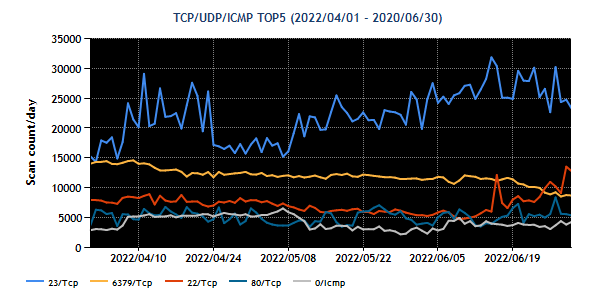

[表1]に示した各宛先ポート番号を持つパケット観測数の推移を[図1]に示します。

最も多く観測されたパケットは、23/TCP(telnet)宛の通信でした。4月から5月にかけて短期間での増減が何度も発生していました。5月8日頃からは、短期的な増減を繰り返しながらも、7日間平均でみたパケット数の増加が続きました。一方、6379/TCP宛のパケットは本四半期において緩やかに減少しているように見えます。

次に、本四半期に国内で観測されたパケットについて、送信元IPアドレスを地域ごとにまとめてパケットが多かった順に並べたトップ5を[表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 米国 | 1 |

| 2 | 英国 | 2 |

| 3 | ロシア | 4 |

| 4 | 中国 | 3 |

| 5 | 韓国 | 6 |

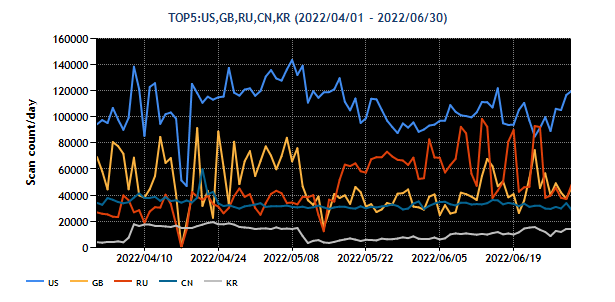

[表2]の送信元地域からのパケット観測数の推移を[図2]に示します。

ロシアからのパケットが5月18日ごろより増加し中国と順位が入れ替わりました。また、韓国からのパケットが4月~5月6日頃にかけて一時的に増加しました。その後いったん減少したものの6月下旬にかけて少しずつ増加し、通期では5番目になりました。

2. 注目された現象

2.1. IoT機器から送信されたとみられるMiraiの特徴をもつパケットの増加について

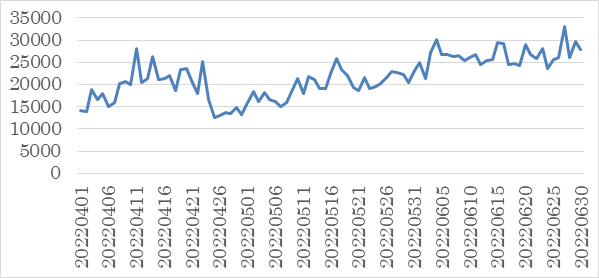

4月頭から25日頃にかけてMiraiの特徴 (Initial Sequence Number = Destination IP address)をもつパケット(以下、Mirai型パケット)が一時的に増加しました、その後5月8日から6月末にかけてパケット数の漸増を観測しています。[図3]

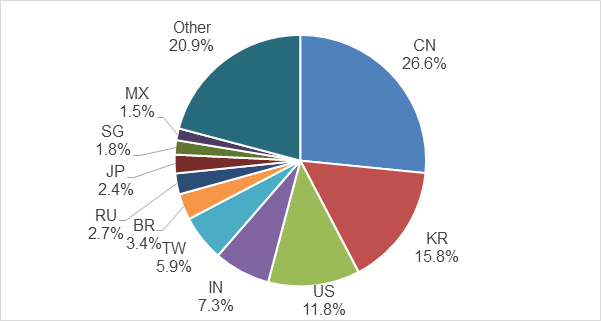

本四半期中のMirai型パケットの送信元の地域別に集計したものを[図4]に示します。

Mirai型パケットの送信元アドレスと観測された全パケットの送信元アドレスの延べ数を地域ごとに積算して比較すると、中国米国や韓国などともに上位になる地域がある一方で、後者だけが目立つインドや台湾等の地域もありました。日本は、前者では8番目、後者では19番目にランクされました。

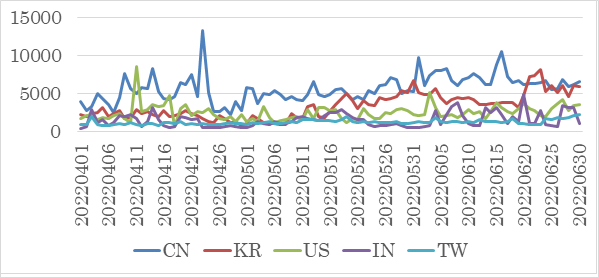

Mirai型パケットの観測数の日ごとの推移を送信元地域ごとに示したのが[図5]です。地域ごとに増減のタイミングが異なっています。いくつか例をあげると、中国は4月頭から25日にかけて多くのパケットを観測しました。その後5月から6月中旬にかけて緩やかにパケット数が増加しています。韓国は4月の増減の幅はそれほど多くありませんでしたが、5月11日頃から急激に増加しており4月頭と比較して2倍以上になりました。台湾は6月26日頃から大きく増加しました。

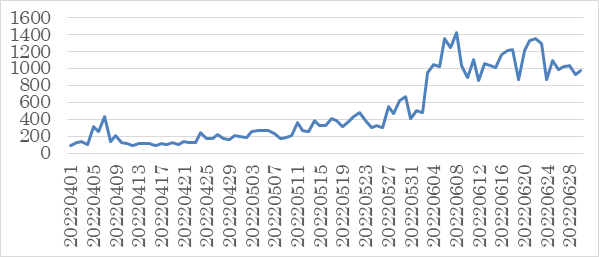

次に送信元地域が日本となっているMirai型のパケットの動向を[図6]に示します。

4月上旬に一時的な増加があった後は落ち着いていましたが、4月25日頃から増加傾向(2)がみられました。特に6月に入ってからは急激に増加(3)し、4月初頭と比較して約5倍のパケットを観測しました。

これらのパケットの送信元上位TOP5の地域と日本について、送信元のノードに関する情報をSHODAN等によって調べてみました。日本、韓国、台湾の送信元IPアドレスについては防犯用カメラ映像記録装置が稼働しているとみられるIPアドレスが約6割含まれていることがわかりました。中国や米国は、大半が何らかの侵害をうけているLinuxサーバなどで、防犯用カメラ映像記録装置の割合は多くありませんでした。

現時点では防犯用カメラ映像記録装置に対しどういった攻撃が行われた結果、マルウェアに感染しパケットを送ってきているのかについては複数のシナリオが推測されますが、いずれとも断定できておりません。

日本国内においては、Miraiの特徴を持つパケットの送信元となっているIPアドレスの管理者に対して情報提供を行うことで、機種や攻撃の流れなどに関する情報の入手を試みています。

また、発見された防犯用カメラ映像記録装置の販売や設置をしている日本国内の事業者に製品の利用に関するセキュリティ向上を目指し関係する団体との情報交換等を進めています。

これから新規に設置される機器については、公益社団法人日本防犯設備協会が防犯機器に必要とされる機器と性能の基準を策定し適合したRBSS(優良防犯機器認定制度)(4)認定の防犯用カメラ映像記録装置等を使用することや、機器の初期パスワードの変更、ファームウェアの更新、アクセス制限などにも注意を払って運用してください

3. 参考文献

| (1) | Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

|

| (2) | NICTER 解析チームTwitter 2022年7月8日 |

|

https://twitter.com/nicter_jp/status/1545264938306146306 |

|

| (3) | NICTER 解析チームTwitter 2022年6月9日 |

|

https://twitter.com/nicter_jp/status/1534722508729229312 |

|

| (4) | 日本防犯設備協会 |

|

https://www.ssaj.or.jp/rbss/index.html |