1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。また、こうした観測では、複数の視点からの多元的な見方も重要であるため、主に海外のNational CSIRTと連携してそれぞれの組織にセンサーを設置し、観測網に参加してもらう活動を行っています。

各地のセンサーから収集したデータを分析し、問題が見つかれば、適切な地域のNational CSIRTなどに情報を提供し、状況の改善を依頼しています。また、日本国内固有の問題については、JPCERT/CCの日々の活動の中で対処しています。

本レポートでは、TSUBAME(インターネット定点観測システム)で本四半期に観測されたパケットを中心に分析した結果について述べます。

本四半期に国内で観測されたパケットの宛先ポート番号をパケットが多かった順に並べた時のトップ5は[表1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 6379/TCP(redis) | 2 |

| 2 | 23/TCP(telnet) | 1 |

| 3 | 22/TCP(ssh) | 3 |

| 4 | 123/UDP(ntp) | TOP5 外 |

| 5 | 445/TCP(microsoft-ds) | 4 |

| ※ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルにのっとった形式のパケットが受信されているとは限りません。 |

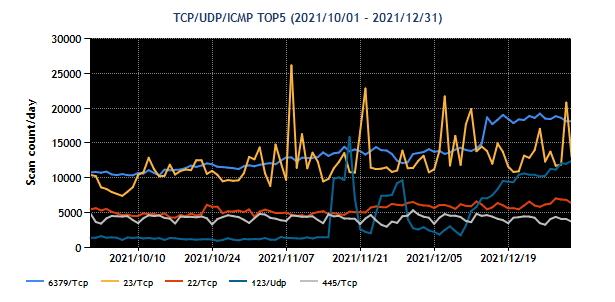

[表1]に示した各宛先ポート番号を持つパケット観測数の推移を[図1]に示します。

クリックすると拡大されます

最も多く観測されたパケットは、6379/TCP(redis)宛の通信でした。6379/TCP宛のパケットは、当該期間で約1.8倍に増加しています。6379/TCP宛のパケットについては改めて2.1で述べます。2番目に多かった23/TCPは、短期間での増減が複数回発生していました。この背景には、IoT機器等へマルウェアを感染させようとする攻撃が何度か繰り返し行われ、その度に23/TCP宛のパケットの観測数が増加したと考えています。

次に、本四半期に国内で観測されたパケットについて、送信元IPアドレスを地域ごとにまとめてパケットが多かった順に並べたトップ5を[表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 米国 | 1 |

| 2 | 英国 | 3 |

| 3 | ロシア | 2 |

| 4 | 中国 | 3 |

| 5 | シンガポール | 9 |

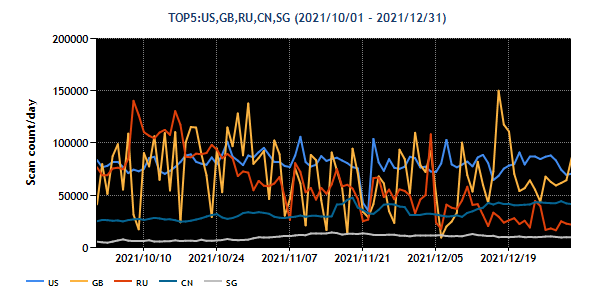

[表2]の送信元地域からのパケット観測数の推移を[図2]に示します。

クリックすると拡大されます

英国はパケット数が増加し、ロシアと、順位が入れ替わりました。また、シンガポールは6379/TCP宛のパケットが増加して5番目となるといった順位の変動がありました。

2. 注目された現象

2.1. Port6379/TCP宛のパケット数の増加

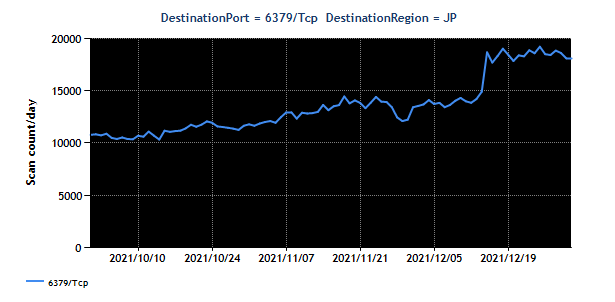

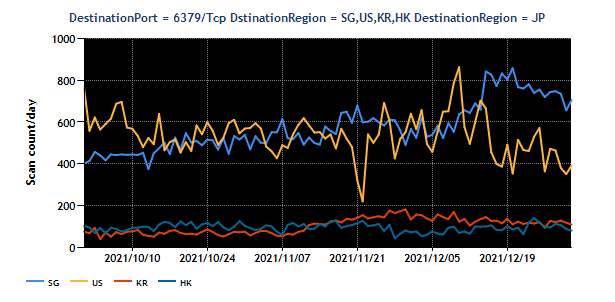

本四半期を通じて6379/TCP(redis)宛のパケットが多数観測(図3)されました。6379/TCPはインメモリデータベース Redisの待ち受けポートとして使用されることが多いポート番号です。

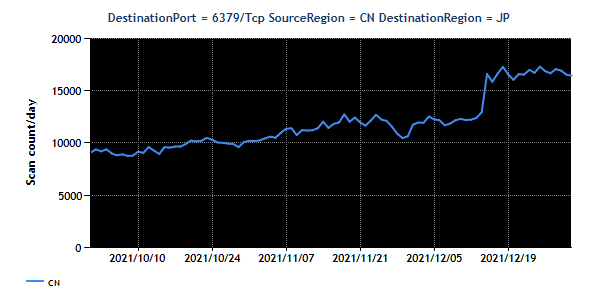

6379/TCP宛のパケットは、中国を送信元とするパケットが88%を超えており、次いでシンガポール、米国、韓国、香港といった地域からのパケットが観測(図4、5)されました。

本四半期の中国からの6379/TCP宛のパケットは、一時的な減少はあったものの当該期間で約1.5倍増加、シンガポールからのパケットは約1.3倍増加しています。

クリックすると拡大されます

クリックすると拡大されます

クリックすると拡大されます

それ以外の地域からのパケットは本四半期を通じて大きな変化は見られませんでした。6379/TCP宛のパケットの全送信元IPアドレスに占める中国の割合は、前四半期が約80%(2)から88%に増加しました。また、送信元になったIPアドレスの数が増加しています。

送信元が、スキャンだけを行っているのか、実質的な攻撃を行っているかを確認するために、TSUBAMEの観測データとJPCERT/CCで運用しているRedisを模倣したハニーポットで収集したログを照合してみました。その結果、ハニーポットに一定回数アクセスを行ったIPアドレスの集合には、TSUBAMEで観測したIPアドレスの集合は重複するものが半数以上あることが分かりました。それらはRedisハニーポットに対して何らかの処理を行おうとしていたことから、TSUBAMEで観測されたパケットの送信元の多くはRedisサーバーを探索するだけでなく、マルウェア感染させようとしていたと推測されます。

6379/TCP宛のパケットの送信元IPアドレスについて、対処してもらうためにネットワークを管理している海外の組織に対して、日々、ログなどの情報を提供してきましたが、TSUBAMEで確認する限りで状況の明らかな改善には至っていません。そのため、関係地域のCSIRTチームに情報を提供するといった、対処に向けた活動を検討しています。また、日本国内から送信された6379/TCP宛のパケットも観測されたことから、当該IPアドレスを管理している事業者に情報を提供したところ、しばらくして送信が止まったことを確認できました。

SHODAN等のスキャンデータサービスプロバイダーのデータを用いて確認をしましたが、特定のOSやソフトウェアが稼働しているといった、パケットの送信元について共通する要素は見つかりませんでした。仮に、何らかの脆弱性を対象とした攻撃の結果、マルウェアに感染したホストがあり、そこから6379/TCP宛のパケットが送信されるようになったとすると、6379/TCP宛のパケットを送信するホストが増えるはずですが、そうした変化も見られませんでした。そのため、この攻撃は、自己増殖性を持ったマルウェアを使ったものではなく、侵入したサーバーを踏み台として悪用しているケース、または攻撃者が用意したインフラから行われているケースに絞られます。それ以上は現在のところ分かりません。サーバーの管理者は管理するサーバーに意図しないアクセスなどがないことを確認し、第三者に踏み台として悪用されていないようにすることが肝要です。

3. 参考文献

| (1) | Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

|

| (2) | インターネット定点観測レポート(2021年 7~9月) |

|

https://www.jpcert.or.jp/tsubame/report/report202107-09.html#2.1 |