1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。また、こうした観測では、複数の視点による多元的な見方も重要であるため、主に海外のNational CSIRTと連携してそれぞれの組織にセンサーを設置し観測網に参加してもらう活動を行っています。

各地のセンサーから収集したデータを分析し、問題が見つかれば、適切な地域のNational CSIRTなどに情報を提供し、状況の改善を依頼しています。また、日本国内固有の問題については、JPCERT/CCの日々の活動の中で対処しています。

本レポートでは、国内に設置されたセンサーで本四半期に観測されたパケットを中心に分析した結果について述べます。

本四半期に国内で観測されたパケットの宛先ポート番号をパケットが多かった順に並べるとトップ5は[表 1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 445/TCP (microsoft-ds) | 2 |

| 2 | 23/TCP (telnet) | 1 |

| 3 | 1433/TCP (ms-sql) | 3 |

| 4 | 22/TCP(ssh) | 5 |

| 5 | 80/TCP | 4 |

| ※ | ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルに則った形式のパケットが受信されているとは限りません。 |

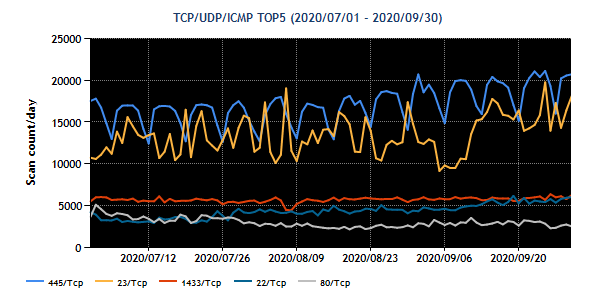

[表 1]に示した各宛先ポート番号をもつパケット観測数の推移を[図 1]に示します。

クリックすると拡大されます

最も多く観測されたパケットは、445/TCP(microsoft-ds)宛の通信でした。4月下旬から増加した状態が継続しています。また、22/TCP(ssh)宛のパケットが増加傾向で、送信元ホスト数も増加しています。本四半期に国内で観測されたパケットについて、送信元IPアドレスを地域ごとにまとめてパケットが多かった順に並べたトップ5を[表 2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 米国 | 2 |

| 2 | ロシア | 1 |

| 3 | 中国 | 4 |

| 4 | オランダ | 3 |

| 5 | ドイツ | 9 |

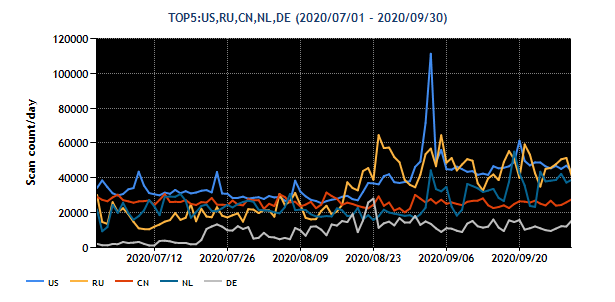

[表 2]の送信元地域からのパケット観測数の推移を[図 2]に示します。

クリックすると拡大されます

本四半期に受信したパケットの送信元地域として、最も多く見られたのは米国でした。米国を送信元地域としたパケットのTOP5の宛先ポート番号は、他の地域と大きな違いはありません。2位のロシアから届いたパケットでは22/TCP宛が最も多く、3389/TCPがそれに次いでいました。その二つの宛先ポートへのパケット観測数は、他の地域と比較して1割以上多く、また時期的な増減の様子も異なっています。その他の地域については、順位に大きな変化はありません。

2. 注目された現象

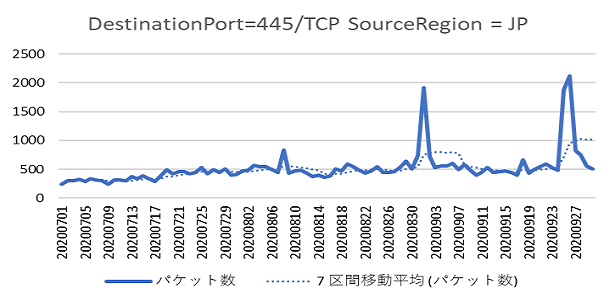

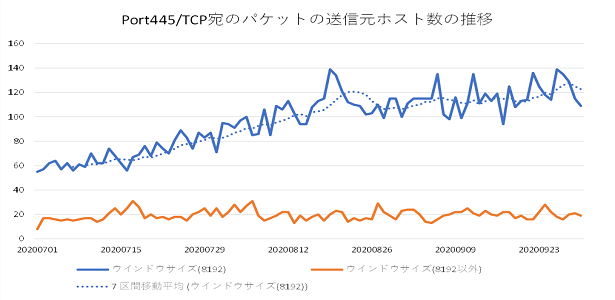

2.1. 送信元が日本となっているPort445/TCP宛のパケット数の増加本四半期を通して、送信元が日本となっている445/TCP宛のパケット数およびホスト数が一時的な急増を伴いつつ基調として増加傾向にあります。(図 3、図 4)

クリックすると拡大されます

クリックすると拡大されます

観測されている445/TCP宛のパケットにはTCPパケットのウインドウサイズに特徴があります。送信元の一部を確認したところ、複数のWindows OSが確認できましたが、特定のバージョンやマシンの利用用

途に偏っているといった特徴は見られませんでした。送信元のIPアドレスの管理者に連絡を行なったところ、サポートが終了したバージョンのWindowsサーバーが動作していたとの返事を受け取ったケースもありました。返事によれば、侵害されたサーバー上でマイニングマルウェアの動作や、他のホストをMS17-010の脆弱性を使用して攻撃する挙動がみられたとのことです。観測されている445/TCP宛のパケットの多くは特定のウインドウサイズを持っていました。図4に示すようにウインドウサイズが8192となっているパケットの送信元ホスト数が増加傾向にあります。8192以外の値となっているパケットの送信元ホスト数には大きな変化が見られません。ウインドウサイズの8192はMS17-010 の脆弱性を悪用していることで知られるマルウェアが発するパケットの特徴と一致しています。

2020年9月末以降も、IPアドレスの管理者への連絡とともに、当該ポート宛のパケットの観測を継続しています。Windowsを搭載したマシンの管理者の皆様には、サポート期間が終わったバージョンや、不要なポートがネットワークに対して開いた状況になっていないか、アップデートなどの対策が適切に実施され、適切な強度のパスワードが設定されているかなどの確認をお勧めします。

2.2. DDoS攻撃の一部と推測されるパケットの観測について

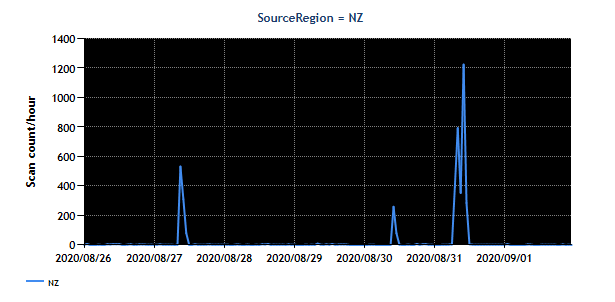

8月27日と8月30日、8月31日にニュージーランドを送信元とした一時的なパケットの増加を観測しました。この時期にはニュージーランド証券取引所やニュージーランド銀行がDDoS攻撃を受けていると報道(2)されていました。今回観測したパケットは、DDoS攻撃に関連したパケットに共通に見られる特徴をもち、攻撃の試行や攻撃の結果によるものと考えられます。観測結果を[表 3]と[図 5]に示します。

| 日付 | 送信元IPアドレス数 (注 1) | IPアドレス保有知識 (注 2) |

|---|---|---|

| 2020年8月27日 | 4 | ニュージーランド証券取引所 |

| 2020年8月30日 | 1 | ニュージーランド証券取引所 |

| 2020年8月31日 | 7 | ニュージーランド銀行 |

これらのIPアドレスから届いたパケットは次の2種類のいずれかでした。

特徴1- 送信元Port番号が443/TCP

- ウインドウサイズがある数値で固定

- シーケンス番号がある数値で固定

- 送信先Port番号が23/TCP

- ウインドウサイズがある数値で固定

3. 参考文献

| (1) | Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

|

| (2) | Unprecedented: DDoS Attacks Take Down NZ Stock Market, Banks, Online News & Weather Service |

|

https://secalerts.co/article/unprecedented-ddos-attacks-take-down-nz-stock-market-banks-online-news--weather-service/444f8e80 DDoS Attacks on New Zealand Stock Exchange Highlight Global Spike in ISP Assaults https://www.msspalert.com/cybersecurity-markets/asia-pacific/ddos-attacks-on-new-zealand-stock-exchange-highlight-global-spike-in-isp-assaults/ |