1. 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウェアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。また、こうした観測では、複数の視点による多元的な見方も重要であるため、主に海外のNational CSIRTと連携してそれぞれの組織にセンサーを設置し観測網に参加してもらう活動を行っています。

各地のセンサーから収集したデータを分析し、問題が見つかれば、適切な地域のNational CSIRT等に情報を提供し、状況の改善を依頼しています。また、日本国内固有の問題については、JPCERT/CCの日々の活動の中で対処しています。

本レポートでは、国内に設置されたセンサーで本四半期に観測されたパケットを中心に分析した結果について述べます。

本四半期に国内で観測されたパケットの宛先ポート番号をパケットが多かった順に並べるとトップ5は[表 1]に示すとおりでした。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 23/TCP (telnet) | 1 |

| 2 | 445/TCP (microsoft-ds) | 3 |

| 3 | 1433/TCP (ms-sql) | 2 |

| 4 | 80/Tcp(http) | 4 |

| 5 | 22/TCP | 5 |

| ※ | ポート番号とサービスの対応の詳細は、IANAの文書(1)を参照してください。なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルに則った形式のパケットが受信されているとは限りません。 |

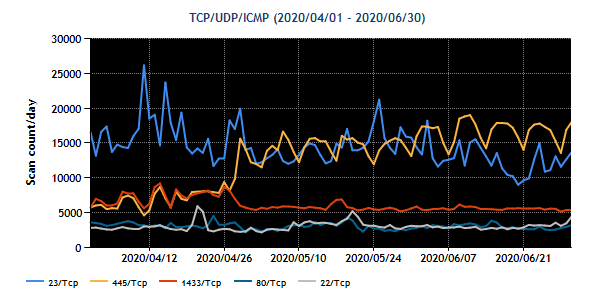

[表 1]に示した各宛先ポート番号をもつパケット観測数の推移を[図 1]に示します。

クリックすると拡大されます

最も多く観測されたパケットは、本四半期も継続して23/TCP (telnet)宛の通信でした。2番目に多かった445/TCP宛の通信が4月下旬から増加しました。同じ時期に1433/TCPは減少しており、両ポートがともにWindows環境で使用されるものなので、両者の変化について関連性を調査しています。

本四半期に国内で観測されたパケットについて、送信元IPアドレスを地域ごとにまとめてパケットが多かった順に並べたトップ5を[表 2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | ロシア | 1 |

| 2 | 米国 | 3 |

| 3 | オランダ | 2 |

| 4 | 中国 | 4 |

| 5 | 台湾 | 9 |

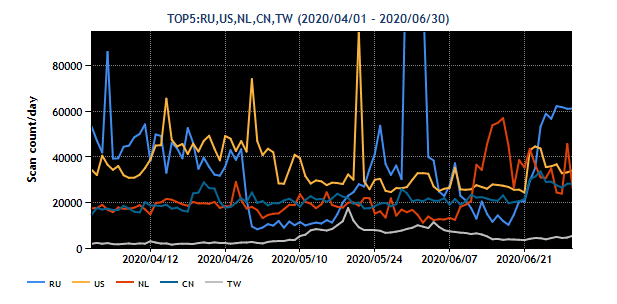

[表 2]の送信元地域からのパケット観測数の推移を[図 2]に示します。

クリックすると拡大されます

本四半期に受信したパケットの送信元地域として、最も多く見られたのはロシアでした。ロシアを送信元地域としたパケットのTOP5の宛先ポート番号は他の地域と大きな違いはありません。しかし、宛先ポート番号をTOP5に限ったパケット数は、2位以下の地域と比べてむしろ少なくなっています。それでも総数で上回った理由は、TOP5以外のポート宛のパケットの多さにあります。特定のポートではなく、広範囲のポートについて開放状況を調査することを目的としたパケットの送信(2)と考えられます。2位のオランダについてもロシアと同様の傾向でした。その他の地域については、順位に変化はありません。

2. 注目された現象

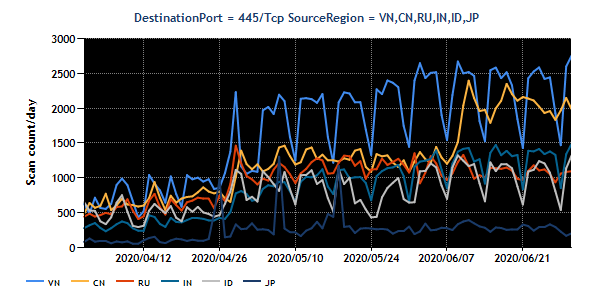

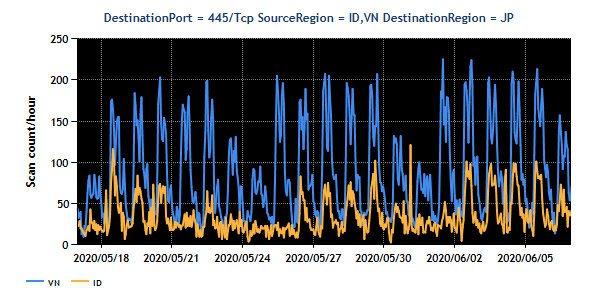

2.1. Port445/TCP宛のパケット数の増加2020年4月28日頃から、複数の地域から送信された445/TCP宛のパケットが増加しています。送信元地域別トップ5に日本を加えたパケット観測数の推移を[図 3]に示します。

クリックすると拡大されます

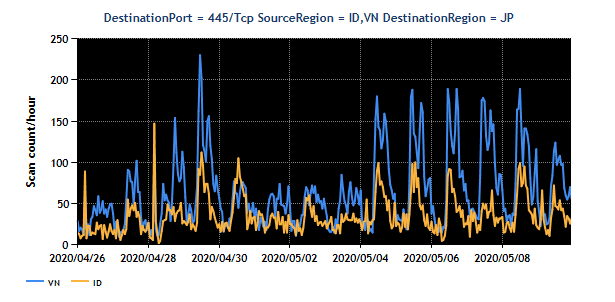

ベトナムから送信されたパケットを一番多く観測しています。また、パケット観測数は、1週間の周期で変化しているようにも見えます。観測したデータを見てみると、ベトナムとインドネシアにそうした傾向が特にみられます[図 4、図 5]。

クリックすると拡大されます

クリックすると拡大されます

[図 4、図 5]から、ベトナムとインドネシアからのパケット観測数が落ち込む日時を見直してみると、土曜日や日曜日、祝日[表 3]といった時間帯にパケットの観測数が減少しているように見えます。

| 観測日 | 地域 | 祝日名 |

|---|---|---|

| 4月30日 | ベトナム | 南部ベトナム解放記念日 |

| 5月 1日 | ベトナム、インドネシア | メーデー |

| 5月 7日 | インドネシア | ワイサック |

| 5月21日 | インドネシア | キリスト昇天祭 |

| 5月22日 | インドネシア | 政令指定休日 |

| 5月24日 | インドネシア | ラマダン |

| 5月25日 | インドネシア | ラマダン |

| 6月 1日 | インドネシア | パンチャシラの日 |

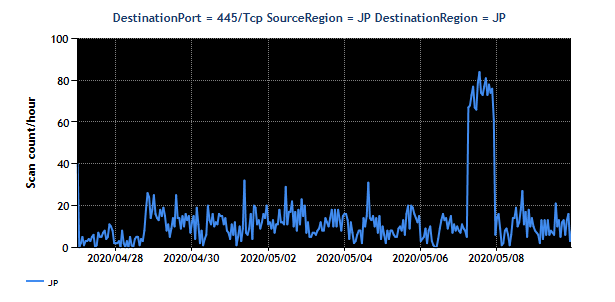

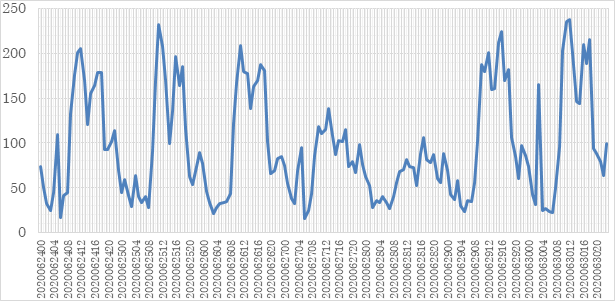

もう少し細かく時間帯別の傾向を見るため、6月24日から30日までのベトナムから送信されたパケットを1時間単位で集計したものを[図 6]に示します。

[図 6]の横軸は日本時間での表示(GMT+9)であり、-2時間したものが現地時間となります。おおよそ現地時間の7~8時ぐらいから増え始め、12時に一時的に少なくなり、13時に再度増え、19時には少なくなるという規則性が読み取れます。これはベトナムのビジネスアワーとほぼ一致します。このパケットを発生させている原因は定かではありませんが、仮にマルウェアが関係していたと考えると、マルウェアに感染したPCの起動と停止に応じてパケット観測数が変化していると推測できます。平日にPCを使用する職場や学校などのPCがマルウェアに感染している恐れがあると考え、観測されたデータを当該地域のNational CSIRTに提供しました。

最後に日本を送信元としたパケットの状況を見ておきます。日本はTOP5ほどのパケット量ではありませんが、4月28日頃から445/TCP宛のパケットの増加を観測しています。[図 7]

クリックすると拡大されます

しかし、[図 7]は[図 5]と異なり特定の曜日や祝日にパケット数が減少するような傾向は、確認できません。また、[図 6]とも異なり1日の間でのパケットを観測する時間帯も広くなっていて、深夜以外にパケット数が減少する時間帯はないといった傾向の違いがみられます。

JPCERT/CCでは、これらのパケットのうち、日本国内から発信され発信元が企業等とみられるものについて、当該IPアドレスの管理者全てに連絡を行って本件に関する情報を収集しています。

連絡があった際は、可能な範囲での調査を行い、差し支えなければ結果をお知らせください。当該現象の理解が進むとともに、類似した現象が再発した場合の対策を立案するための参考ともなります。

2.2. QNAP社製のNASへの攻撃を試みるパケットの増加

既に公表されているQNAP社製のNAS用ソフトウェアの脆弱性を狙った攻撃が活発化していることをQNAP社が6月8日に公(2)にしました。対象となった脆弱性は修正したバージョンが既に公開されています。また、脆弱性の検証コードが研究者によってインターネット上に5月25日に公開(3)されました。

本脆弱性に対する探索や攻撃活動の一端が、TSUBAMEのセンサーではPort8080/TCP等のパケットとして観測されますが、TSUBAMEによる観測ではどのような攻撃が意図されているのかまでは分かりません。

どのような攻撃かを確認するために、実証実験中のハニーポットで検証コード公開前の2020年5月1日からのデータを調査したところ、公開された検証コードに見られる特徴が、5月27日以降に観測されたデータ中に確認できました[表 4]。これから、当該脆弱性の探索行為が検証コード公開直後から始まったと言えます。

また、[表 4]に掲げたリクエストは、他から得た情報をもとに対象を絞り込んだ上で実施していることも考えられますが、同じ送信元IPアドレスからの通信がTSUBAMEによる観測でもほぼ例外なく検知されていることと照らし合わせると、対象を事前に絞り込むことなしに広域を網羅的に探索しているようです。

JPCERT/CCでは本脆弱性を対象とした攻撃を受けたとの報告を受領(4)しています。当該製品を使用している場合は、異常がないことをログにより確認することをお勧めします。

3. 参考文献

| (1) | Service Name and Transport Protocol Port Number Registry |

|

https://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

|

| (2) | eCh0raix Ransomware |

|

https://www.qnap.com/ja-jp/security-advisory/QSA-20-02 |

|

| (3) | QNAP QTS and Photo Station 6.0.3 - Remote Command Execution |

|

https://www.exploit-db.com/exploits/48531 |

|

| (4) | QNAP 社製 NAS および Photo Station に影響を与えるランサムウエアに関する情報について |

|

https://www.jpcert.or.jp/newsflash/2020060901.html |