1 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウエアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。なお、本レポートでは、本四半期に観測された日本宛のパケットを中心に分析した結果について述べます。

宛先ポート番号別パケット観測数のトップ5を [表1]に示します。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 23/TCP (telnet) | 1 |

| 2 | 0/ICMP | 4 |

| 3 | 22/TCP (ssh) | 2 |

| 4 | 445/TCP (microsoft-ds) | 3 |

| 5 | 1433/TCP (ms-sql-s) | 5 |

なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービス

プロトコルに則ったパケットが受信されているとは限りません。

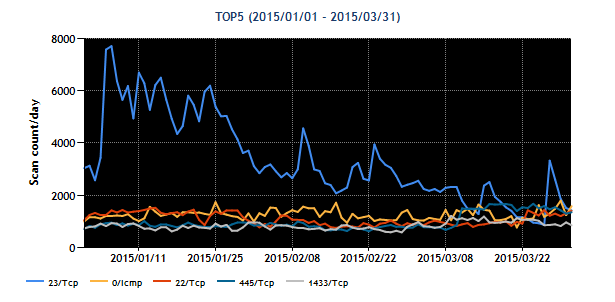

図1は、期間中のトップ5の宛先ポート番号ごとのパケット観測数の推移を示しています。

クリックすると拡大されます

送信元地域のトップ5を [表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 中国 | 1 |

| 2 | 米国 | 2 |

| 3 | 日本 | 3 |

| 4 | 台湾 | 5 |

| 5 | 韓国 | 6 |

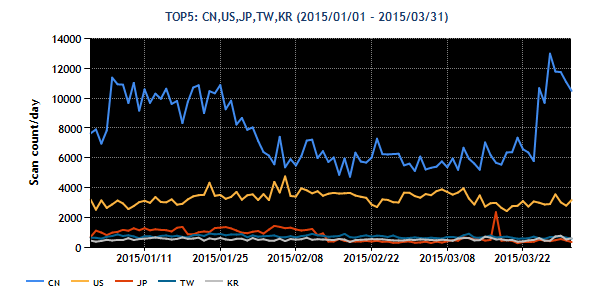

図2に期間中のトップ5のパケット送信元地域からのパケット観測数の推移を示します。

クリックすると拡大されます

本四半期は、23/TCP宛のパケットが1月以降減少しました。23/TCPの現象については、「2.2」で詳しく述べます。また、3月中旬から445/TCP宛のパケットが増加しています。この増加の原因は、はっきりしませんが、新たなConfickerの亜種の活動も懸念されますので、Windows OSやWindows Server を使用している場合は、適切なセキュリティ対策(セキュリティ更新プログラムの適用や、ログオン認証に安易なパスワードを使用しないなど)の実施をお勧めします。その他については、多少の増減はありましたが、特筆すべき状況の変化は見られませんでした。

2 注目された現象

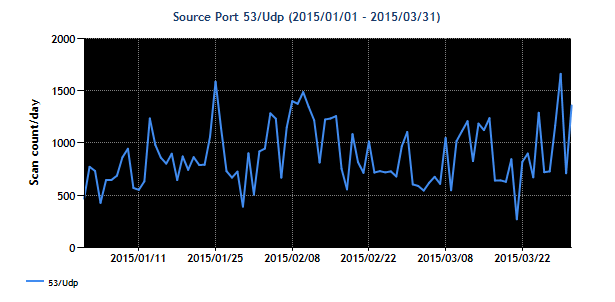

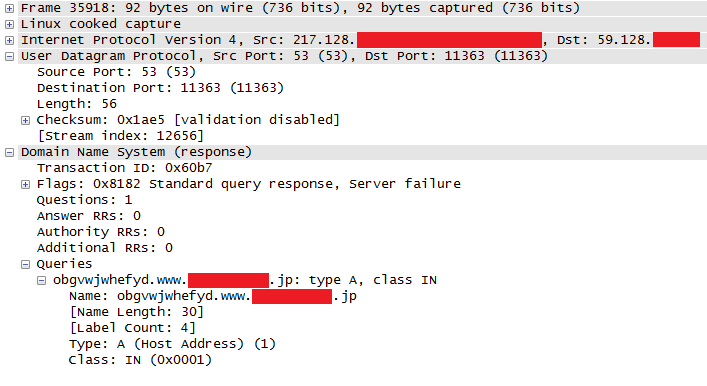

2.1 国内の機器を含むオープンリゾルバが使用されたDDoS攻撃の観測過去の定点観測レポート (*2) で、国外のドメインが対象となったDDoS攻撃において、オープンリゾルバを使用し、存在しない多数のFQDNを問い合わせることによって攻撃対象の権威DNSサーバに過剰な負荷を加えようとする攻撃(以下「DNS水責め攻撃」といいます。)の手法が使用された事例を紹介しましたが、2月上旬にトップレベルドメインが「JP」である国内のドメイン(以下「国内ドメイン」といいます。)を攻撃対象とした、送信元ポート番号が53/UDPのパケット(以下「DNS応答パケット」といいます。)およびDNSサービスのポート不達を示すICMPエラーパケット(Destination unreachable)を多数観測しました(図3を参照) (*3) 。

トップレベルドメインがJPであるドメインを対象とするDDoS攻撃で、DNS水責め攻撃の手法が使用された初の事例だとJPCERT/CCは考えています。

今回のDNS水責め攻撃の対象となった国内ドメインは、国内のドメイン登録代行事業者が運用する権威DNSサーバに登録されていました。この権威DNSサーバは、国内でも利用者数の多い複数のサイトのドメインを管理していました(以下、複数ドメインを管理する権威DNSサーバを「共有DNSサーバ」という。)。このため攻撃により国内の共有DNSサーバに過剰な負荷が上がることで、対象となった国内ドメインだけではなく、同一の共有DNSサーバで管理されていた複数のドメイン(クラウドを使用したサービスを提供している事業者やオンラインゲームなど)も名前の解決ができなくなり、Webサイトが閲覧できない、メールが受け取れないなどの問題が発生していたと推測されます。

さらに、この国内の共有DNSサーバが応答しない状態に陥ったことで、攻撃に加担したオープンリゾルバも、国内の共有DNSサーバ間にある複数のISPなどのキャッシュDNSサーバも、共有DNSサーバからの応答を待つ問合せ処理が多数積み上がり、異常に負荷が上がります。これによりキャッシュDNSサーバの利用者にも同様にWebサイトの閲覧ができない、メールの送受信ができないなどの問題が発生していたと推測されます。

なお、WHOIS 情報を確認したところ、国内ドメインは、攻撃発生当初は、国内の共有DNSサーバに登録されていましたが、その後、海外の事業者が運用する共有DNSサーバに変更されていました。これは、本攻撃への対策として行われた変更と推測されます。

3月上旬には、米国の大手レジストラが運用する共有DNSサーバで管理されていたドメインが対象となるDNS応答パケットおよびDNSサービスのポート不達を示すICMPエラーパケットを観測しました。この米国のレジストラの共有DNSサーバは、国内サイトのドメインの登録先としても利用されるケースがあり、この共有DNSサーバを利用していたドメインは、本攻撃により、Webサイトが閲覧できないなどの障害が発生していた可能性があります。

図4は、本四半期の送信元ポート番号が53/UDPとするパケット観測数のグラフです。グラフのパケット全てがDDoS攻撃パケットではありませんが、DDoS攻撃を目的としたと思われるパケットを多く観測しています。

クリックすると拡大されます

今回JPCERT/CCで確認した国内ドメインを対象とするDNS水責め攻撃だけでなく、日頃から発生している海外のドメインを対象とするDNS水責め攻撃やDNS Amp攻撃などに関連しても多数のオープンリゾルバが国内に存在しており、意図的ではないにせよDDoS攻撃に加担する結果となっていることは我が国として由々しき問題です。攻撃の踏み台となっているオープンリゾルバを減らすために、特に次の点について確認してください。

| 1. | DNSサーバを運用している場合は、再帰的な問合せを受け付ける範囲など、設定を再確認し、必要最小限になるようアクセス制限を施してください。(*4,5,6) |

| 2. | インターネット接続用ルータなどでDNSサーバやDNSフォワーダ機能を持つネットワーク機器を使用している場合は、不特定のホストからのDNS問合せに応答しない設定になっていることを確認してください。各製品ベンダから公開されている情報を参考に、設定の確認をお勧めします。(*6,7) |

| 3. | Webサーバなどの公開サーバを運用している場合は、管理するサーバで不要なDNSサーバが稼働していないか念のため確認してください。 |

なお、JPCERT/CCでは、オープンリゾルバを減らすための活動の一環として、インターネット定点観測システムで観測したDNS 応答パケットおよびDNSサービスのポート不達を示すICMPエラーパケットを調査し、その送信元となっている国内のIPアドレスの管理者に対して調査を依頼しています。

2.2 23/TCP宛のパケットの減少

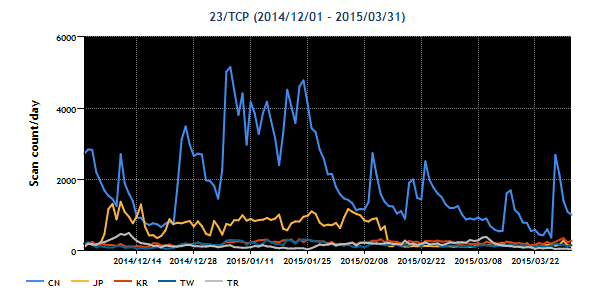

図5が示すように、本四半期は、23/TCP宛のパケットが1月以降減少しました。23/TCP宛のパケットの送信元地域は、中国が約54%を占めていますが、1月以降、中国を送信元とするパケットが大きく減少したのに伴い総数でも減少傾向となりました。中国からのパケットの減少の原因は不明です。送信元地域が国内のパケットも本四半期の2月上旬から減少しています。前四半期から観測した国内を送信元とする23/TCP宛のパケットの増加は、過去の定点観測レポートの「2.1 23/TCP, 8080/TCP宛へのパケットの増加」(*8)で紹介しましたが、これは、既知の脆弱性(いわゆるShellshock)をもつQNAP社製のNetwork Attached Storage(NAS)製品(以下QNAP NAS」といいます。)のマルウエア感染に起因すると思われるものでした。

クリックすると拡大されます

JPCERT/CCでは、攻撃の踏み台となっているマルウエア感染を減らすため、観測した23/TCP宛のパケットの送信元ノードを網羅的に調査し、国内にありQNAP NASの稼働を確認できた場合に、IPアドレスの管理者などに対して調査を依頼しました(動的IPアドレスが割り当てられているノードについては重複して連絡した可能性があります)。調査を依頼した管理者などからは、「対策を実施する」「NASに不審なユーザが作成されていることを確認したので対応した」「当該機器を撤去した」などの返答をいただきました。

図5が示すように、国内を送信元とする23/TCP宛のパケット数は2月上旬以降に減少しました。この理由は、マルウエアの挙動の変化とのた可能性も完全には否定はできませんが、JPCERT/CCからの要請に応じたQNAP NASの利用者によるマルウエア駆除と対策が進んだ結果と考えています。

3 参考文献

(1) Service Name and Transport Protocol Port Number Registryhttp://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml

(2) JPCERT/CC インターネット定点観測レポート(2014年 4~6月)

https://www.jpcert.or.jp/tsubame/report/report201404-06.html

(3) 警察庁@Police

インターネット観測結果等 (平成27年2月期)

https://www.npa.go.jp/cyberpolice/detect/pdf/20150331.pdf

(4) 株式会社日本レジストリサービス(JPRS)

DNSサーバーの不適切な設定「オープンリゾルバー」について

http://jprs.jp/important/2013/130418.html

(5) 日本ネットワークインフォメーションセンター

オープンリゾルバ(Open Resolver)に対する注意喚起

https://www.nic.ad.jp/ja/dns/openresolver/

(6) JPCERT/CC

オープンリゾルバ確認サイト

http://www.openresolver.jp/

(7) JVN#62507275 複数のブロードバンドルータがオープンリゾルバとして機能してしまう問題

https://jvn.jp/jp/JVN62507275/

(8) JPCERT/CC インターネット定点観測レポート(2014年 10~12月)

https://www.jpcert.or.jp/tsubame/report/report201410-12.html#2.1

最新情報についてはJPCERT/CCのWebサイトをご参照ください。

JPCERTコーディネーションセンター(JPCERT/CC)

https://www.jpcert.or.jp/tsubame/report/index.html