1 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類しています。これを脆弱性情報、マルウエアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。なお、本レポートでは、日本宛のパケットを中心に分析した結果について述べます。

本四半期(2013年10月1日から12月31日)に観測した宛先ポート番号別パケット観測数のトップ5を[表1]に示します。

| 2013年 7~ 9月 | 2013年10~12月 | ||

|---|---|---|---|

| 1 | 445/TCP | 1 | 445/TCP |

| 2 | 1433/TCP | 2 | 0/ICMP |

| 3 | 0/ICMP | 3 | 1433/TCP |

| 4 | 53/UDP | 4 | 22/TCP |

| 5 | 23/TCP | 5 | 3389/TCP |

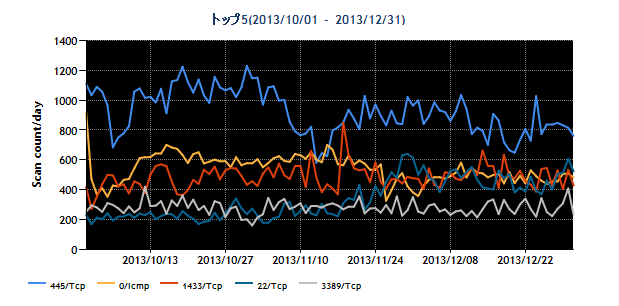

図1は、期間中のトップ5の宛先ポート番号ごとのパケット観測数の時間的な変化を示しています。

クリックすると拡大されます

本四半期に観測した送信元地域のトップ5を[表2]に示します。

| 2013年 7~ 9月 | 2013年10~12月 | ||

|---|---|---|---|

| 1 | 中国 | 1 | 中国 |

| 2 | 米国 | 2 | 米国 |

| 3 | 台湾 | 3 | オランダ |

| 4 | 日本 | 4 | 日本 |

| 5 | フランス | 5 | ロシア |

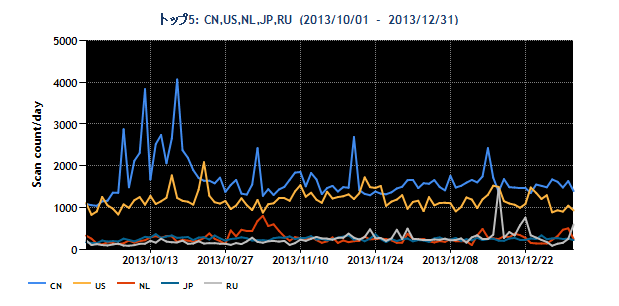

図2に期間中のパケット送信元地域トップ5の変化を示します。

クリックすると拡大されます

11月中旬以降において22/TCP宛のパケットが徐々に増加しました。本現象については、「2.1」で詳しく述べます。また、前四半期4位だった53/UDP宛のパケットが10月以降減少して本四半期では7位となっています。本現象については、「2.3」で詳しく述べます。その他、TOP5には現れていませんが、80/TCP, 135/TCP宛のパケット数が前四半期と比較して、それぞれ倍近くまで増加しています。これらの増加については推測される原因が見当たりません。

2 注目された現象

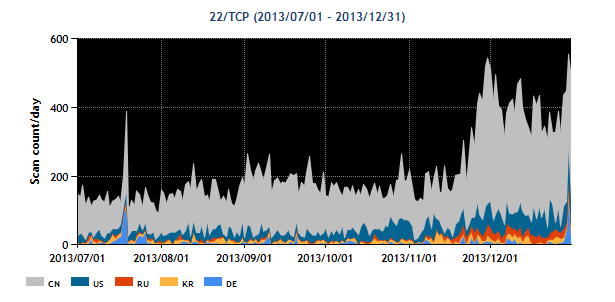

2.1 22/TCPポート宛へのパケットの増加11月中旬以降、22/TCP (SSH用)宛のパケット数が増加しています。図3からわかるように、中国に割り当てられたIPアドレスを送信元するパケットが特に増えています。本四半期に受信した22/TCP宛のパケットのうち、送信元ポート番号が6000/TCPのパケットが約2割を占めました。また、前四半期と比較してもパケット数が約6割増加しています。これは特定のツールによって送信されたパケットであると推測しています。

クリックすると拡大されます

SSHサーバの探索や不正利用を試みる活動の活発化と見られますので、サーバ管理やインターネット経由の遠隔ログインなどでSSHを利用している場合には、パスワード認証ではなく公開鍵認証を利用するなどの対策をお勧めします。また、アクセス元が特定できる場合には、アクセス元 IP アドレスによるアクセス制限を実施してください。

2.2 123/UDP 宛へのパケットの増加

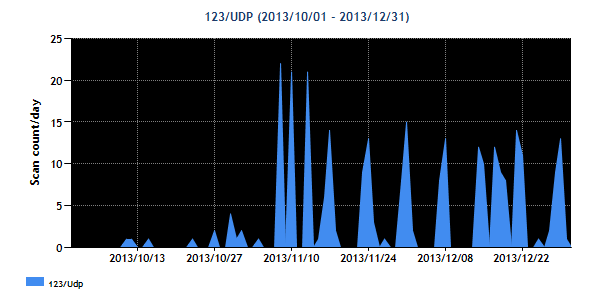

時刻同期のために使用される 123/UDP のポート宛のパケットが 11月上旬以降増加しています。図4に示したように、パケット数は多くはありませんが、受信したパケットの一部には、NTPサーバの状態を問い合わせるmonlist のリクエストが含まれていました(*2)。これは、DDoS攻撃に使用できるNTPサーバを探索するための活動と推測されます。

クリックすると拡大されます

管理下のサーバやネットワーク機器などでNTPサーバの稼働状況を確認し、攻撃に使用されないよう適切な対策 (アップデート、パッチ、設定の変更など) を実施してください。

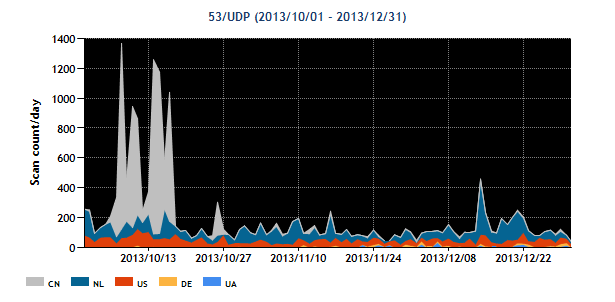

2.3 53/UDP 宛へのパケットの減少

前四半期の定点観測レポートで増加を報告した53/UDP宛のパケット数が10月中旬以降減少しました。中国の通信事業者に割り当てられた特定の2つのIPアドレスを送信元としたパケットが観測されなくなりました。これは、中国の通信事業者に割り当てられたIPアドレスへのDNS Amp攻撃が終息したためと思われます。

ただし、中国の通信事業者に割り当てられたIPアドレス以外を送信元とするパケットが、少数ながら受信され続けています。オープンリゾルバの状態のDNSサーバを探索する活動が継続しているものと推測されます。

クリックすると拡大されます

DNS Amp攻撃に使用されないために、自身が運用しているサーバやネットワーク機器で DNS キャッシュサーバが意図せず稼働していないか確認し、必要に応じて適切な対策 (アップデート、パッチ、設定の変更など) を実施されることをお勧めします。

3 参考文書:

Service Name and Transport Protocol Port Number Registry (*1)http://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml

NTP Project

DRDoS / Amplification Attack using ntpdc monlist command (*2)

http://support.ntp.org/bin/view/Main/SecurityNotice#DRDoS_Amplification_Attack_using

Hackers Spend Christmas Break Launching Large Scale NTP-Reflection Attacks (*2)

http://www.symantec.com/connect/blogs/hackers-spend-christmas-break-launching-large-scale-ntp-reflection-attacks

NTP reflection attack (*2)

https://isc.sans.edu/diary/NTP+reflection+attack/17300

CVE-2013-5211 (*2)

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-5211