1 概況

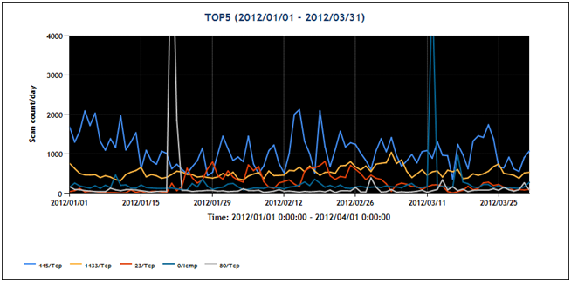

JPCERT/CCでは、インターネット上に複数のセンサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類しています。脆弱性情報、マルウエアや攻撃ツールの情報などの情報を参考に分析することで、攻撃活動や準備活動の補足に努めています。図1は期間中の宛先ポート番号TOP5の変化を示したものです。今期は、Windowsや、サーバ上で動作するプログラムが使用する445/TCPや1433/TCP宛へのパケットが多く観測されています。また、UNIX/ Linuxのリモートアクセスで広く使われている23/TCP宛のパケット数に大きな増減が見られました。この件については、「2. 注目された現象」に記載しています。

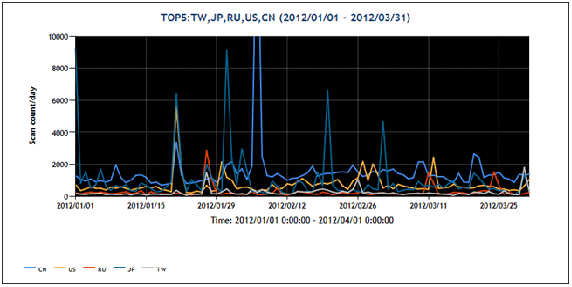

図2は期間中のパケット送信元地域TOP5の変化を示したものです。センサーの観測状況では、中国を送信元地域としたパケットが多数観測されています。また、日本国内の特定のIPからの短時間に特定のセンサーに対し多数のパケットが届くという事象が数回発生しています。同IPからのパケットは他のセンサーでは観測されていません。発生理由は不明ですが、サービスの稼働状況の把握を目的としたスキャンではないと思われ、影響は無いと考えます。

クリックすると拡大されます

クリックすると拡大されます

2 注目された現象

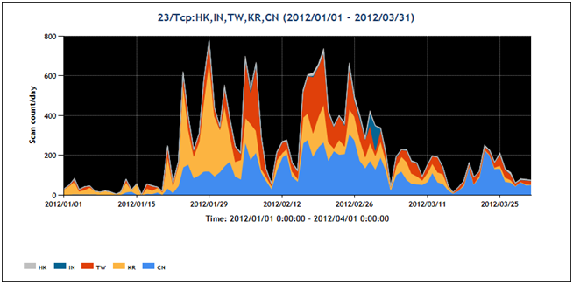

2.1 23/TCP 宛のパケットの増減23/TCPを宛先ポートとしたパケットは、2011年12月上旬から変動を繰り返しながらも増加した状態が続いています。発信元が複数の地域に渡っている点も、図3の通り今期も変わりがありません。

これらのパケットは、Telnetを待ち受けるサーバを組み込んだ機器を対象としたパケットと思われます。送信元のノードは、VoIPアダプタやWebカメラなどのネットワーク機器であり、23/TCP宛にパケットを送る必然性がありません。

これらのネットワーク機器はマルウエアに感染しており、マルウエアが感染したネットワーク機器から、第三者に対して攻撃者が指示したアドレスレンジに対してパケットを送信していると考えられます。

クリックすると拡大されます