ゴールデンウィークの長期休暇期間におけるコンピュータセキュリティインシデント発生の予防および緊急時の対応に関して、要点をまとめましたので、以下を参考に対策をご検討ください。

長期休暇期間中は、インシデント発生に気がつきにくく、発見が遅れる可能性があります。休暇期間中にインシデントが発覚した場合に備えて、対応体制や関係者への連絡方法などを事前に調整し、休暇明けには、不審なアクセスや侵入の痕跡がないか、サーバなどのログを確認することをおすすめします。

また、インシデントの発生を未然に防止するためにも、休暇期間に入る前に、自システムのセキュリティ対策が十分か、今一度確認することもあわせてご検討ください。

[1] 概要

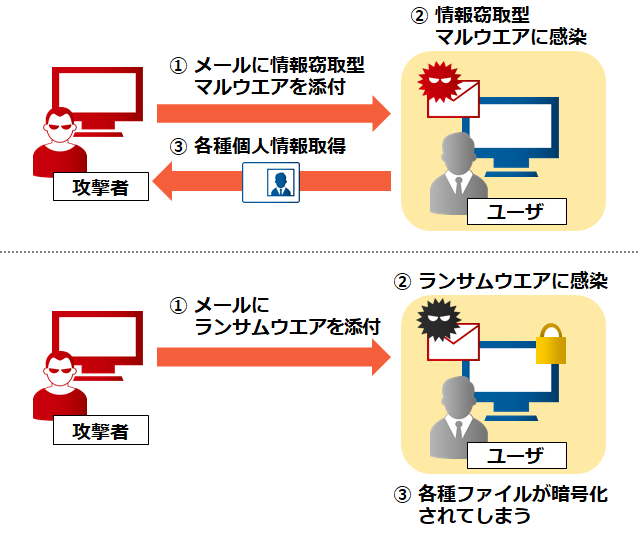

メール等を悪用した攻撃には、メールにマルウエアを添付しているケースとメール本文から攻撃者が用意したサイトにアクセスを誘導させるケースなどがあります。これらの攻撃を受けた場合、情報漏えいや業務システムの停止などが発生する恐れがあり、結果として個人および、組織が被害を受ける可能性があります。

| ・ | メールにマルウエアが添付されているケース |

| メールに添付されたファイルを実行することでマルウエアに感染する可能性があります。メールに添付されているマルウエアには、情報窃取型のマルウエアやランサムウエアなど複数のパターンが存在します。また、最近の攻撃では、上述したような複数の機能を備えたマルウエアも確認されています。これらのマルウエアに感染すると、情報漏えいなどの被害を受ける可能性があります。このようなマルウエアはウイルス対策ソフトなどで検知可能な場合もありますが、添付ファイルを実行する際には、細心の注意を払うことが必要です。 |

クリックすると拡大されます

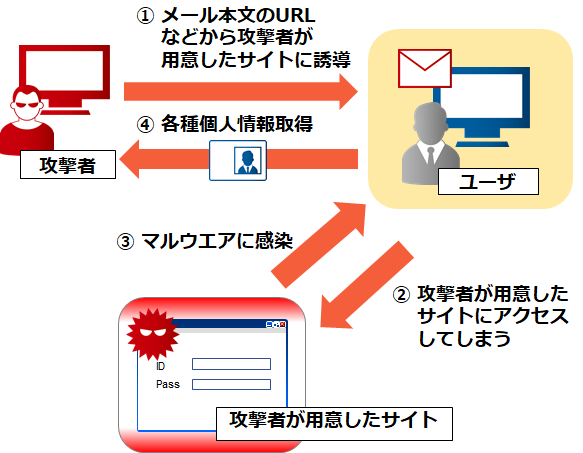

| 2) | マルウエアに感染させるサイトに誘導するケース | |

| メール等から誘導されたサイトにアクセスしてしまうことでマルウエアに感染する可能性があります。感染するマルウエアは情報窃取型のマルウエアやランサムウエア、バックドアなど複数の機能を持つ可能性があります。 |

||

図 3: マルウエア感染イメージ クリックすると拡大されます | ||

長期休暇中にこのような攻撃を受けた場合、対応が後手に回り被害が拡大する可能性があります。また、休暇中に受信したメールを休暇後に処理する際に、対処を誤ることによって被害を受ける可能性があります。このようなメール等を悪用した攻撃による被害を受けないために、[2] 対策を参考に、適切な対策を実施してください。

[2]対策

| 1. | OS などのソフトウエアのセキュリティアップデートの適用 |

| 2. | ウイルス対策ソフトなどの定義ファイルを更新 |

| 3. | 休暇中にメールを閲覧する可能性がある場合は、メール閲覧者の体制や緊急時の連絡先を確認する |

| 4. | メールに記載されたリンクへアクセスする必要がある場合は、アクセス先の URL が正規サービスのものであるかを確認する |

| 5. | メールに添付されたファイルを開く場合は、送信元アドレスを確認するとともに、実行前にウイルススキャンなどを実行する |

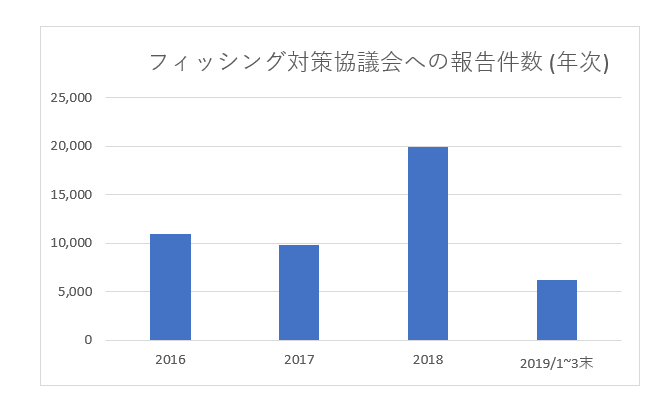

[フィッシング対策協議会]

2019/03 フィッシング報告状況

https://www.antiphishing.jp/report/monthly/201903.html

フィッシングレポート2018 (PDF)

https://www.antiphishing.jp/report/pdf/phishing_report_2018.pdf

フィッシング対策ガイドライン (PDF)

https://www.antiphishing.jp/report/pdf/antiphishing_guide.pdf

STOP. THINK. CONNECT.

https://www.antiphishing.jp/enterprise/stc.html

[一般財団法人日本サイバー犯罪対策センター]

犯罪被害につながるメール

https://www.jc3.or.jp/topics/virusmail.html

II. システムにおける脆弱性への注意 (例: CMS で構築した Web サイトへの攻撃)2019/03 フィッシング報告状況

https://www.antiphishing.jp/report/monthly/201903.html

フィッシングレポート2018 (PDF)

https://www.antiphishing.jp/report/pdf/phishing_report_2018.pdf

フィッシング対策ガイドライン (PDF)

https://www.antiphishing.jp/report/pdf/antiphishing_guide.pdf

STOP. THINK. CONNECT.

https://www.antiphishing.jp/enterprise/stc.html

[一般財団法人日本サイバー犯罪対策センター]

犯罪被害につながるメール

https://www.jc3.or.jp/topics/virusmail.html

[1] 概要

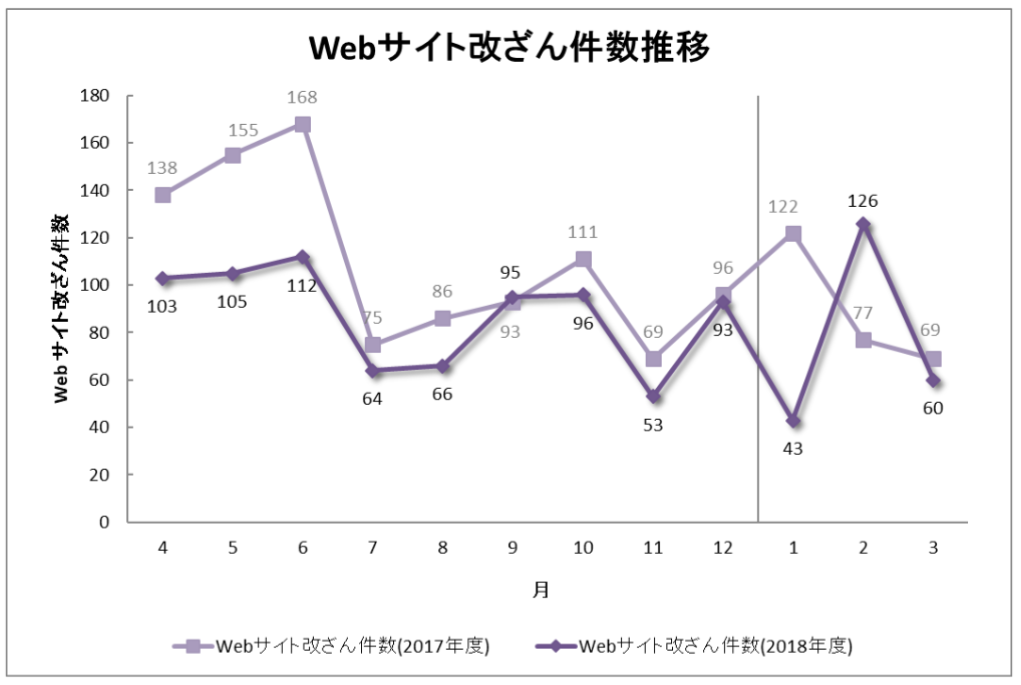

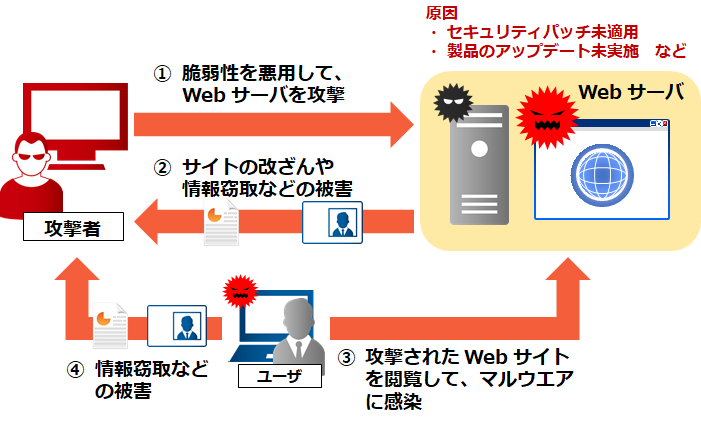

JPCERT/CCでは、主に国内 Web サイトに対する改ざんの被害報告を受けています。また、海外のセキュリティ企業 Imperva や SUCURI の調査レポートによると、CMS (Content Management System) で構築された Web サイトに対する攻撃は、2018年の一年間で 18,000件以上発生しています。さらに CMS や拡張機能 (プラグイン) の脆弱性は、900件以上発見されたとの報告もあり、CMS で構築した Web サイトは、攻撃の対象になりやすい傾向があります。

クリックすると拡大されます

Web サイトが攻撃を受け、改ざんや情報窃取などの被害が発生した場合、サービス停止や顧客対応など事業に直結する影響を受ける可能性があります。また、Web サイトに不正なコードを埋め込まれたことにより、サイトの閲覧者がマルウエアに感染してしまう「水飲み場型攻撃」に悪用されるなど、他者を攻撃するために利用される可能性もあります。

Web サイトに対する攻撃では、既知の脆弱性を悪用されたり、管理画面へアクセスされたりするケースが多くみられます。セキュリティパッチの適用や適切なアクセス制御を行うことで、攻撃による被害の影響を抑えることができます。

[2] 対策を参考に、適切な対策を実施してください。

[2] 対策を参考に、適切な対策を実施してください。

[2] 対策

| 1. | CMS やサーバ OS などを最新の状態に保つ |

| 使用している CMS や拡張機能 (プラグイン) 、サーバ OS などを脆弱性の対策が施された最新のバージョンにアップデートしてください。なお、CMS を使用するにあたり、関連するアプリケーションのアップデートも実施してください。 | |

| 2. | 定期的に CMS の拡張機能 (プラグイン) の棚卸しを行う |

| CMS の拡張機能 (プラグイン) は、開発者が長期間更新を行わない場合や開発が終了しているものが存在しており、この場合、既知の脆弱性が修正されず残っている可能性があります。また、運用に必要のないプラグインを入れている場合では脆弱性を悪用された攻撃を受けるリスクが高まります。そのため、定期的に拡張機能 (プラグイン) の棚卸しを行ない、使用していないプラグインは削除する、長期間更新されていないプラグインは、より信頼できる別のプラグインに置き換える、などの対応を実施してください。 | |

| 3. | 適切なアクセス制御を行う |

| 管理者ページなど重要なページは、不正なアクセスを防ぐため IP アドレス制限の設定を行ってください。また、インターネットから閲覧可能なエリアに配置されているファイルを確認し、重要なファイルやサーバのログなどが意図せず公開されていないことを確認してください。 | |

| 4. | 推測が難しいパスワードを設定する |

| 管理画面などで使用するパスワードは、推測が難しいパスワードを設定してください。また、複数のサービスに同じパスワードを使いまわさないなど、適切な運用がなされていることを確認してください。 |

システム管理者は、自身が管理するシステムに対して、脆弱性診断やペネトレーションテストを実施するなど、脆弱性の有無を日頃から確認しておくことも重要です。脆弱性が見つかった場合に、アップデートや回避策の適用が早期に実施できるように、必要な手順や体制等を確認し、備えておくことをおすすめします。

[JPCERT/CC]

STOP! パスワード使い回し!キャンペーン2018

https://www.jpcert.or.jp/pr/2018/stop-password2018.html

インターネット上に公開されてしまったデータベースのダンプファイル(2017-08-08)

https://blogs.jpcert.or.jp/ja/2017/08/unsecured_databases.html

[Imperva]

The State of Web Application Vulnerabilities in 2018

https://www.imperva.com/blog/the-state-of-web-application-vulnerabilities-in-2018/

[SUCURI]

Hacked Website Report 2018

https://sucuri.net/reports/19-sucuri-2018-hacked-report.pdf

[ServiceNow]

TODAY’S STATE OF VULNERABILITY RESPONSE: PATCH WORK DEMANDS ATTENTION

https://www.servicenow.com/content/dam/servicenow-assets/public/en-us/doc-type/resource-center/analyst-report/ponemon-state-of-vulnerability-response.pdf

[JPCERT/CC]

STOP! パスワード使い回し!キャンペーン2018

https://www.jpcert.or.jp/pr/2018/stop-password2018.html

インターネット上に公開されてしまったデータベースのダンプファイル(2017-08-08)

https://blogs.jpcert.or.jp/ja/2017/08/unsecured_databases.html

[Imperva]

The State of Web Application Vulnerabilities in 2018

https://www.imperva.com/blog/the-state-of-web-application-vulnerabilities-in-2018/

[SUCURI]

Hacked Website Report 2018

https://sucuri.net/reports/19-sucuri-2018-hacked-report.pdf

[ServiceNow]

TODAY’S STATE OF VULNERABILITY RESPONSE: PATCH WORK DEMANDS ATTENTION

https://www.servicenow.com/content/dam/servicenow-assets/public/en-us/doc-type/resource-center/analyst-report/ponemon-state-of-vulnerability-response.pdf

III. 休暇前の対応

長期休暇に入る前に、次のような対応を行ってください。

| [システム管理者向け] | |

|---|---|

| 1. | インシデント発生時の緊急連絡網が整備・周知されていることを確認する |

| 2. | 休暇中に稼動する機器が必要最小限であることを確認する 休暇中に稼働の必要がない機器は、電源を落とすなどの適切な対応を検討する |

| 3. | 重要なデータのバックアップを行う |

| 4. | サーバの OS やソフトウエアなどに最新の修正プログラムが適用されていることを確認する また、Web サーバ上で動作する Web アプリケーションの更新もあわせて行う |

| 5. | 社員が業務で使用している機器 (PC やスマートフォンを含む) の OS やソフトウエアに修正プログラムの適用漏れがないかを確認し、社員向けに同様の確認を行うように周知する |

| [社員、職員向け] | |

|---|---|

| 1. | インシデント発生時の連絡先を確認する |

| 2. | 業務で使用している PC やスマートフォンの OS やソフトウエアなどに、最新の修正プログラムが適用されていることを確認する - Adobe Acrobat/Reader - Adobe Flash Player - Microsoft Office - Microsoft Windows - Oracle Java ※ これら以外の OS やソフトウエアも必要に応じて修正プログラムを適用する |

| 3. | パスワードに容易に推測できる文字列や単純な文字列を設定していたり、異なるシステムで同じパスワードを設定したりしている場合は、適切に変更する |

| 4. | 業務遂行の為、PC やデータを持ち出す際には、自組織のポリシーに従い、取り扱いや情報漏えいに細心の注意を払う |

休暇明けは、次のような対応を行ってください。

| [システム管理者向け] | |

|---|---|

| 1. | 導入している機器やソフトウエアについて、休暇中に修正プログラムが公開されていた場合は、修正プログラムを適用するとともにその情報を社員、職員に向けて周知する |

| 2. | 社員、職員に対して、休暇中に持ち出していた PC などを確認するとともに、それらを組織内のネットワークに接続する前に、ウイルスチェックを行うよう周知する(必要に応じて確認用のネットワークを別途用意する) |

| 3. | 休暇期間中のサーバへの不審なアクセスやサーバの不審な挙動がないかを確認する (サーバへのログイン認証エラーの多発、深夜など利用者がいない時間帯のログイン、サーバやアプリケーションなどの脆弱性を狙った痕跡など) |

| 4. | Web サーバで公開しているコンテンツが改ざんされていないかを確認する (不正なファイルが設置されていないか、コンテンツが別のものに書き変わっていないか、マルウエア設置サイトに誘導する不審なコードが埋め込まれていないかなど) |

| [社員、職員向け] | |

|---|---|

| 1. | 出社後すぐに、ウイルス対策ソフトの定義ファイルを最新の状態に更新する |

| 2. | 休暇中に持ち出していた PC や USB メモリなどは、使用前にウイルスチェックを行う |

| 3. | 休暇中に修正プログラムが公開されていた場合は、システム管理者の指示に従い、修正プログラムを適用する |

| 4. | 休暇中に受信したメールの中には攻撃者からの不審なメールが含まれている可能性があるため、本文の内容および添付ファイルを十分に確認し、安易に添付ファイルを開いたり、メールに記載されているリンク先にアクセスしたりしないように注意する |

V. JPCERT/CCからのお願い

JPCERT/CCでは、改ざんされた Web サイトや不正なプログラムの配布サイトなどに対して、関係機関を通じ、コンテンツの復旧やサイト閉鎖などの対策を促すための調整活動を行っています。 もし、これらに関する情報をお持ちの場合は、以下の Web フォーム、または電子メールで、JPCERT/CCまでご連絡ください。

Web フォーム: https://form.jpcert.or.jp/電子メール: info@jpcert.or.jp

※インシデントの報告についてはこちらをご参照ください

https://www.jpcert.or.jp/form/

VI. 修正プログラム情報

最近公開された重要な修正プログラムは以下をご参照ください。

[Microsoft]

2019 年 4 月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/18306ed5-1019-e911-a98b-000d3a33a34d

Windows Update の利用手順

https://www.microsoft.com/ja-jp/safety/protect/musteps.aspx

Microsoft Update Catalog

https://catalog.update.microsoft.com/

[Adobe]

Security updates available for Adobe Acrobat and Reader | APSB19-17

https://helpx.adobe.com/security/products/acrobat/apsb19-17.html

Updates available for Adobe Flash Player | APSB19-19

https://helpx.adobe.com/security/products/flash-player/apsb19-19.html

Security update available for Adobe Shockwave Player | APSB19-20

https://helpx.adobe.com/security/products/shockwave/apsb19-20.html

Security update available for Adobe Dreamweaver | APSB19-21

https://helpx.adobe.com/security/products/dreamweaver/apsb19-21.html

Security Updates Available for Adobe XD | APSB19-22

https://helpx.adobe.com/security/products/xd/apsb19-22.html

Security Update Available for InDesign | APSB19-23

https://helpx.adobe.com/security/products/indesign/apsb19-23.html

Security updates available for Adobe Experience Manager Forms | APSB19-24

https://helpx.adobe.com/security/products/aem-forms/apsb19-24.html

Security Updates Available for Adobe Bridge CC | APSB19-25

https://helpx.adobe.com/security/products/bridge/apsb19-25.html

[Oracle Java]

Oracle Critical Patch Update Advisory - April 2019

https://www.oracle.com/technetwork/security-advisory/cpuapr2019-5072813.html

2019 年 4 月のセキュリティ更新プログラム

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/18306ed5-1019-e911-a98b-000d3a33a34d

Windows Update の利用手順

https://www.microsoft.com/ja-jp/safety/protect/musteps.aspx

Microsoft Update Catalog

https://catalog.update.microsoft.com/

[Adobe]

Security updates available for Adobe Acrobat and Reader | APSB19-17

https://helpx.adobe.com/security/products/acrobat/apsb19-17.html

Updates available for Adobe Flash Player | APSB19-19

https://helpx.adobe.com/security/products/flash-player/apsb19-19.html

Security update available for Adobe Shockwave Player | APSB19-20

https://helpx.adobe.com/security/products/shockwave/apsb19-20.html

Security update available for Adobe Dreamweaver | APSB19-21

https://helpx.adobe.com/security/products/dreamweaver/apsb19-21.html

Security Updates Available for Adobe XD | APSB19-22

https://helpx.adobe.com/security/products/xd/apsb19-22.html

Security Update Available for InDesign | APSB19-23

https://helpx.adobe.com/security/products/indesign/apsb19-23.html

Security updates available for Adobe Experience Manager Forms | APSB19-24

https://helpx.adobe.com/security/products/aem-forms/apsb19-24.html

Security Updates Available for Adobe Bridge CC | APSB19-25

https://helpx.adobe.com/security/products/bridge/apsb19-25.html

[Oracle Java]

Oracle Critical Patch Update Advisory - April 2019

https://www.oracle.com/technetwork/security-advisory/cpuapr2019-5072813.html

VII. 参考情報

[JPCERT/CC]

インシデント報告対応レポート

https://www.jpcert.or.jp/ir/report.html

適切なパスワードの設定・管理方法について

https://www.jpcert.or.jp/newsflash/2018040401.html

インシデント報告対応レポート

https://www.jpcert.or.jp/ir/report.html

適切なパスワードの設定・管理方法について

https://www.jpcert.or.jp/newsflash/2018040401.html