2017年12月18日

一般社団法人JPCERTコーディネーションセンター (JPCERT/CC)

冬の長期休暇期間におけるコンピュータセキュリティインシデント発生の予防および緊急時の対応に関して、要点をまとめましたので、以下を参考に対策をご検討ください。

年末年始の休暇期間中は、インシデント発生に気づきにくく、発見が遅れる可能性があります。休暇期間中にインシデントが発覚した場合に備えて、対応体制や関係者への連絡方法などを事前に調整し、休暇明けには、不審なアクセスや侵入の痕跡がないか、ネットワーク機器のログを確認することをおすすめします。

また、インシデントの発生を未然に防ぐためにも、休暇期間に入る前に自組織で管理するネットワーク機器のセキュリティ対策が十分か、今一度ご確認ください。

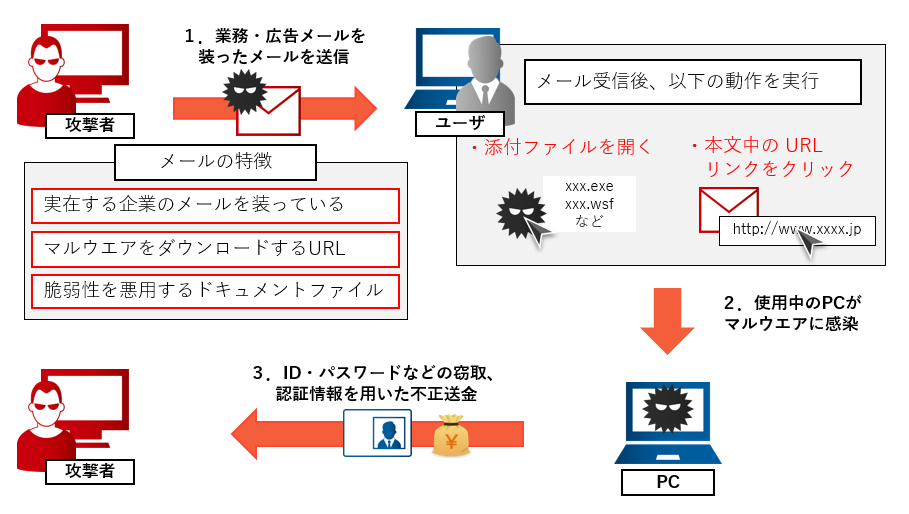

I. 情報窃取を目的とした不審なメールへの注意[1] 概要

JPCERT/CCでは、実際の組織の業務メールや広告メールなどを装い、情報窃取型マルウエアへの感染を誘導するばらまき型メール攻撃を引き続き確認しています。メールに添付されているファイルを実行したり、メール本文中のURLリンクをクリックしたりすることにより、使用しているPCなどの機器がマルウエアに感染する可能性があります。

ばらまき型メール攻撃で誘導される情報窃取型マルウエアとして、昨年度より見られる「URSNIF(別名:GOZI)」や、今年に入ってから確認されている、Tor(The Onion Router)を利用した通信経路の秘匿を行う機能を持つマルウエア「DreamBot」などを引き続き確認しています。

情報窃取型マルウエアに感染すると、保存されているインターネットバンキングなどの認証情報が窃取され、不正送金などの被害を受ける可能性があります。

最近ではソフトウエアの脆弱性を利用してマルウエアに感染させるケースも確認されています。利用しているPCのソフトウエアを最新の状態にアップデートすることをおすすめします。

マルウエアへの感染を防ぐため、休暇明けに業務PC宛のメールを開く際には、添付ファイルや本文の内容に十分ご注意ください。

また、個人のPCのメールアドレスでも同様のメールを受信することがありますので、休暇中も同様にメールの添付ファイルや本文の内容に十分ご注意ください。

ばらまき型メール攻撃で誘導される情報窃取型マルウエアとして、昨年度より見られる「URSNIF(別名:GOZI)」や、今年に入ってから確認されている、Tor(The Onion Router)を利用した通信経路の秘匿を行う機能を持つマルウエア「DreamBot」などを引き続き確認しています。

情報窃取型マルウエアに感染すると、保存されているインターネットバンキングなどの認証情報が窃取され、不正送金などの被害を受ける可能性があります。

最近ではソフトウエアの脆弱性を利用してマルウエアに感染させるケースも確認されています。利用しているPCのソフトウエアを最新の状態にアップデートすることをおすすめします。

マルウエアへの感染を防ぐため、休暇明けに業務PC宛のメールを開く際には、添付ファイルや本文の内容に十分ご注意ください。

また、個人のPCのメールアドレスでも同様のメールを受信することがありますので、休暇中も同様にメールの添付ファイルや本文の内容に十分ご注意ください。

クリックすると拡大されます

各組織より観測された不審なメールなどに関する情報が公開される場合があります。受信したメールを確認する際にご活用ください。

[一般財団法人日本サイバー犯罪対策センター(JC3)]

[警視庁サイバーセキュリティ対策本部]

[DreamBot・Gozi感染チェックサイト]

[2] 対策

マルウエア感染を未然に防ぎ、感染時の被害を低減するために、以下のような対策を実施することをおすすめします。

| 1. | OSなどのソフトウエアのセキュリティアップデートの適用 |

| 2. | ウイルス対策ソフトなどの定義ファイルを更新 |

| 3. | ハードディスクなどのウイルスチェック |

| 4. | 使用している機器やソフトウエアのセキュリティ関連情報の確認 |

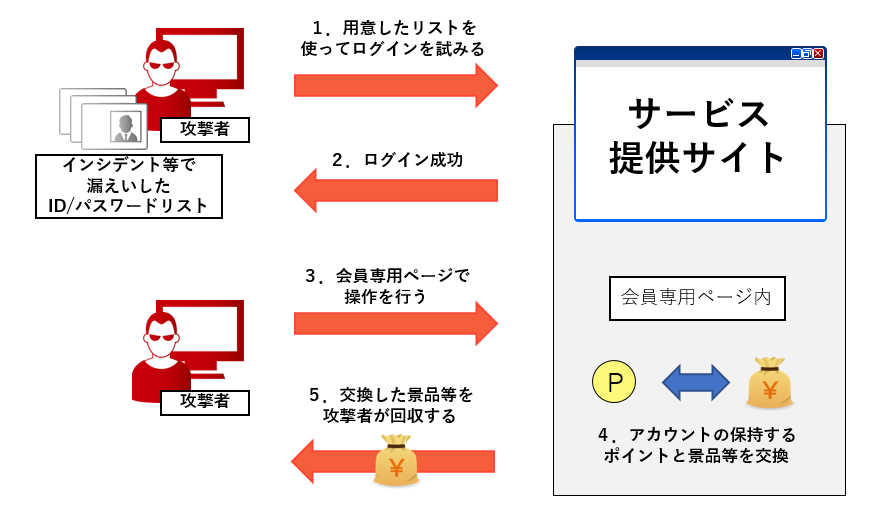

II. パスワードリスト型攻撃による不正アクセスへの注意

[1] 概要

2017年もWebサービスのユーザアカウントに対して行われる、パスワードリスト型攻撃による不正アクセスを複数確認しております。

不正アクセスによって、Webサービスのポイントが不正に使用されたり、登録されている個人情報が窃取されたりする事例を確認しています。

不正アクセスによって、Webサービスのポイントが不正に使用されたり、登録されている個人情報が窃取されたりする事例を確認しています。

クリックすると拡大されます

このような攻撃による被害を受けないために、Webサイトの管理者やWebサービスの利用者は、[2] 対策を参考に、適切な対策を実施してください。

[2] 対策

休暇中のインシデントを未然に防ぐため、以下の対策をご検討ください。

[システム管理者向け]

| 1. | 緊急時の対応体制を確認 |

| インシデントの発生に備え、対応フローや各サーバ管理者の連絡先を確認してください | |

| 2. | 検知機器の設定の確認 |

| システムに不正ログインなどの異常検知機能を導入している場合は、異常を検知するアラート通知や自動遮断の設定など、適切な設定の見直しを実施してください | |

| 3. | 管理しているアカウントの確認 |

| システムで管理しているユーザアカウントの棚卸を行い、長期間利用していないアカウントの確認や必要に応じてアカウントを割り当てられているユーザに連絡を行う等を検討してください | |

| 4. | システム管理部門以外で管理している Webサービスの確認 |

| 他部門で管理・運用しているサービスやイベント等で一時的に利用していたサービスなど、システム管理部門以外で管理しているWebサービスの把握・整理を行い、適切な管理を行ってください |

[Webサービス利用者向け]

| 1. | ログイン ID とパスワードの確認 |

| 安易に推測できるパスワードを使用していないか、同じパスワードを使いまわしていないかを確認し、適切な設定を行ってください |

[JPCERT/CC]

STOP!! パスワード使い回し!!~そのパスワードを知っているのは、本当にあなただけですか?~

III.休暇前の対応

長期休暇に入る前に、以下の対応を行ってください。

[システム管理者向け]| 1. | インシデント発生時の緊急連絡網が整備・周知されていることを確認する |

| 2. |

休暇中に必要最低限の機器が稼働していることを確認する 休暇中に稼働の必要がない機器は、電源を落とすなどの適切な対応をしてください |

| 3. | 重要なデータのバックアップを行う |

| 4. | サーバのOSやソフトウエアなどに最新の修正プログラムが適用されていることを確認する。Webサーバ上で動作するWebアプリケーションの更新もあわせて行う |

| 5. | 社員、職員が業務で使用しているPCやスマートフォンのOSやソフトウエア、その他のネットワークにつながる機器に修正プログラムの適用漏れがないかを確認し、社員、職員向けに同様の確認を行うように周知する |

[社員、職員向け]

| 1. | インシデント発生時の連絡先を確認する |

| 2. |

業務で使用しているPCやスマートフォンのOSやソフトウエアなどに、最新の修正プログラムが適用されていることを確認する - Adobe Acrobat/Reader - Adobe Flash Player - Microsoft Office - Microsoft Windows - Oracle Java ※これら以外のOSやソフトウエアも必要に応じて修正プログラムを適用する |

| 3. | パスワードに、容易に推測できる文字列 (名前、生年月日、電話番号、アカウントと同一のものなど) や単純な文字列 (12345, abcde, qwerty, passwordなど) を設定していないかを確認し、設定している場合は、適切に変更する |

| 4. | 業務遂行の為、PCやデータを持ち出す際には、自組織のポリシーに従い、取り扱いや情報漏えいに細心の注意を払う |

IV.休暇後の対応

休暇明けは、以下の対応を行ってください。

[システム管理者向け]| 1. | 導入している機器やソフトウエアについて、休暇中に修正プログラムが公開されていた場合は、修正プログラムを適用するとともにその情報を社員、職員に向けて周知する |

| 2. | 社員、職員に対して、休暇中に持ち出していたPCなどを確認するとともに、それらを組織内のネットワークに接続する前に、ウイルスチェックを行うよう周知する(必要に応じて確認用のネットワークを別途用意する) |

| 3. |

休暇期間中のサーバへの不審なアクセスやサーバの不審な挙動がないかを確認する (サーバへのログイン認証エラーの多発、深夜など利用者がいない時間帯のログイン、サーバやアプリケーションなどの脆弱性を狙った痕跡など) |

| 4. |

Webサーバで公開しているコンテンツが改ざんされていないかを確認する (不正なファイルが設置されていないか、コンテンツが別のものに書き変わっていないか、マルウエア設置サイトに誘導する不審なコードが埋め込まれていないかなど) |

[社員、職員向け]

| 1. | 出社後すぐに、ウイルス対策ソフトの定義ファイルを最新の状態に更新する |

| 2. | 休暇中に持ち出していたPCやUSBメモリなどは、使用前にウイルスチェックを行う |

| 3. | 休暇中に修正プログラムが公開されていた場合は、システム管理者の指示に従い、修正プログラムを適用する |

| 4. | 休暇中に受信したメールの中には攻撃者からの不審なメールが含まれている可能性があるため、本文の内容および添付ファイルを十分に確認し、安易に添付ファイルを開いたり、メールに記載されているリンク先にアクセスしたりしないように注意する |

V. JPCERT/CCからのお願い

JPCERT/CCでは、改ざんされたWebサイトや不正なプログラムの配布サイトなどに対して、関係機関を通じて調整活動を行っています。もし、これらに関する情報をお持ちの場合は、以下の Webフォーム、または電子メールで、JPCERT/CCまでご連絡ください。

Web フォーム: https://form.jpcert.or.jp/電子メール : info@jpcert.or.jp

※インシデントの報告についてはこちらをご参照ください

https://www.jpcert.or.jp/form/

VI.修正プログラム情報

最近公開された重要な修正プログラムは以下をご参照ください。

[Microsoft]

2017 年 12 月のセキュリティ更新プログラム

Microsoft Update / Windows Update

Microsoft Update Catalog

[Adobe]

Security updates available for Adobe Flash Player

Security Updates Available for Adobe Acrobat and Reader

[Oracle Java]

Oracle Critical Patch Update Advisory - October 2017

VII.参考情報

[JPCERT/CC]

インシデント報告対応四半期レポート

STOP!! パスワード使い回し!!~そのパスワードを知っているのは、本当にあなただけですか?~

高度サイバー攻撃(APT)への備えと対応ガイド~企業や組織に薦める一連のプロセスについて

高度サイバー攻撃への対処におけるログの活用と分析方法

一般社団法人JPCERTコーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602