各位

<< 長期休暇に備えて 2016/04 >>

I.サイバー攻撃に備えて

I-1.ランサムウエアに対する注意

I-2.SQL インジェクション攻撃に対する注意

II.休暇前の対応

[社員、職員向け]

III.休暇後の対応

[社員、職員向け]

IV.JPCERT/CCへ報告のお願い

Web フォーム: https://form.jpcert.or.jp/

電子メール : info@jpcert.or.jp

※インシデントの報告についてはこちらをご参照ください

https://www.jpcert.or.jp/form/

V.修正プログラム情報

最近公開された重要な修正プログラムは以下です。

VI.参考情報

JPCERT/CC

2016-04-20

ゴールデンウィークの長期休暇期間におけるコンピュータセキュリティインシデント発生の予防および緊急時の対応に関して、要点をまとめましたので、以下を参考に対策をご検討ください。

長期休暇期間中は、インシデント発生に気がつきにくく、発見が遅れる可能性があります。休暇期間中にインシデントが発覚した場合に備えて、対応体制や関係者への連絡方法などを事前に調整し、休暇明けには、不審なアクセスや侵入の痕跡がないか、サーバのログを確認することをおすすめします。

また、インシデントの発生を未然に防止するためにも休暇期間に入る前に、自サーバのセキュリティ対策が十分か、今一度確認することもあわせてご検討ください。

I.サイバー攻撃に備えて

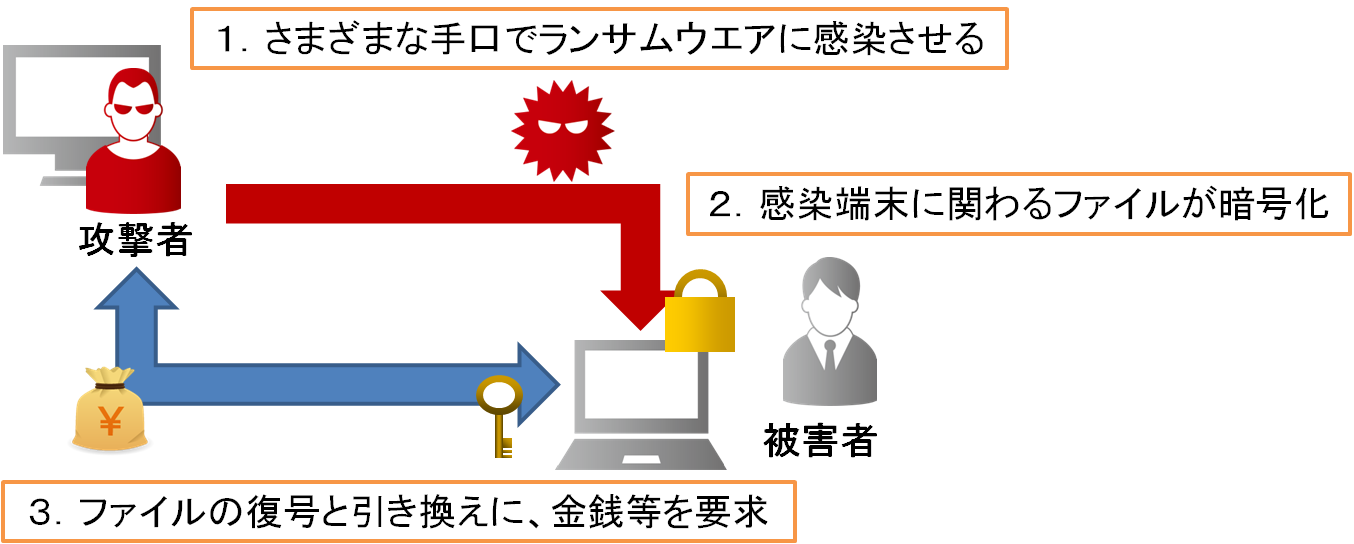

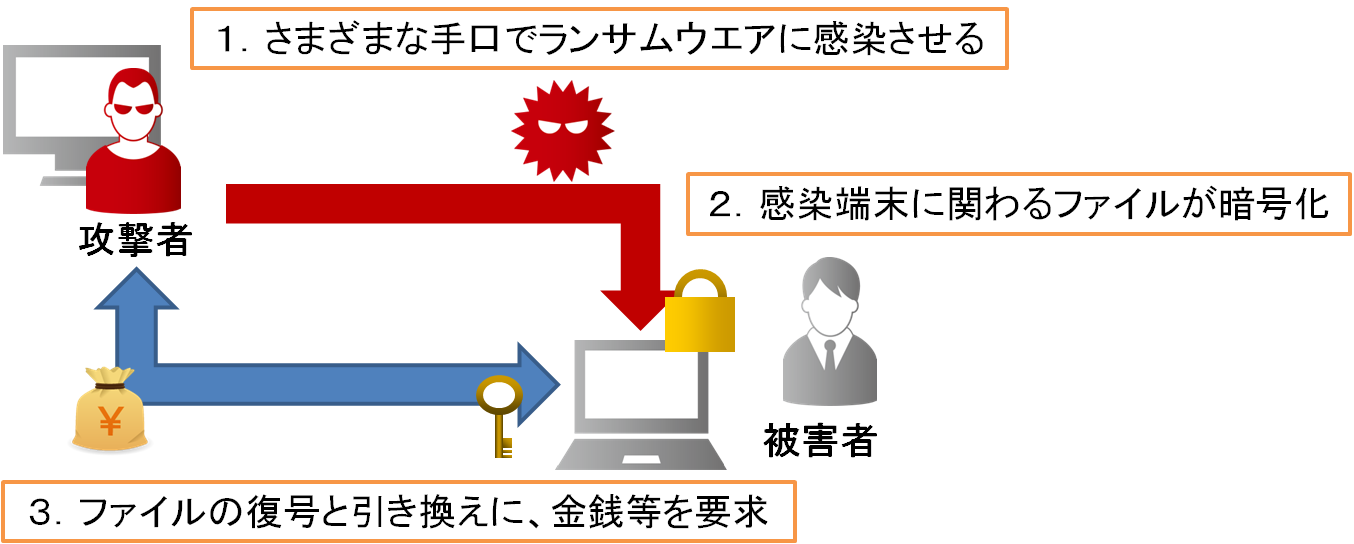

I-1.ランサムウエアに対する注意

[1] 概要

最近、ランサムウエアと呼ばれるマルウエアの感染被害が広まっています。ランサムウエアに感染した場合、感染端末からアクセス可能なファイルが暗号化され、それらのファイルの復号と引き換えに攻撃者から金銭などが要求されます。

攻撃者は、文書ファイルなどに偽装したランサムウエアを添付したメールを送りつけたり、ソフトウエアの脆弱性を悪用してランサムウエアに感染させたりなど、さまざまな手口を用います。なお、ファイルの復号と引き換えに金銭などを支払っても、ファイルが復号される保証はありません。

このような被害を受けないよう、以下の対策について確認してください。

このような被害を受けないよう、以下の対策について確認してください。

[JPCERT/CC]

注意喚起「ランサムウエア感染に関する注意喚起」

[独立行政法人情報処理推進機構 (IPA)]

2016年1月の呼びかけ

プレス発表 【注意喚起】ランサムウェア感染を狙った攻撃に注意

[2] 対策

ランサムウエアへの感染防止と感染により暗号化されたファイルの復元のため、管理者や使用者は、以下の対策をご検討ください。

| 1. | 修正プログラムの適用 |

| 脆弱性を使用し、ランサムウエアに感染させる攻撃が確認されています。OS 及びインストールされたソフトウエアを最新の状態にアップデートし、感染を防ぐことを推奨します | |

| 2. | バックアップの取得 |

| ランサムウエアに感染しファイルが暗号化された場合、ファイルを復号することが難しいため、バックアップを定期的に実行することを推奨します。また、バックアップから正常に復元できることも確認してください | |

| 3. | バックアップファイルの保護 |

| ランサムウエアに感染した場合、感染端末からアクセスできるファイル全てが暗号化される可能性があります。そのためバックアップデータは、物理・ネットワーク共に切り離されたストレージなどに保管しておくことをおすすめします。また、バックアップデータを保管してあるストレージは、復元時のみ社内環境に接続することを推奨します |

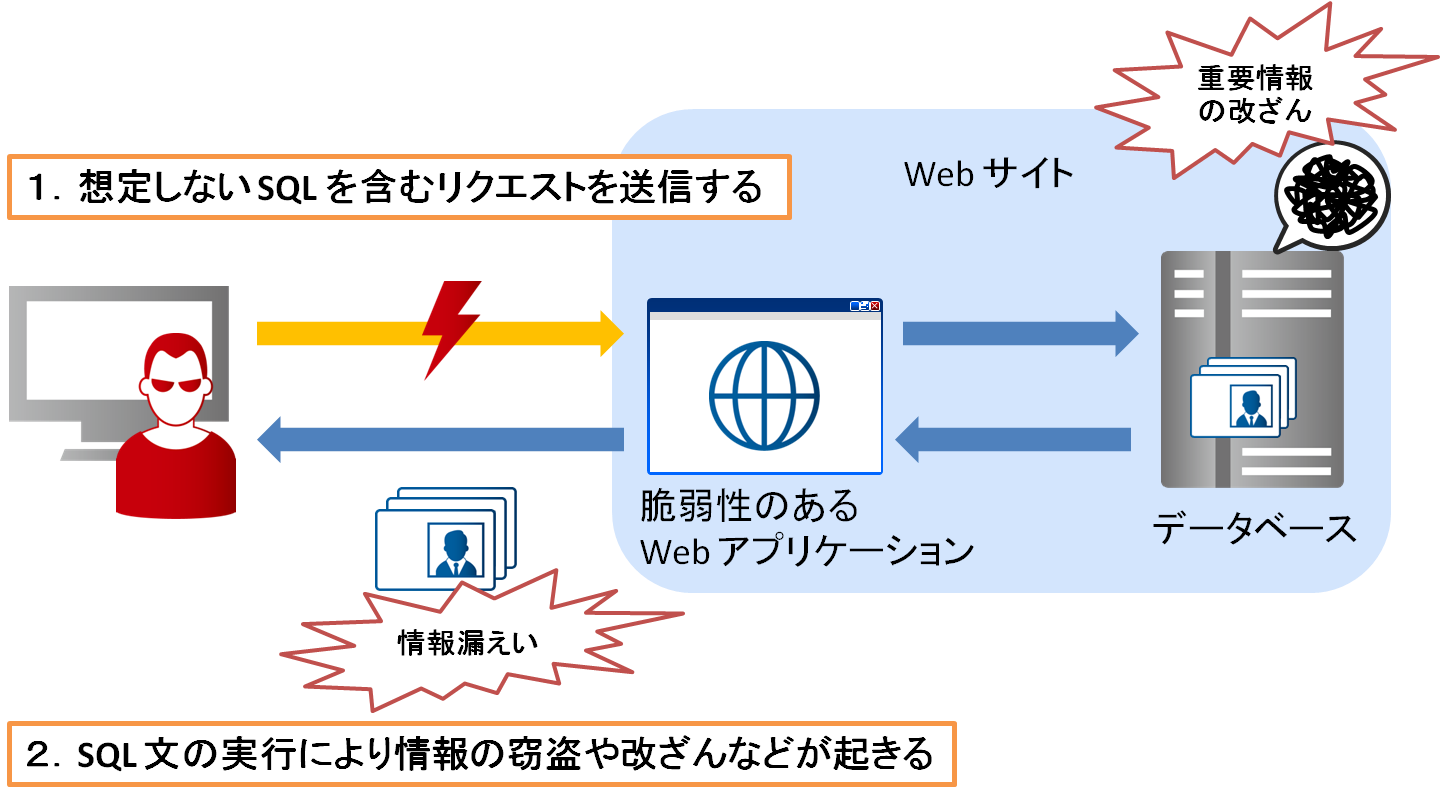

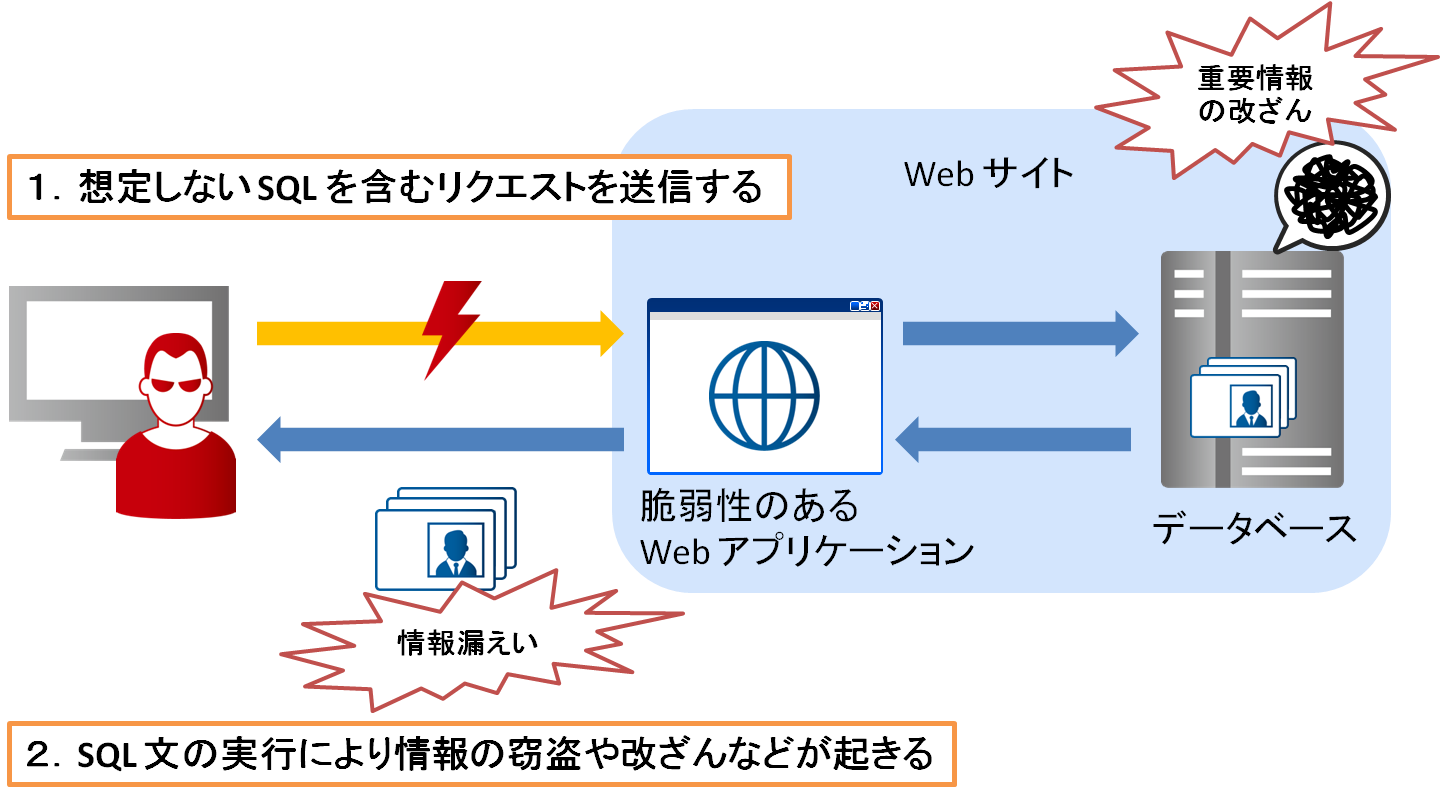

I-2.SQL インジェクション攻撃に対する注意

[1] 概要

JPCERT/CCでは、日本国内の Web サイトにおける SQL インジェクションの脆弱性に関して、複数の報告を受けています。SQL インジェクションの脆弱性が存在する Web サイトでは、外部からの入力情報に対して適切に処理が実行されないことで、意図しない SQL 文が実行される場合があります。SQL インジェクションの攻撃を受けた場合、データベース情報の窃取や改ざん、Web サイトの改ざんが行われる可能性があります。

Web サイトの管理者は、攻撃を受けた場合に備え、緊急時における連絡体制や、Web アプリケーションにおける脆弱性の対策が適切に実施されているかを確認してください。

[2] 対策

Web サイト管理者は、緊急時の連絡体制を確認すると共に、以下の対策をご検討ください。

| 1. | データベースのユーザ権限を最小限に設定する |

| ユーザ権限を最小限にすることで、SQL インジェクション攻撃を受けた場合でも、被害が抑えられる可能性があります | |

| 2. | Web アプリケーションを最新の状態に保つ |

| 使用している Web アプリケーションや Web サーバを、脆弱性の対策が施された最新のバージョンにアップデートしてください | |

| 3. | 製品のサポート期限を確認する |

| 製品の開発が既に終了している場合や、サポート期限が終了している場合があります。別の対策済みの製品に置き換えることも併せて検討してください |

Webアプリケーションの脆弱性を悪用した攻撃に備えるため、Web Application Firewall (WAF) の導入もおすすめします。上記対策に加え、Web サイト管理者は、自身が管理する Web サイトに対する脆弱性の有無を確認することも重要です。もし、脆弱性が検出された場合は、Web アプリケーションの開発者に脆弱性の修正を依頼してください。その際には、以下の情報をご参照ください。

[独立行政法人 情報処理推進機構(IPA)]

「安全なウェブサイトの作り方 改訂第7版」

ウェブサイトの攻撃兆候検出ツール iLogScanner

Web Application Firewall 読本

[JVN]

JVNTA#99929369 国内のウェブサイトに SQL インジェクションの脆弱性

II.休暇前の対応

長期休暇に入る前に、以下の対応を行ってください。

[システム管理者向け]| (1) | インシデント発生時の連絡網が整備・周知されていることを確認する |

| (2) | 休暇中に不要な機器の電源を切り、休暇中も起動する必要がある場合、設定を見直し不要なサービスがないか、起動中のサービスに不要な権限が付加されていないかを確認する |

| (3) | 重要なデータのバックアップを行う |

| (4) | サーバの OS やソフトウエアなどに最新の修正プログラムが適用されていることを確認する。Web サーバ上で動作する Web アプリケーションの更新も忘れずに行う |

| (5) | 社員、職員が業務で使用している PC やスマートフォンの OS やソフトウエアの修正プログラムの適用漏れがないか、社員、職員向けに再度周知する |

[社員、職員向け]

| (1) | インシデント発生時の連絡先を確認する |

| (2) |

業務で使用している PC やスマートフォンの OS やソフトウエアなどに、最新の修正プログラムが適用されていることを確認する - Adobe Acrobat/Reader - Adobe Flash Player - Microsoft Office - Microsoft Windows - Oracle Java これら以外の OS やソフトウエアも必要に応じて修正プログラムを適用してください |

| (3) | パスワードに、容易に推測できる文字列 (名前、生年月日、電話番号、アカウントと同一のものなど) や安易な文字列 (12345, abcde, qwert,passwordなど) を設定している場合は、変更する |

| (4) | 業務遂行の為 PC やデータを持ち出す際には、自組織のポリシーに従い、取り扱いや情報漏えいに細心の注意を払う |

| (5) | 社員、職員が業務で使用している PC やスマートフォンの OS やソフトウエアの修正プログラムの適用漏れがないか、社員、職員向けに再度周知する |

III.休暇後の対応

休暇明けは、以下の対応を行ってください。

[システム管理者向け]| (1) | 導入している機器やソフトウエアについて、休暇中に修正プログラムが公開されていないか確認し、公開されていた場合は、それを適用し、その情報を社員、職員に向けて周知する |

| (2) | 社員、職員に対して、休暇中に持ち出していた PC などを組織内のネットワークに接続する前に、ウイルスチェックするよう周知する(確認用のネットワークを別途用意するなど) |

| (3) | 休暇期間中にサーバへの不審なアクセスがないか確認する (サーバへのログイン認証エラーの多発や利用者がいない深夜時間帯などのログイン、サーバやアプリケーションなどの脆弱性を狙う攻撃など) |

| (4) | Web サーバで公開しているコンテンツが改ざんされていないか確認する (コンテンツが別のものに書き変わっていないか、マルウエア設置サイトに誘導する不審なコードが埋め込まれていないかなど) |

[社員、職員向け]

| (1) | 休暇中に修正プログラムが公開されていた場合は、システム管理者の指示に従い、修正プログラムを適用する |

| (2) | 出社後すぐに、ウイルス対策ソフトの定義ファイルを最新の状態に更新する |

| (3) | 休暇中に持ち出していた PC や USB メモリなどは、事前にウイルスチェックを行った上で使用する |

| (4) | 休暇中に受信したメールの中には標的型攻撃メールが含まれている可能性もあるため、安易に添付ファイルを開いたり、メールに記載されているリンク先にアクセスしたりしないように注意する |

IV.JPCERT/CCへ報告のお願い

JPCERT/CCでは、改ざんされた Web サイトや不正なプログラムの配布サイトなどに対して、関係機関を通じて調整活動を行っています。もし、これらに関する情報をお持ちの場合は、以下の Web フォーム、または電子メールで、JPCERT/CCまでご連絡ください。

Web フォーム: https://form.jpcert.or.jp/

電子メール : info@jpcert.or.jp

※インシデントの報告についてはこちらをご参照ください

https://www.jpcert.or.jp/form/

V.修正プログラム情報

最近公開された重要な修正プログラムは以下です。

[Microsoft]

2016 年 4月のマイクロソフト セキュリティ情報の概要

Microsoft Update

Windows Update

[Adobe]

Security updates available for Adobe Flash Player

Adobe Flash Player ダウンロードセンター

[Oracle Java]

Oracle Critical Patch Update Advisory - April 2016

無料Javaのダウンロード (JRE 8、日本語)

VI.参考情報

[JPCERT/CC]

インシデント報告対応四半期レポート

高度サイバー攻撃(APT)への備えと対応ガイド~企業や組織に薦める一連のプロセスについて

高度サイバー攻撃への対処におけるログの活用と分析方法

一般社団法人JPCERTコーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602