2014年8月13日

独立行政法人情報処理推進機構

一般社団法人JPCERTコーディネーションセンター

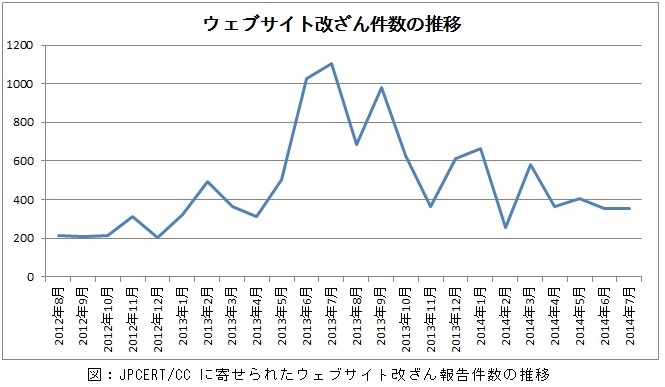

~昨秋以降ウェブサイト改ざんの報告は月平均400件前後で横ばい。脆弱性未解消のウェブサイトが少なからず残存している可能性が~

IPA(独立行政法人情報処理推進機構、理事長:藤江 一正)およびJPCERT/CC(一般社団法人JPCERTコーディネーションセンター、代表理事:歌代 和正)は、ウェブサイト改ざんのインシデント報告が後を絶たないことを受け、ウェブサイト運営者および管理者に対し、改めて点検と備えを呼びかけます。

1.概要

JPCERT/CCが2014年1月~6月の期間に報告を受けたウェブサイト改ざん件数は、2,624件 *1 でした。前期(2013年7月~12月)の総件数は4,378件 *2 であり、件数そのものは減ってきているものの、依然として月平均400件程度の改ざんの報告が続いています。7月も388件の改ざんがあり、この件数は実際改ざんされてしまっているウェブサイトの氷山の一角と考えられます。

ウェブサイトはインターネットを介して広く世界中とつながることができ、組織運営において不可欠なビジネスツールです。しかし改ざんされてしまうと、事業の遅滞あるいは停止、顧客情報の漏えい等、事業への直接的な影響だけでなく、閲覧者へのウイルス感染源となり、事業者が加害者にもなりかねません。

昨年は6月時点でウェブサイト改ざんの報告件数が過去最多に達し、その後9月にかけて高い水準にありました。これを踏まえ、IPAでは去る6月にウェブサイト改ざんに関する注意喚起*4 を行いましたが、今年も9月を控え、同じ時期の改ざん増加を懸念して、改めて注意喚起を行います。ウェブサイト運営者および管理者はこれに備えて自組織のウェブサイトの点検および対策、緊急時の体制整備等を行ってください。

2.ウェブサイト改ざんの手口

ウェブサイト改ざんの代表的な手口には、次のようなものがあります。

① サーバソフトウェアに残存する脆弱性を狙ったウェブサイト改ざん

古いバージョンやサポートが終了したバージョンのサーバソフトウェアに存在する脆弱性を悪用し、悪意あるウェブサイトへ誘導するよう、不正なファイルをウェブサイトに設置したり、悪意あるプログラムを実行させるための改ざんを行ったりします。*5

② ウェブサイトの管理端末への侵入によるウェブサイト改ざん

ウェブサイトを管理する端末のOSやアプリケーションの脆弱性を解消していない場合、それを狙ったウイルスが侵入すると、その管理端末から認証情報が窃取されてしまいます。そうすると管理者権限が悪用されウェブサイトが改ざんされます。

ウェブサイトを構築するウェブアプリケーションにSQLインジェクションの脆弱性が存在する場合、ウェブアプリケーションの入力フォームに悪意ある動作をさせるための値を意図的に入力することで、データベースシステムを不正に操作し、ウェブサイトを改ざんします。

3.対策方法

前述の攻撃にはそれぞれ次のような対策があります。

① サーバソフトウェアの脆弱性を狙った攻撃への対策

最新バージョンへのアップデートおよび、サポートが継続している製品への移行。

② ウェブサイトの管理端末への侵入によるウェブサイト改ざんへの対策

管理端末用のOSやアプリケーションを最新の状態に管理すると共にネットワーク構成を見直してウェブサイトを更新できる端末を限定する。

③ SQLインジェクション攻撃への対策

SQLを用いてデータベースを制御するウェブアプリケーションは、入力フォームへの悪意のある入力値を無効化するようにプログラミングする。*8

4.ウェブサイト改ざん等の発見、被害に関する連絡先

ウェブサイトの改ざん等を発見した方、被害に遭われた方、被害の対応依頼を希望される方は、以下の問い合わせ先までご連絡ください。

| JPCERT/CCインシデント*9報告(発見報告・被害報告・被害対応依頼) | |

|---|---|

| info@jpcert.or.jp | |

| FAX | 03-3518-2177 |

| Webフォーム | https://www.jpcert.or.jp/form/#web_form |

※インシデント報告、対応依頼の詳細は https://www.jpcert.or.jp/form/をご覧ください。

ウェブサイトに関する相談は以下へご連絡ください。

| IPA情報セキュリティ安心相談窓口 | |

|---|---|

| 電話 |

03-5978-7509 (相談員による対応は、平日の10:00~12:00および13:30~17:00) |

|

anshin@ipa.go.jp (このメールアドレスに特定電子メールを送信しないでください。) |

|

| FAX | 03-5978-7518 |

| 郵送 |

〒113-6591 東京都文京区本駒込2-28-8 文京グリーンコート センターオフィス16階 IPAセキュリティセンター「情報セキュリティ安心相談窓口」宛 |

|

■ 本件に関するお問い合わせ先 IPA 技術本部 セキュリティセンター 土屋/金野 Tel: 03-5978-7527 Fax: 03-5978-7518 E-mail: vuln-inq@ipa.go.jp JPCERT/CC 早期警戒グループ 満永/重森 Tel: 03-3518-4600 Fax: 03-3518-4602 E-mail: ww-info@jpcert.or.jp |

■ 報道関係からのお問い合わせ先 IPA 戦略企画部広報グループ 横山/白石 Tel: 03-5978-7503 Fax: 03-5978-7510 E-mail: pr-inq@ipa.go.jp JPCERT/CC 事業推進基盤グループ 広報 江田 Tel: 03-3518-4600 Fax: 03-3518-4602 E-mail: pr@jpcert.or.jp |

| *1 |

JPCERT/CCインシデント報告対応レポート 2014年 1月 1日~2014年 3月31日:https://www.jpcert.or.jp/pr/2014/IR_Report20140415.pdf 2014年 4月 1日~2014年 6月30日:https://www.jpcert.or.jp/pr/2014/IR_Report20140710.pdf |

| *2 |

JPCERT/CCインシデント報告対応レポート 2013年 7月1日~2013年 9月30日:https://www.jpcert.or.jp/pr/2013/IR_Report20131010.pdf 2013年10月1日~2013年12月31日:https://www.jpcert.or.jp/pr/2014/IR_Report20140116.pdf |

| *3 | サーバソフトウェアが最新版に更新されにくい現状および対策:https://www.ipa.go.jp/security/technicalwatch/20140425.html |

| *4 | 管理できていないウェブサイトは閉鎖の検討を:http://www.ipa.go.jp/security/ciadr/vul/20140619-oldcms.html |

| *5 |

旧バージョンの Movable Type の利用に関する注意喚起:https://www.jpcert.or.jp/at/2014/at140024.html Apache Struts2 の脆弱性対策について:http://www.ipa.go.jp/security/ciadr/vul/20140417-struts.html |

| *6 | SQL(Structured Query Language):データベースにおいてデータの操作や定義を行う言語のこと。 |

| *7 | SQL文の組み立て方法に問題がある場合、攻撃によってデータベースの不正利用をまねく可能性があり、このような問題を「SQLインジェクションの脆弱性」と呼ぶ。 |

| *8 | 安全なウェブサイトの作り方:http://www.ipa.go.jp/security/vuln/websecurity.html |

| *9 |

インシデント インシデントとは、「情報システムの運用におけるセキュリティ上の問題として捉えられる事象」のことで、例として、Web改ざん、フィッシングサイト、情報流出、不正侵入、マルウエア感染、DoS(DDoS)などがある。 |