JPCERT-AT-2020-0020

JPCERT/CC

2020-05-07

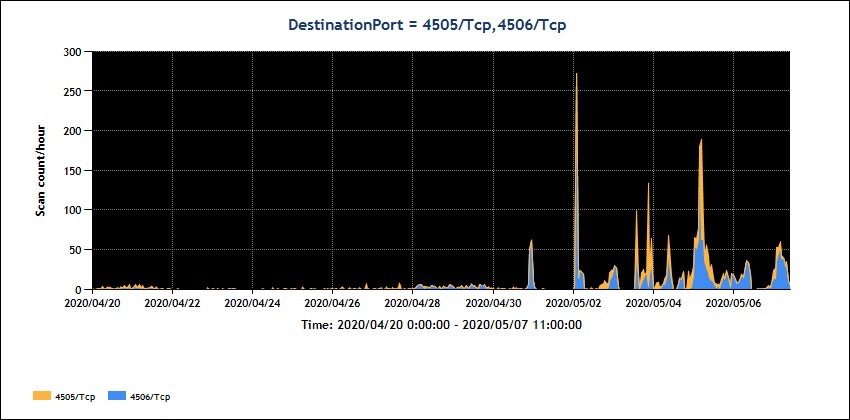

JPCERT/CC の定点観測システム TSUBAME では、マスターサーバが使用するポート (4505/TCP宛や、4506/TCP宛) へのスキャンを確認しています。

[図 1:Port4505/TCP,4506/TCP宛の観測パケット数の推移]

影響を受けるバージョンを使用するユーザは、アップデートを行うなど、適切な対策を行うようにしてください。

- Salt versions 2019.2.3 およびそれ以前

- Salt versions 3000.1 およびそれ以前

なお、既にサポートが終了している SaltStack Salt 2015.8 系、2016.3 系、2016.11 系、2017.7 系、2018.3 系のバージョンも本脆弱性の影響を受けるとのことです。

- Salt versions 2019.2.4

- Salt versions 3000.2

また、マスターサーバは、デフォルトの設定では、すべてのインターフェースにてサービスを待ち受けます。想定しないアクセスを避けるために、適切に設定して使用することをお勧めします。詳細は、SaltStack の情報をご確認ください。

SaltStack

Hardening Salt

https://docs.saltstack.com/en/latest/topics/hardening.html#general-hardening-tip

SaltStack

Critical Vulnerabilities Update: CVE-2020-11651 and CVE-2020-11652

https://community.saltstack.com/blog/critical-vulnerabilities-update-cve-2020-11651-and-cve-2020-11652/

SaltStack

Hardening Salt

https://docs.saltstack.com/en/latest/topics/hardening.html#general-hardening-tip

US-CERT

SaltStack Patches Critical Vulnerabilities in Salt

https://www.us-cert.gov/ncas/current-activity/2020/05/01/saltstack-patches-critical-vulnerabilities-salt

F-secure

SaltStack authorization bypass

https://labs.f-secure.com/advisories/saltstack-authorization-bypass

今回の件につきまして提供いただける情報がございましたら、JPCERT/CC までご連絡ください。

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

早期警戒グループ

Email: ew-info@jpcert.or.jp

JPCERT/CC

2020-05-07

I. 概要

SaltStack が提供する構成管理ツール Salt には、脆弱性 (CVE-2020-11651,CVE-2020-11652) があります。脆弱性が悪用された場合、リモートからの攻撃によって、認証不要でマスターサーバ上のユーザトークンが窃取されたり、管理対象サーバ上で任意のコマンドを実行されたりするなどの可能性があります。なお、JPCERT/CC では、脆弱性 (CVE-2020-11651, CVE-2020-11652) を実証したとするコードや、悪用したとされる情報を確認しています。JPCERT/CC の定点観測システム TSUBAME では、マスターサーバが使用するポート (4505/TCP宛や、4506/TCP宛) へのスキャンを確認しています。

[図 1:Port4505/TCP,4506/TCP宛の観測パケット数の推移]

影響を受けるバージョンを使用するユーザは、アップデートを行うなど、適切な対策を行うようにしてください。

II. 対象

次のバージョンの SaltStack Salt が本脆弱性の影響を受けます。- Salt versions 2019.2.3 およびそれ以前

- Salt versions 3000.1 およびそれ以前

なお、既にサポートが終了している SaltStack Salt 2015.8 系、2016.3 系、2016.11 系、2017.7 系、2018.3 系のバージョンも本脆弱性の影響を受けるとのことです。

III. 対策

SaltStack から脆弱性を修正したバージョンの Salt が公開されています。十分なテストを実施の上、修正済みのバージョンを適用することをご検討ください。既にサポートが終了しているバージョンを使用している場合、サポート対象のバージョンへのアップデートが強く推奨されています。- Salt versions 2019.2.4

- Salt versions 3000.2

また、マスターサーバは、デフォルトの設定では、すべてのインターフェースにてサービスを待ち受けます。想定しないアクセスを避けるために、適切に設定して使用することをお勧めします。詳細は、SaltStack の情報をご確認ください。

SaltStack

Hardening Salt

https://docs.saltstack.com/en/latest/topics/hardening.html#general-hardening-tip

IV. 参考情報

SaltStack

Critical Vulnerabilities Update: CVE-2020-11651 and CVE-2020-11652

https://community.saltstack.com/blog/critical-vulnerabilities-update-cve-2020-11651-and-cve-2020-11652/

SaltStack

Hardening Salt

https://docs.saltstack.com/en/latest/topics/hardening.html#general-hardening-tip

US-CERT

SaltStack Patches Critical Vulnerabilities in Salt

https://www.us-cert.gov/ncas/current-activity/2020/05/01/saltstack-patches-critical-vulnerabilities-salt

F-secure

SaltStack authorization bypass

https://labs.f-secure.com/advisories/saltstack-authorization-bypass

今回の件につきまして提供いただける情報がございましたら、JPCERT/CC までご連絡ください。

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

早期警戒グループ

Email: ew-info@jpcert.or.jp