1 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウエアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。なお、本レポートでは、本四半期に観測された日本宛のパケットを中心に分析した結果について述べます。

宛先ポート番号別パケット観測数のトップ5を [表1]に示します。

| 宛先ポート番号 | 本四半期順位 | 前四半期順位 |

|---|---|---|

| 23/TCP (telnet) | 1 | 3 |

| 445/TCP (microsoft-ds) | 2 | 1 |

| 22/TCP (ssh) | 3 | 2 |

| 0/ICMP | 4 | 4 |

| 1433/TCP (ms-sql-s) | 5 | 5 |

なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルに則ったパケットが受信されているとは限りません。

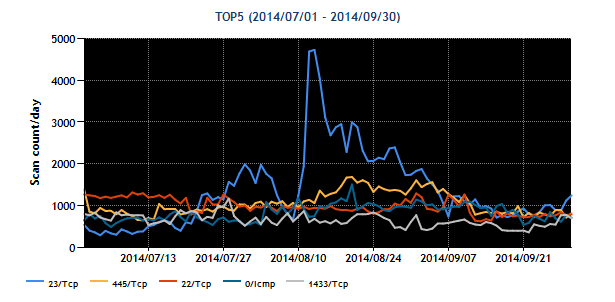

図1は、期間中のトップ5の宛先ポート番号ごとの日々のパケット観測数を示しています。

クリックすると拡大されます

送信元地域のトップ5を [表2]に示します。

| 送信元地域 | 本四半期順位 | 前四半期順位 |

|---|---|---|

| 中国 | 1 | 1 |

| 米国 | 2 | 2 |

| 台湾 | 3 | 4 |

| オランダ | 4 | 3 |

| 日本 | 5 | 5 |

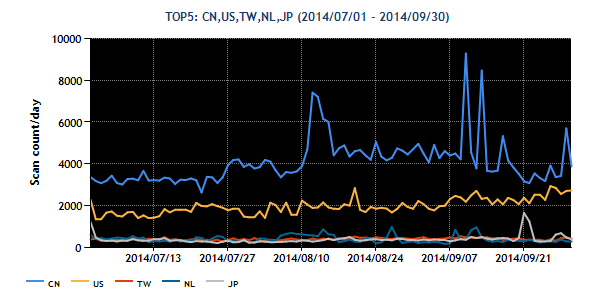

図2に期間中のトップ5のパケット送信元地域からの日々のパケット観測数を示します。

クリックすると拡大されます

23/TCP宛のパケット数が8月中旬に増加し、本四半期を通じた合計でも1位となりました。23/TCPの現象については、「2.1」で詳しく述べます。その他については、多少の増減はありますが、特筆すべき状況の変化は見られませんでした。

2 注目された現象

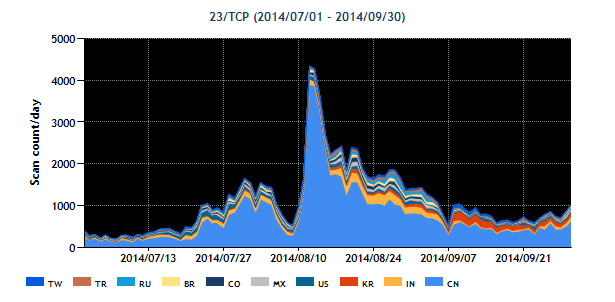

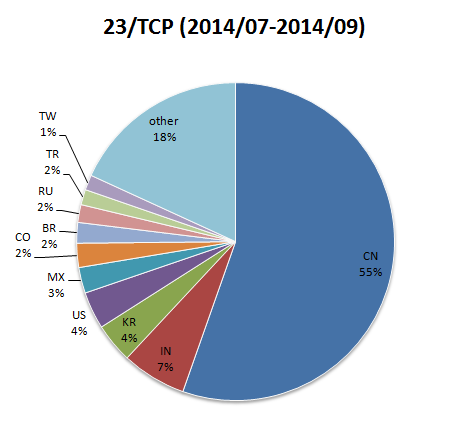

2.1 23/TCPポート宛へのパケットの増加図3が示すように、7月中旬から9月上旬にかけて23/TCP宛へのパケット数が増加しました。telnetを待ち受けるサーバを搭載したネットワーク機器を対象とする探索活動については、過去の定点観測レポート (*2,3,4) でも紹介したことがありましたが、再び活発になっています。

クリックすると拡大されます

図4が示すように本四半期に観測された23/TCP宛のパケットの送信元地域のトップは中国で、23/TCP宛の全パケット数のうち約5.5割を占めました。図1および図3が示すように半数以上を占める中国を送信元としたパケットの増加の傾向が、そのまま本四半期の23/TCPの傾向に表れています。また、2位のインドと3位の韓国についても若干の増加が見られました。

23/TCP宛パケットの送信元IPアドレスについて調査したところ、インターネット定点観測レポート(2014年 1~3月) (*3)で紹介したネットワークカメラ製品および、国外で使用されている特定のブロードバンドルータ製品 が多数稼働していました。

本四半期の増加は、ネットワークカメラ製品やブロードバンドルータなどにBotプログラムが設置され、それらの機器が複数のセンサーに対して頻繁にパケットを送ったことが原因と推測しています。

2.2 10000/TCPポート宛へのパケットの増加

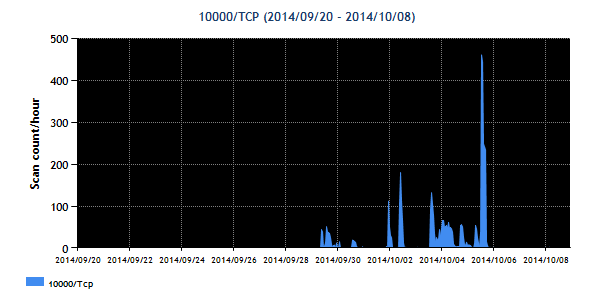

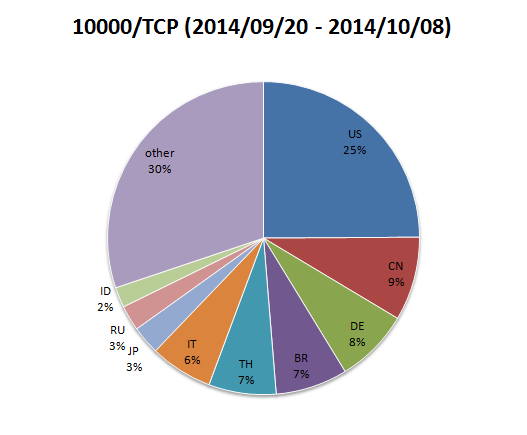

図5が示すように9月下旬から、10000/ TCP宛へのパケット数が増加しました。(*5)

クリックすると拡大されます

2014年9月20日から10月9日までに観測した10000/TCP宛のパケットの送信元地域別の内訳トップは米国ですが、米国以外は図6と図 7 が示すように日本を含む様々な地域に分散しています。

クリックすると拡大されます

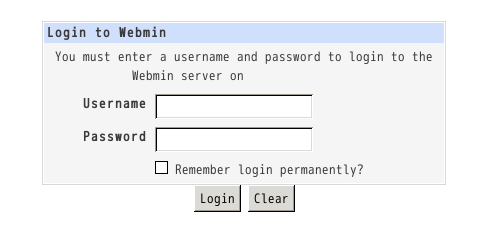

10000/TCPポートは、ウェブベースのシステム管理ツールである Webminの標準ポートとして利用されています。センサーに対して10000/TCP宛へのパケットを送信したIPアドレスについて調査したところ、Webminが多数稼働 (図8は調査結果の一例) していることを確認しました (センサーに対して10000/ TCP宛のパケットを送信した IPアドレスを調査した限りでは、国内のIPアドレスは、他の地域よりも高い割合でWebminが稼働していました)。

Webminで標準の shell として使われることが多いGNU bashに、深刻な脆弱性があったことが9月下旬に公表 (*6) されました。この脆弱性を悪用すると、Webminを稼働させているユーザの権限で、任意のコードを実行することができます (JPCERT/CCでは、Webmin 1.700 (RPM) と CVE-2014-6271 の影響を受けるバージョンの GNU bash を使用して検証し、任意のコードが実行できることを実際に確認しています) 。標準的なインストールをすると、Webminは管理者 (root) 権限で稼働しますので、この脆弱性を悪用されれば管理者権限で任意のコードを実行され得ることになります。

今回観測している10000/TCP宛のパケットは、GNU bash の脆弱性を悪用できるWebmin を探索するものと推測されます。

インターネットからアクセス可能なサーバでWebmin がインストールされているかどうかを調査し、インストールされていた場合には、「TCP 10000番ポートへのスキャンの増加に関する注意喚起」(*7)を参考に適切なセキュリティ対策 (パッチやアップデート、アクセス制御、セキュリティ設定の再確認など) を実施して、攻撃の踏み台に使用されないよう努めてください。

また、GNU bash の脆弱性については、cPanel やParallels Plesk Panelなどシステム管理ツールもの影響を受ける(*8,9)とのことですので、Webminに準じた対策を検討してください。cPanel やParallels Plesk Panelが使用する標準ポート (2082/TCP, 2083/TCP, 8443/TCP) 宛のパケット数は、以前から若干量が観測されてきたものの、9月下旬の前後における変化はありません。

3 参考文書

(1) Service Name and Transport Protocol Port Number Registryhttp://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml

(2) JPCERT/CC インターネット定点観測レポート(2012年 1~3月)

https://www.jpcert.or.jp/tsubame/report/report201201-03.html

(3) JPCERT/CC インターネット定点観測レポート(2012年 4~6月)

https://www.jpcert.or.jp/tsubame/report/report201204-06.html

(4) JPCERT/CC インターネット定点観測レポート(2014年 1~3月)

https://www.jpcert.or.jp/tsubame/report/report201401-03.html

(5) @police Bashの脆弱性を標的としたアクセスの観測について(第2報)

https://www.npa.go.jp/cyberpolice/topics?seq=14737

(6) GNU bash の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140037.html

(7) TCP 10000番ポートへのスキャンの増加に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140038.html

(8) cPanel Security Team: Bash CVE-2014-6217 and CVE-2014-7169

http://cpanel.net/cpanel-security-team-bash-cve-2014-6217-and-cve-2014-7169/

(9) [Hub] 「Shellshock」脆弱性

http://kb.sp.parallels.com/jp/123006

JPCERTコーディネーションセンター(JPCERT/CC)

https://www.jpcert.or.jp/tsubame/report/index.html