1 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類しています。これを脆弱性情報、マルウエアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。なお、本レポートでは、2014年1月1日から3月31日の期間(以下、本四半期と記す)に観測された日本宛のパケットを中心に分析した結果について述べます。

本四半期に観測した宛先ポート番号別パケット観測数のトップ5を[表1]に示します。

| 2013年10~12月 | 2014年 1~ 3月 | ||

|---|---|---|---|

| 1 | 445/TCP (microsoft-ds) | 1 | 445/TCP (microsoft-ds) |

| 2 | 0/ICMP | 2 | 23/TCP (telnet) |

| 3 | 1433/TCP (ms-sql-s) | 3 | 22/TCP (ssh) |

| 4 | 22/TCP (ssh) | 4 | 0/ICMP |

| 5 | 3389/TCP (ms-wbt-server) | 5 | 1433/TCP (ms-sql-s) |

なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービス・プロトコルに則ったパケットが受信されているとは限りません。

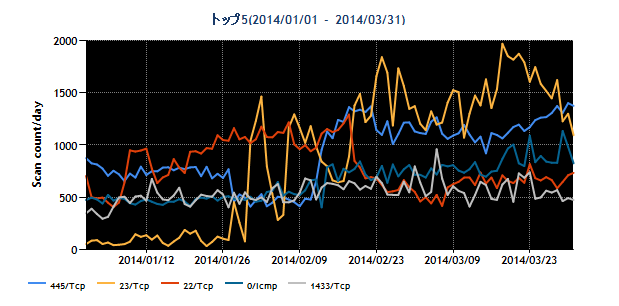

図1は、期間中のトップ5の宛先ポート番号ごとのパケット観測数の時間的な変化を示しています。

クリックすると拡大されます

本四半期に観測した送信元地域のトップ5を[表2]に示します。

| 2013年10~12月 | 2014年 1~ 3月 | ||

|---|---|---|---|

| 1 | 中国 | 1 | 中国 |

| 2 | 米国 | 2 | 米国 |

| 3 | オランダ | 3 | 日本 |

| 4 | 日本 | 4 | オランダ |

| 5 | ロシア | 5 | 韓国 |

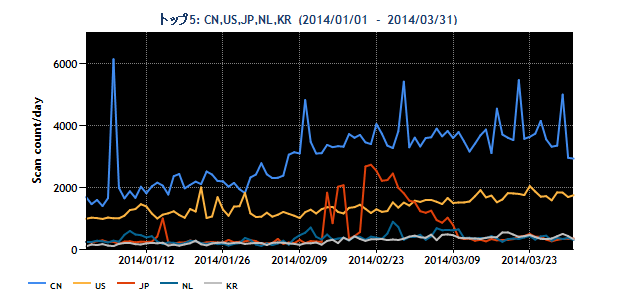

図2に期間中のパケット送信元地域トップ5の変化を示します。

クリックすると拡大されます

1月下旬以降において445/TCP、23/TCP宛のパケット数が増加しました。本四半期パケット観測数が2位となった23/TCPの現象については、「2.2」で詳しく述べます。2月中旬に、送信元地域を日本とするパケット数の増加が見られます。これは、特定のセンサーが13832/TCP、43962/TCP、12591/TCP宛のパケットを多数受信した影響です。JPCERT /CCでは、これらのポートを使用する製品や脆弱性などの情報を調査しましたが、該当する情報が無く、また、特定のセンサー以外では顕著な変化が見られなかったことから、広域的な脅威を示すデータではないと判断しています。その他については、多少の増減はありますが、特筆すべき状況の変化は見られませんでした。

2 注目された現象

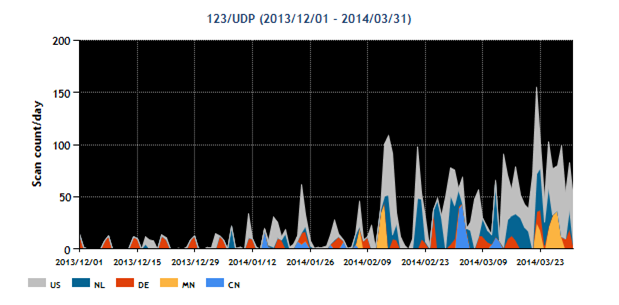

2.1 123/UDPポート宛へのパケットの増加前号の定点観測レポート (*2) で報告した123/UDP (NTP) 宛のパケットの増加が本四半期も続いています。特に米国およびオランダを送信元とするパケット数の増加が目立ちました。

クリックすると拡大されます

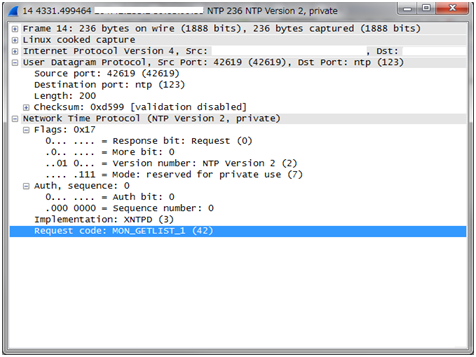

CloudFlare社の情報 (*3,4) によると、2014年2月にヨーロッパにおいてNTPサーバが使用されたDDoS 攻撃(約400Gbpsに達する)が発生しています。また、国内に設置した観測用センサーにおいても、NTPサーバの状態を問い合わせる機能 (monlist) を使う探索と思われるパケットを定期的に受信しています (図4は、国内のセンサーで受け取ったパケットの一つです)。

クリックすると拡大されます

今後も、NTPサーバを探索する活動や、NTPサーバを使用したDDoS攻撃が行われる可能性がありますので、管理下のサーバやネットワーク機器などでNTPサーバの稼働状況を確認し、攻撃に使用されないよう適切なセキュリティ対策 (パッチやアップデート、アクセス制御、セキュリティ設定の再確認など) (*5,6,7) を実施してください。

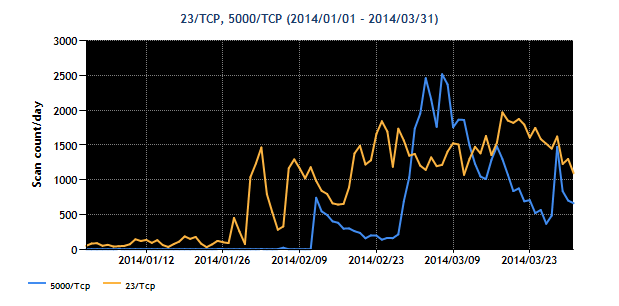

2.2 23/TCP、5000/TCP 宛へのパケットの増加

本四半期は、1月下旬から、23/TCP宛へのパケット数が増加しました。telnetを待ち受けるサーバを搭載したネットワーク機器を対象とする探索活動が再び発生しています (過去の定点観測レポート (*8,9) でもtelnetサーバの探索活動を紹介しました)。

本四半期の特徴は、23/TCP宛のパケット数の増加と時期を同じくして2月上旬から5000/TCP宛のパケット数が増加し、本四半期の宛先ポート番号別パケット観測数の6位となっています。これは、マルウエアに感染したネットワーク機器が、宛先をポートを23/TCPだけでなく脆弱性が存在するNAS (*10) が使用する5000/TCPも探索していたものと推測されます。

クリックすると拡大されます

本四半期に観測した23/TCP、5000/TCP 宛のパケットの送信元地域のトップは共に中国で、パケット数の全体のうち23/TCP宛のパケットでは約6割、5000/TCP 宛のパケットでは、約3割を中国が占めました。JPCERT/CCでは、23/TCP、5000/TCP宛へのパケットを送信するIPアドレスについて調査したところ、その多くで外国製の特定のネットワークカメラ製品が稼働していました。国内のIPアドレスからの探索活動を観測しており、当該製品が設置されていたことを確認しました。

インターネット上に設置されたネットワークカメラやNASなどのネットワーク機器も探索の対象(*11,12,13)となっていますので、これらの機器においても適切なセキュリティ対策 (パッチやアップデート、アクセス制御、セキュリティ設定の再確認など) を実施してください。

3 参考文書:

(1) Service Name and Transport Protocol Port Number Registryhttp://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml

(2) JPCERT/CC インターネット定点観測レポート (2013年10~12月)

https://www.jpcert.or.jp/tsubame/report/report201301-03.html

(3) Technical Details Behind a 400Gbps NTP Amplification DDoS Attack

http://blog.cloudflare.com/technical-details-behind-a-400gbps-ntp-amplification-ddos-attack

(4) Understanding and mitigating NTP-based DDoS attacks

http://blog.cloudflare.com/understanding-and-mitigating-ntp-based-ddos-attacks

(5) Japan Vulnerability Notes JVNVU#96176042

NTP が DDoS 攻撃の踏み台として使用される問題

https://jvn.jp/cert/JVNVU96176042/index.html

(6) Vulnerability Note VU#348126

NTP can be abused to amplify denial-of-service attack traffic

http://www.kb.cert.org/vuls/id/348126

(7) ntpd の monlist 機能を使った DDoS 攻撃に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140001.html

(8) JPCERT/CCインターネット定点観測レポート(2012年 1~3月)

https://www.jpcert.or.jp/tsubame/report/report201201-03.html

(9) JPCERT/CCインターネット定点観測レポート(2012年 4~6月)

https://www.jpcert.or.jp/tsubame/report/report201204-06.html

(10) Japan Vulnerability Notes JVNVU#95919136

Synology DiskStation Manager にアクセス制御不備の脆弱性

https://jvn.jp/vu/JVNVU95919136/

(11) 脆弱性が存在するNAS の探索と考えられる宛先ポート

5000/TCP に対するアクセスの急増について

http://www.npa.go.jp/cyberpolice/detect/pdf/20140305.pdf

(12) More Device Malware: This is why your DVR attacked my Synology DiskStation (and now with Bitcoin Miner!)

https://isc.sans.edu/forums/diary/More+Device+Malware+This+is+why+your+DVR+attacked+my+Synology+Disk+Station+and+now+with+Bitcoin+Miner/17879

(13) IoT ワームを利用した暗号通貨のマイニング

http://www.symantec.com/connect/blogs/iot

JPCERTコーディネーションセンター(JPCERT/CC)

https://www.jpcert.or.jp/tsubame/report/index.html