1 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウエアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。なお、本レポートでは、本四半期に観測された日本宛のパケットを中心に分析した結果について述べます。

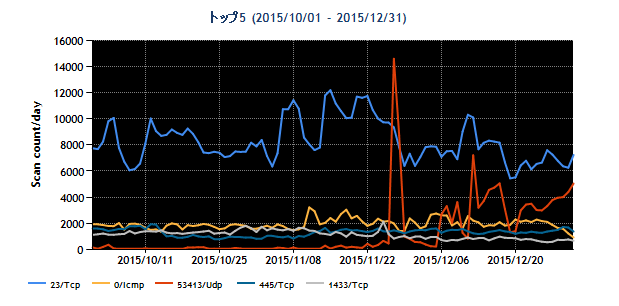

宛先ポート番号別パケット観測数のトップ5を [表1]に示します。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 23/TCP (telnet) | 1 |

| 2 | 0/ICMP | 4 |

| 3 | 53413/UDP | トップ10圏外 |

| 4 | 445/TCP (microsoft-ds) | 3 |

| 5 | 1433/TCP (ms-sql-s) | 5 |

なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービス

プロトコルに則ったパケットが受信されているとは限りません。

図1は、期間中のトップ5の宛先ポート番号ごとのパケット観測数の推移を示しています。

クリックすると拡大されます

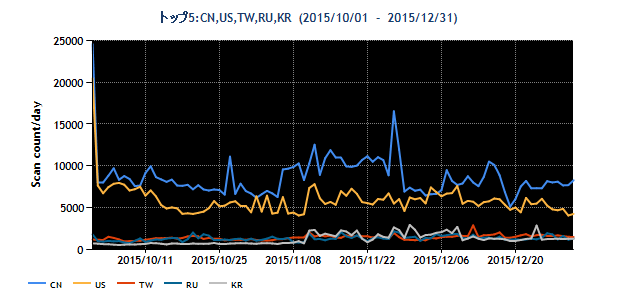

送信元地域のトップ5を [表2]に示します。

| 順位 | 送信元地域 | 前四半期の順位 |

|---|---|---|

| 1 | 中国 | 1 |

| 2 | 米国 | 2 |

| 3 | 台湾 | 4 |

| 4 | ロシア | 7 |

| 5 | 韓国 | 8 |

図2に期間中のトップ5のパケット送信元地域からのパケット観測数の推移を示します。

クリックすると拡大されます

本四半期は、前四半期に引き続き23/TCP 宛のパケット数が高い水準にあります。一方、11月27日~28日には突発的に主に中国を送信元とする53413/UDP宛へのパケットが増加し、その後再び12月上旬から増加し続けて、期間中のパケット総数でも前四半期の圏外から第2位になりました。観測したパケットを分析した結果、53413/UDPを標準ポートとして使用するNetis/Netcore社製のルータ製品を探索する目的のパケットと推測しています。この件については「2.2 IoT機器を送信元としたルータ探索活動」でも関連事象を紹介しています。その他については、多少の増減はありましたが、特筆すべき状況の変化は見られませんでした。

2 注目された現象

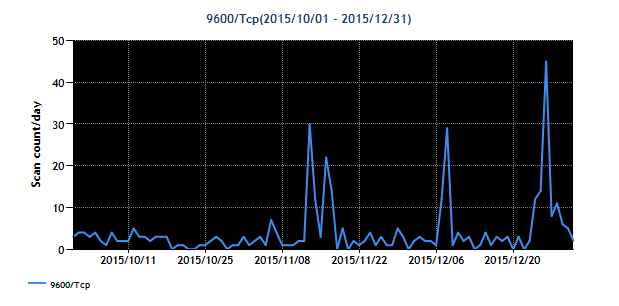

2.1 制御機器の探索を目的としたパケットとツールの存在11月中旬以降9600/TCP宛のパケット数の一時的な増加が数回発生しました。2015年10月以降の観測数の推移を図3に示します。

クリックすると拡大されます

当該ポート番号は、一般的に使用されるソフトウェアのサービスで使用されるポート番号ではありません。そのため、このポート番号がどのようなサーバソフトウエアで使用されるのか、機器で使用されるのかを調査するところから分析作業を始めました。

また、最初に著しいパケット数の増加がみられた11月13日と14日には特定のIPアドレスから送信されたパケットが多くを占めました。そのため、この送信元IPアドレスが過去どのようなポート番号に対する探索を行ったかを調査したところ、制御システムで使用されるポート番号に対する探索を行っていることが確認できました。制御機器などでこのポート番号が通信に使用されているかを調査したところ、国内制御機器ベンダのマニュアルなどから9600/TCPで使用されていることがわかりました。さらに、パケットの送信元IPアドレスに関する情報から、海外の制御システムで使用される機器のセキュリティ研究を目的としたとおもわれる団体が運営するWeb サイトに行き当たりました。そして、パケット数が増加した時期に当該Webサイトに掲載したと見られる、上述のベンダの製品に関するセキュリティ問題に関する記述と、その実証を目的としたとみられるコンセプトコードなどが公開されていました。

12月20日頃からは、パケット数だけではなく送信元IPアドレス数も増加しており、当該Webサイトの閲覧者等からの探索も含まれているのではないかと推測されます。これらの状況から、制御システム用の機器も、セキュリティ研究の対象となっており、脆弱性やツールが公開されれば、興味本位の攻撃に晒されうると言えます

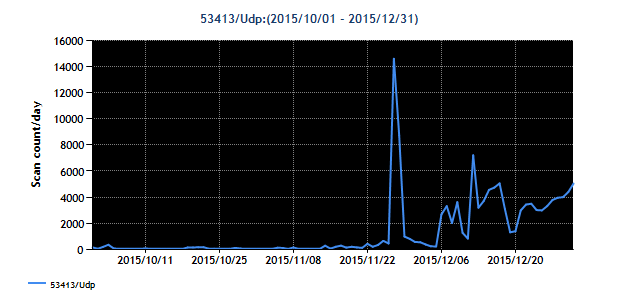

2.2 IoT機器を送信元としたルータ探索活動

第1章でも記載しましたが、11月27日~28日に主に中国を送信元とする 53413/UDP宛へのパケット数が突発的に増加し、その後再び12月上旬から増加し続けています。2015年10月以降の観測数の推移を図4に示します。

クリックすると拡大されます

このポート番号は、日本で広く利用されている製品では、ほとんど使用されていません。2014年8月27日に公開されたトレンドマイクロ社のブログ記事によると、Netis/Netcore社製のルータ製品に脆弱性があり、このポート番号に細工したパケットを送ることで、ルータが用意している任意のコマンドを遠隔の第三者がルータ上で実行できるとされています。この問題を修正するためのファームウエアの更新を2014年9月5日までに製品ベンダが行いました。この件は、インターネット定点観測レポート(2015年 4~6月) (*2)でも取りあげました。

修正ファームウエアの提供から1年以上経過しましたが、ファームウエアを更新せず、脆弱性を抱えたまま利用されているNetis/Netcore社製のルータが多数インターネットに接続されているようです。(*3)

特に、そうした脆弱なルータを探索する目的と思われるパケットが11月中旬以降に増加しています。探索パケットの中には、マルウエアに感染したWebカメラや、セットトップボックスなど、PCではない機器から送信された事例を複数確認しており、一部は日本国内の機器と思われるIPアドレスも含まれていました。

PCではない組込み機器がマルウエアに感染してボット化し、脆弱性が存在するルータを探索している、すなわち脆弱な組込み機器を使って他の脆弱な組込み機器を探索する活動が展開されているようです。

3 参考文献

| (1) | Service Name and Transport Protocol Port Number Registry |

|

http://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml |

|

| (2) | インターネット定点観測レポート(2015年 4~6月) |

| https://www.jpcert.or.jp/tsubame/report/report201504-06.html#2.2 | |

| (3) | Vulnerable Netis Router Scanning Project |

| https://netisscan.shadowserver.org/ |

インターネット定点観測レポートPDF版はこちら

最新情報についてはJPCERT/CCのWebサイトをご参照ください。

JPCERTコーディネーションセンター(JPCERT/CC)

https://www.jpcert.or.jp/tsubame/report/index.html