1 概況

JPCERT/CCでは、インターネット上に複数の観測用センサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類して、これを脆弱性情報、マルウエアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。なお、本レポートでは、本四半期に観測された日本宛のパケットを中心に分析した結果について述べます。

宛先ポート番号別パケット観測数のトップ5を [表1]に示します。

| 宛先ポート番号 | 本四半期順位 | 前四半期順位 |

|---|---|---|

| 445/TCP (microsoft-ds) | 1 | 1 |

| 22/TCP (ssh) | 2 | 3 |

| 23/TCP (telnet) | 3 | 2 |

| 0/ICMP | 4 | 4 |

| 1433/TCP (ms-sql-s) | 5 | 5 |

なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルに則ったパケットが受信されているとは限りません。

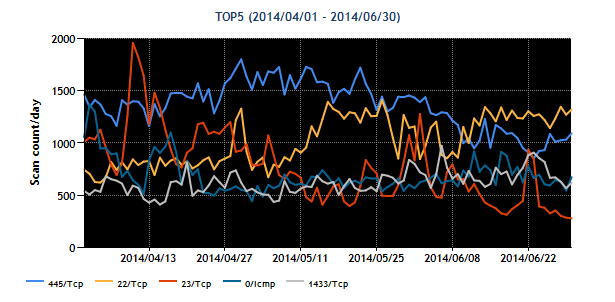

図1は、期間中のトップ5の宛先ポート番号ごとのパケット観測数の時間的な変化を示しています。

クリックすると拡大されます

送信元地域のトップ5を [表2]に示します。

| 送信元地域 | 本四半期順位 | 前四半期順位 |

|---|---|---|

| 中国 | 1 | 1 |

| 米国 | 2 | 2 |

| オランダ | 3 | 4 |

| 台湾 | 4 | 6 |

| 日本 | 5 | 3 |

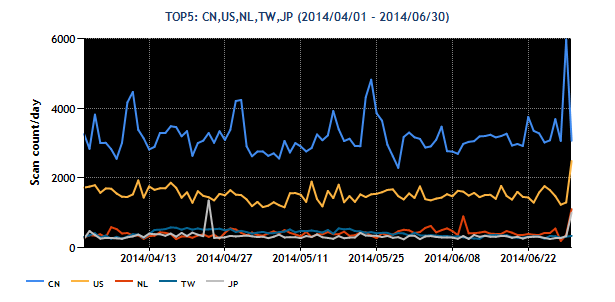

図2に期間中のパケット送信元地域トップ5の変化を示します。

クリックすると拡大されます

本四半期は、22/TCP宛のパケット数が徐々に増加しました。23/TCPについては、前四半期の(2番目)から減少して3番目にはなりましたが、依然として多いと言える状態です。その他については、多少の増減はありますが、特筆すべき状況の変化は見られませんでした。

2 注目された現象

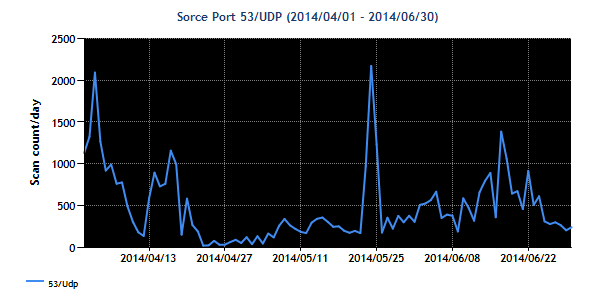

2.1 DNSの応答パケットおよびDNSサービスのポートの不達を示すICMPエラーパケットの観測送信元ポート番号が53/UDPを使用するパケット(以下「DNS応答パケット」といいます。)と、DNSサービスのポート不達を示すICMPエラーパケット(Destination unreachable)を本四半期も多数観測しました。

クリックすると拡大されます

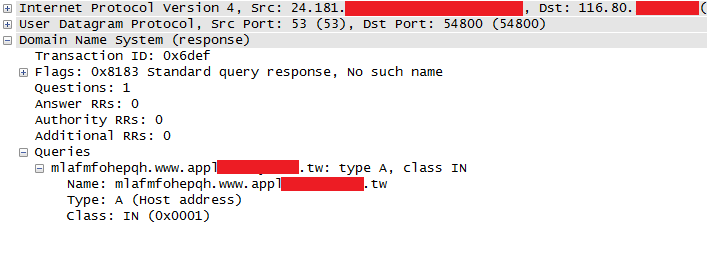

センサーが受信したDNS応答パケットを分析したところ、図4のような(不規則な文字の羅列が含まれる)実際には存在しないFQDNの問い合わせに対する応答でした。

これらのDNS応答パケットは、不特定のホスト(インターネット経由)からの再帰的な問い合わせを許可しているキャッシュDNSサーバや、不特定のホストからのDNS問い合わせに対してもISPなどのキャッシュDNSサーバに転送(DNSフォワーダ機能)してしまう機器(以下、両者を「オープンリゾルバ」といいます。)経由で、存在しない多数のFQDNを問い合わせて攻撃対象の権威DNSサーバに過剰な負荷を加えようと攻撃者が送ったDNS問い合わせパケットに対する応答であり、攻撃者によって詐称された送信元IPアドレスが、偶然センサーに割り当てられたIPアドレスだったために、センサーに受信されたと推測されます。すなわち、権威DNSサーバを狙ったDDoS攻撃の余波を観測しています。

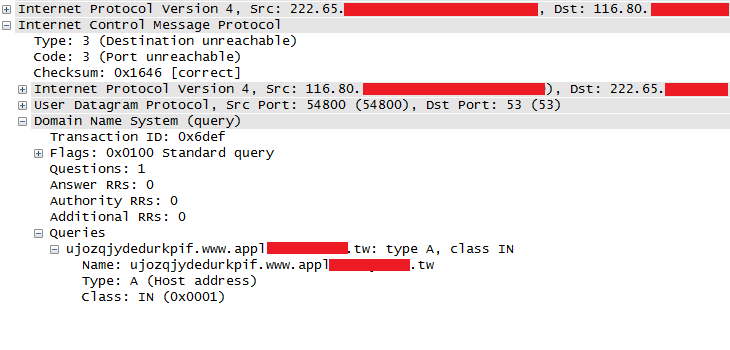

一方、DNSサービスのポート番号宛の不達を示すICMPエラーパケット(図5)は、上述の攻撃に使おうとしたノードの一部が、既にオープンリゾルバでなくなっていたなどのために、攻撃パケットが通過できず、その不達を示すICMPエラーパケットが、センサーに届いたものと見られます。

DDoS攻撃の標的と見られる権威DNSサーバは、国外の複数のドメインで、ニュースサイトやインターネット投票サイト、CDN (Contents Delivery Network) など様々でした。現時点では、国内のドメインが攻撃対象となった事例は確認できていません。しかしながら、この攻撃には、多数の国内のオープンリゾルバが悪用されており、意図的ではないにせよ攻撃に加担する結果となっていることが由々しき問題です。

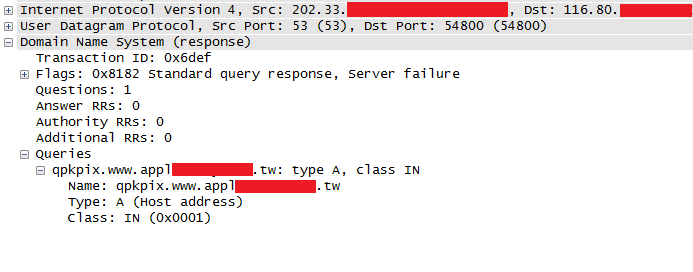

さらに、攻撃に加担したオープンリゾルバは、攻撃対象となっている権威DNSサーバだけではなく、オープンリゾルバと権威DNSサーバ間にあるISP等が提供しているキャッシュDNSサーバの負荷も押し上げます。これにより、同じキャッシュDNSサーバを利用しているクライアントからの問い合わせに対して図6のようなエラー(Server failure)などを返して、Webサイトの閲覧やメールの送信などができなくなる可能性もあります。

上で述べたような攻撃の踏み台となっているオープンリゾルバを減らすために、特に次の点について注意してください。

1.DNSサーバを運用している場合は、再帰的な問い合わせを受け付ける範囲など、設定を再確認し、必要最小限になるようアクセス制限を施してください。(*2, 3, 4)2.インターネット接続用ルータなどでDNSサーバやDNSフォワーダ機能を持つネットワーク機器を使用している場合は、不特定のホストからのDNS問い合わせに応答しない設定になっていることを確認してください。各製品ベンダから公開されている情報を参考に、設定の確認をお勧めします。(*4, 5)

3.Webサーバなどの公開サーバを運用している場合は、管理するサーバで不要なDNSサーバが稼働していないか念のため確認してください。

2.2 送信元ポート番号6000/TCP のパケット

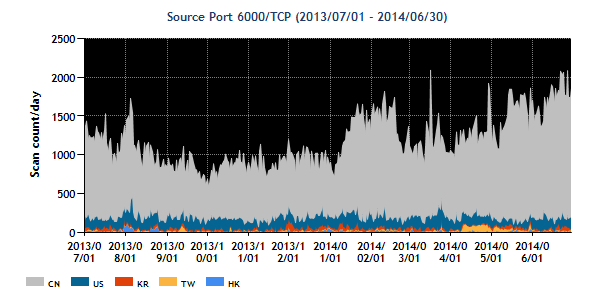

2013年第四四半期(2014年1月)頃から送信元ポート番号が6000/TCPとするパケット数が右肩上がりに増加しています。本四半期における日本宛の全パケット数のうち約2割を占め、他を上回っています。また、これらのパケットの送信元地域は中国が多くを占めています。

クリックすると拡大されます

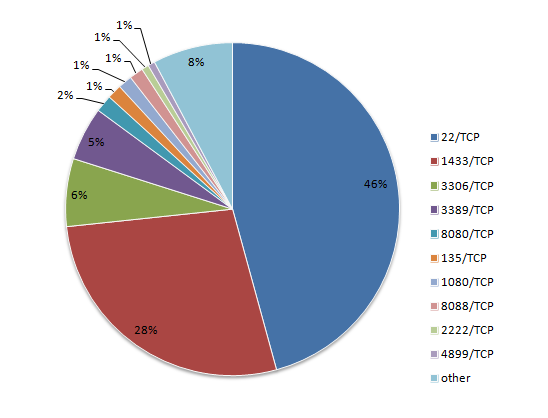

送信元ポート番号を6000/TCPとするこれらのパケットは、攻撃活動や準備活動などを目的としたものが多数を占めています。図8は、本四半期の送信元ポート番号を6000/TCPとしたパケットの宛先ポート番号の内訳です。

| 本四半期順位 | 宛先ポート番号 |

|---|---|

| 1 | 22/TCP (ssh) |

| 2 | 1433/TCP (ms-sql-s) |

| 3 | 3306/TCP(mysql) |

| 4 | 3389/TCP(ms-wbt-server) |

| 5 | 8080/TCP (http-alt) |

| 6 | 135/TCP (epmap) |

| 7 | 1080/TCP (socks) |

| 8 | 8088/TCP (radan-http) |

| 9 | 2222/TCP (EtherNet-IP-1) |

| 10 | 4899/TCP (radmin-port) |

なお、サービス名はIANAの情報をもとに記載していますが、必ずしも各サービスプロトコルに則ったパケットが受信されているとは限りません。

これらの送信元ポート番号6000/TCPとするパケットを分析したところ、1つの送信元IPアドレスから、特定の送信先のIPアドレスに対し規則的(数日に1回1パケットずつ)に送信されていること、Windowサイズが特定の値で固定されていることなどから海外製の特定ツールによる探索活動である可能性が高いことが分かりました。(*6, 7)

3 参考文書:

(1) Service Name and Transport Protocol Port Number Registryhttp://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml

(2) 株式会社日本レジストリサービス(JPRS)

DNSサーバーの不適切な設定「オープンリゾルバー」について http://jprs.jp/important/2013/130418.html

(3) 日本ネットワークインフォメーションセンター

オープンリゾルバ(Open Resolver)に対する注意喚起

https://www.nic.ad.jp/ja/dns/openresolver/

(4) JPCERT/CC

オープンリゾルバ確認サイト

http://www.openresolver.jp/

(5) JVN#62507275 複数のブロードバンドルータがオープンリゾルバとして機能してしまう問題

https://jvn.jp/jp/JVN62507275/

(6) 警察庁@Police

情報技術解析平成25 年報 別冊資料 インターネット観測結果等について

http://www.npa.go.jp/cyberpolice/detect/pdf/H25_betsu.pdf

(7) 警察庁@Police

インターネット観測結果等 (平成25 年11 月期)

http://www.npa.go.jp/cyberpolice/detect/pdf/20140206_2.pdf

JPCERTコーディネーションセンター(JPCERT/CC)

https://www.jpcert.or.jp/tsubame/report/index.html