1 概況

JPCERT/CCでは、インターネット上に複数のセンサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類しています。これを脆弱性情報、マルウエアや攻撃ツールの情報などと対比して分析することで、攻撃活動や準備活動の捕捉に努めています。なお、本レポートでは、日本宛のパケットを中心に分析した結果について述べます。

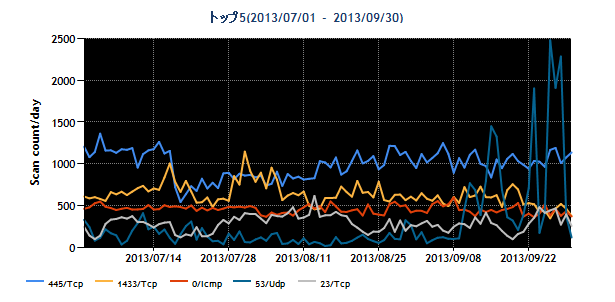

本四半期(2013年7月1日から9月30日)に観測した宛先ポート番号別パケット観測数のトップ5を[表1]に示します。

| 2013年4~6月 | 2013年7~9月 | ||

|---|---|---|---|

| 1 | 445/TCP | 1 | 445/TCP |

| 2 | 1433/TCP | 2 | 1433/TCP |

| 3 | 0/ICMP | 3 | 0/ICMP |

| 4 | 3389/TCP | 4 | 53/UDP |

| 5 | 22/TCP | 5 | 23/TCP |

図1は、期間中のトップ5の宛先ポート番号ごとのパケット観測数の時間的な変化を示しています。

クリックすると拡大されます

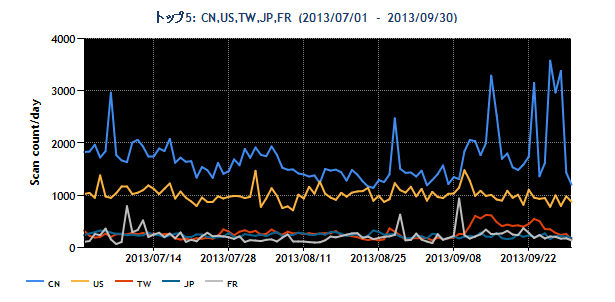

本四半期に観測した送信元地域のトップ5を[表2]に示します

| 2013年4~6月 | 2013年7~9月 | ||

|---|---|---|---|

| 1 | 中国 | 1 | 中国 |

| 2 | 米国 | 2 | 米国 |

| 3 | 日本 | 3 | 台湾 |

| 4 | 台湾 | 4 | 日本 |

| 5 | フランス | 5 | フランス |

図2に期間中のパケット送信元地域トップ5の変化を示します。

クリックすると拡大されます

本四半期の傾向として、9月上旬以降の中国を送信元とする53/UDP宛のパケットの増加が目立ちました。本現象については、「2.2」で詳しく述べます。53/UDP以外は、多少の増減はありますが、特筆すべき状況は見られませんでした。

2 注目された現象

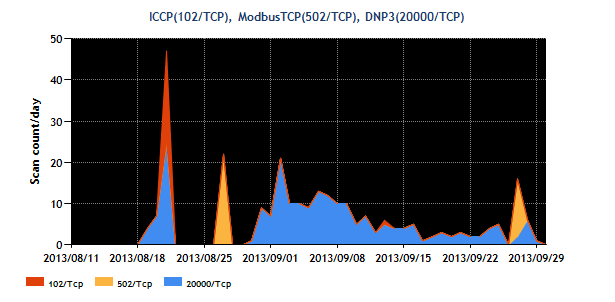

2.1 制御システムプロトコルに関するスキャンを観測制御システムで使用する102/TCP、502/TCP、20000/TCPのポート宛へのパケットを8月中旬以降観測しています。(制御系システムで使われるポートについては、3.参考文書の(*2)を参照してください)同時期に、SANSが提供しているグラフ (*3)(*4) (*5) でも同様の傾向がみられます。今回観測されたパケットには、①検索エンジンSHODAN (*6)の特徴的な探索パケット、②それ以外のパケットが含まれていました。

制御システムに対する攻撃者の関心を裏付けるデータであると言えます。制御システムの運用者は、直接インターネットに接続されていないか、また、ルータやファイヤーウォールなどを使用して、適切なアクセス制御がされているかを確認されるようお勧めします。

クリックすると拡大されます

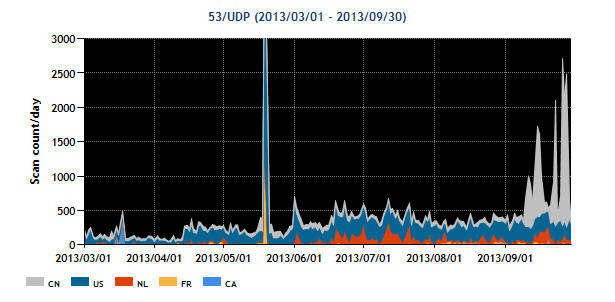

2.2 53/UDP 宛へのパケットの増加

9月上旬以降53/UDP宛のパケット数が増減を繰り返しつつ過去見られなかった数を観測しています。この53/UDPの現象は、中国の通信事業者に割り当てられた特定の2つのIPアドレスを送信元とした多数のパケットが原因です。これらのパケットは多数のセンサーで受信しており、同様のDNS の再帰的な問い合せでした。JPCERT/CCでは、それらの問い合せを確認したところ、いずれのレコードも大きな応答を返すものでした。

クリックすると拡大されます

該当パケットを分析したところ、送信元のIPアドレスが詐称されている可能性があります。複数のセンサーが受信している状況や各センサーでの受信頻度などから、今回の現象は、オープンリゾルバの状態のDNSサーバを探索する目的ではなく、インターネット上に多数存在するオープンリゾルバを使用した中国の通信事業者に割り当てられたIPアドレスを標的としたDNS Amp攻撃が行われていたと考えられます。

このような攻撃に使用されないために、自身が運用しているサーバやネットワーク機器 (*7) で DNS キャッシュサーバが意図せず稼働していないか確認し、必要に応じて適切な対策 (アップデート、パッチ、設定の変更など) を実施されることをお勧めします。

3 参考文書:

Service Name and Transport Protocol Port Number Registry (*1)http://www.iana.org/assignments/service-names-port-numbers/service-names-port-numbers.xhtml

Control System Port List (*2)

http://www.digitalbond.com/tools/the-rack/control-system-port-list/

SANS Internet Storm Center DShield Port Details :ICCP (*3)

https://isc.sans.edu/port.html?port=102

SANS Internet Storm Center DShield Port Details : ModbusTCP (*4)

https://isc.sans.edu/port.html?port=502

SANS Internet Storm Center DShield Port Details : DNP3 (*5)

https://isc.sans.edu/port.html?port=20000

* SANS が提供するグラフは、ブラウザで表示した時の日付を基準として1ヶ月前の状況を表示します。そのため、増加の状況をご覧いただく際には、Graph Criteria の Start Date を2013-08-10 前後に設定し UPDATE をクリックし、ご確認ください。

SHODAN (*6)http://www.shodanhq.com/

JVN#62507275 (*7)

複数のブロードバンドルータがオープンリゾルバとして機能してしまう問題

https://jvn.jp/jp/JVN62507275/index.html