各位

JPCERT-AT-2011-0024

JPCERT/CC

2011-09-07

<<< JPCERT/CC Alert 2011-09-07 >>>

Remote Desktop (RDP) が使用する3389番ポートへのスキャンに関する注意喚起

Scan activity targeting TCP port 3389

https://www.jpcert.or.jp/at/2011/at110024.txt

I. 概要

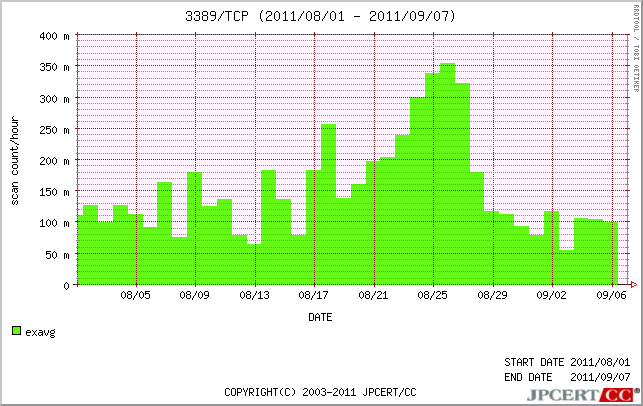

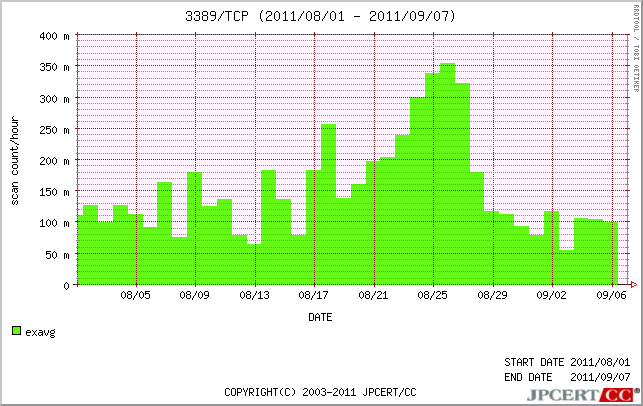

JPCERT/CC では、TCP 3389番ポートへのスキャンが 2011年8月中旬より増加

していることを、インターネット定点観測システム (以下、ISDAS) において

確認しています。これらのスキャンの原因は特定できておりませんが、

Windows が使用する RDP (Remote Desktop Protocol) のサービスが待ち受け

ているポートを対象にスキャンを行い、その後パスワードクラックを行うマル

ウエア (Morto) の可能性が考えられます。このマルウエアはスキャン後、脆

弱なパスワードのクラックなどを通じ、感染活動を行います。

ISDAS では、日本国内の複数の IP アドレスからのスキャンを観測し、管理

者に通知をおこないました。

2011年8月28日以降、TCP 3389番に対するスキャンは減少していますが、マ

ルウエアの活動が一時的に停止している可能性もあり注意が必要です。

IV. 対策の実施をご検討下さい。

II. 観測状況

ISDAS において観測した RDP (TCP 3389番ポート) へのスキャン状況につい

ては、以下をご参照ください。

ISDAS TCP 3389番ポート指定グラフ (2011/08/01-2011/09/07)

AP 地域における定点観測システム (TSUBAME) での観測動画

https://www.jpcert.or.jp/at/2011/at110024_3389port_movie.wmv

III. JPCERT/CC で確認したマルウエアの挙動

JPCERT/CC では、本スキャンを行っていると考えられる、一部のマルウエア

(Morto) を入手し、動作検証を行いました。

1. マルウエアに感染したコンピュータは、DNS サーバにリクエストを送信

し、近くの IP アドレスの TCP 3389 番ポートに対しスキャンを行います。

2. スキャンに応答したコンピュータに対し、マルウエアに感染したコンピュー

タが RDP でログインを試みます。

- 対象となるユーザ ID の例:

administrator, admin, test, user, guest,

support_388945a0 (リモートアシスタンスのデフォルトID) など

3. マルウエアに感染したコンピュータは、ログインに成功したコンピュー

タに、マルウエアを感染させます。

4. 3. でマルウエアに感染したコンピュータは 1. の状態になり、スキャン

活動を行います。

IV. 対策

RDP(TCP 3389番ポート) を使用するサービスを利用している場合は、以下の

対策をご検討ください。

1) システムで使用するアカウントに脆弱なパスワードを使用しない

2) リモートからログインが不要なアカウントはログイン制限をかける

3) 必要に応じてルータや Firewall などで、外部からのTCP 3389番ポート

に対しアクセス制御を行う

Windows XP Professional のリモート デスクトップ機能を使用する方法

http://support.microsoft.com/kb/882287/ja

Windows 7 システムでリモート デスクトップ アクセスを構成する

http://technet.microsoft.com/ja-jp/windows/ff189332

強力なパスワードの作成

http://www.microsoft.com/ja-jp/security/online-privacy/passwords-create.aspx

V. 参考情報

Microsoft

New worm targeting weak passwords on Remote Desktop connections (port 3389)

http://blogs.technet.com/b/mmpc/archive/2011/08/28/new-worm-targeting-weak-passwords-on-remote-desktop-connections-port-3389.aspx

Microsoft

More on Morto

http://blogs.technet.com/b/mmpc/archive/2011/08/29/more-on-morto.aspx

Microsoft

マルウェア Morto に見る、強固なパスワードの重要性

http://blogs.technet.com/b/jpsecurity/archive/2011/09/06/3451299.aspx

F-Secure

Windowsリモートデスクトップワーム「Morto」が拡散

http://blog.f-secure.jp/archives/50625847.html

Symantec

Morto worm sets a (DNS) record

http://www.symantec.com/connect/blogs/dns-morto

JPCERT/CC

インターネット定点観測システム (ISDAS)

https://www.jpcert.or.jp/isdas/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

AP 地域における定点観測システム (TSUBAME) での観測動画

https://www.jpcert.or.jp/at/2011/at110024_3389port_movie.wmv

III. JPCERT/CC で確認したマルウエアの挙動

JPCERT/CC では、本スキャンを行っていると考えられる、一部のマルウエア

(Morto) を入手し、動作検証を行いました。

1. マルウエアに感染したコンピュータは、DNS サーバにリクエストを送信

し、近くの IP アドレスの TCP 3389 番ポートに対しスキャンを行います。

2. スキャンに応答したコンピュータに対し、マルウエアに感染したコンピュー

タが RDP でログインを試みます。

- 対象となるユーザ ID の例:

administrator, admin, test, user, guest,

support_388945a0 (リモートアシスタンスのデフォルトID) など

3. マルウエアに感染したコンピュータは、ログインに成功したコンピュー

タに、マルウエアを感染させます。

4. 3. でマルウエアに感染したコンピュータは 1. の状態になり、スキャン

活動を行います。

IV. 対策

RDP(TCP 3389番ポート) を使用するサービスを利用している場合は、以下の

対策をご検討ください。

1) システムで使用するアカウントに脆弱なパスワードを使用しない

2) リモートからログインが不要なアカウントはログイン制限をかける

3) 必要に応じてルータや Firewall などで、外部からのTCP 3389番ポート

に対しアクセス制御を行う

Windows XP Professional のリモート デスクトップ機能を使用する方法

http://support.microsoft.com/kb/882287/ja

Windows 7 システムでリモート デスクトップ アクセスを構成する

http://technet.microsoft.com/ja-jp/windows/ff189332

強力なパスワードの作成

http://www.microsoft.com/ja-jp/security/online-privacy/passwords-create.aspx

V. 参考情報

Microsoft

New worm targeting weak passwords on Remote Desktop connections (port 3389)

http://blogs.technet.com/b/mmpc/archive/2011/08/28/new-worm-targeting-weak-passwords-on-remote-desktop-connections-port-3389.aspx

Microsoft

More on Morto

http://blogs.technet.com/b/mmpc/archive/2011/08/29/more-on-morto.aspx

Microsoft

マルウェア Morto に見る、強固なパスワードの重要性

http://blogs.technet.com/b/jpsecurity/archive/2011/09/06/3451299.aspx

F-Secure

Windowsリモートデスクトップワーム「Morto」が拡散

http://blog.f-secure.jp/archives/50625847.html

Symantec

Morto worm sets a (DNS) record

http://www.symantec.com/connect/blogs/dns-morto

JPCERT/CC

インターネット定点観測システム (ISDAS)

https://www.jpcert.or.jp/isdas/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

Topへ

AP 地域における定点観測システム (TSUBAME) での観測動画

https://www.jpcert.or.jp/at/2011/at110024_3389port_movie.wmv

III. JPCERT/CC で確認したマルウエアの挙動

JPCERT/CC では、本スキャンを行っていると考えられる、一部のマルウエア

(Morto) を入手し、動作検証を行いました。

1. マルウエアに感染したコンピュータは、DNS サーバにリクエストを送信

し、近くの IP アドレスの TCP 3389 番ポートに対しスキャンを行います。

2. スキャンに応答したコンピュータに対し、マルウエアに感染したコンピュー

タが RDP でログインを試みます。

- 対象となるユーザ ID の例:

administrator, admin, test, user, guest,

support_388945a0 (リモートアシスタンスのデフォルトID) など

3. マルウエアに感染したコンピュータは、ログインに成功したコンピュー

タに、マルウエアを感染させます。

4. 3. でマルウエアに感染したコンピュータは 1. の状態になり、スキャン

活動を行います。

IV. 対策

RDP(TCP 3389番ポート) を使用するサービスを利用している場合は、以下の

対策をご検討ください。

1) システムで使用するアカウントに脆弱なパスワードを使用しない

2) リモートからログインが不要なアカウントはログイン制限をかける

3) 必要に応じてルータや Firewall などで、外部からのTCP 3389番ポート

に対しアクセス制御を行う

Windows XP Professional のリモート デスクトップ機能を使用する方法

http://support.microsoft.com/kb/882287/ja

Windows 7 システムでリモート デスクトップ アクセスを構成する

http://technet.microsoft.com/ja-jp/windows/ff189332

強力なパスワードの作成

http://www.microsoft.com/ja-jp/security/online-privacy/passwords-create.aspx

V. 参考情報

Microsoft

New worm targeting weak passwords on Remote Desktop connections (port 3389)

http://blogs.technet.com/b/mmpc/archive/2011/08/28/new-worm-targeting-weak-passwords-on-remote-desktop-connections-port-3389.aspx

Microsoft

More on Morto

http://blogs.technet.com/b/mmpc/archive/2011/08/29/more-on-morto.aspx

Microsoft

マルウェア Morto に見る、強固なパスワードの重要性

http://blogs.technet.com/b/jpsecurity/archive/2011/09/06/3451299.aspx

F-Secure

Windowsリモートデスクトップワーム「Morto」が拡散

http://blog.f-secure.jp/archives/50625847.html

Symantec

Morto worm sets a (DNS) record

http://www.symantec.com/connect/blogs/dns-morto

JPCERT/CC

インターネット定点観測システム (ISDAS)

https://www.jpcert.or.jp/isdas/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

AP 地域における定点観測システム (TSUBAME) での観測動画

https://www.jpcert.or.jp/at/2011/at110024_3389port_movie.wmv

III. JPCERT/CC で確認したマルウエアの挙動

JPCERT/CC では、本スキャンを行っていると考えられる、一部のマルウエア

(Morto) を入手し、動作検証を行いました。

1. マルウエアに感染したコンピュータは、DNS サーバにリクエストを送信

し、近くの IP アドレスの TCP 3389 番ポートに対しスキャンを行います。

2. スキャンに応答したコンピュータに対し、マルウエアに感染したコンピュー

タが RDP でログインを試みます。

- 対象となるユーザ ID の例:

administrator, admin, test, user, guest,

support_388945a0 (リモートアシスタンスのデフォルトID) など

3. マルウエアに感染したコンピュータは、ログインに成功したコンピュー

タに、マルウエアを感染させます。

4. 3. でマルウエアに感染したコンピュータは 1. の状態になり、スキャン

活動を行います。

IV. 対策

RDP(TCP 3389番ポート) を使用するサービスを利用している場合は、以下の

対策をご検討ください。

1) システムで使用するアカウントに脆弱なパスワードを使用しない

2) リモートからログインが不要なアカウントはログイン制限をかける

3) 必要に応じてルータや Firewall などで、外部からのTCP 3389番ポート

に対しアクセス制御を行う

Windows XP Professional のリモート デスクトップ機能を使用する方法

http://support.microsoft.com/kb/882287/ja

Windows 7 システムでリモート デスクトップ アクセスを構成する

http://technet.microsoft.com/ja-jp/windows/ff189332

強力なパスワードの作成

http://www.microsoft.com/ja-jp/security/online-privacy/passwords-create.aspx

V. 参考情報

Microsoft

New worm targeting weak passwords on Remote Desktop connections (port 3389)

http://blogs.technet.com/b/mmpc/archive/2011/08/28/new-worm-targeting-weak-passwords-on-remote-desktop-connections-port-3389.aspx

Microsoft

More on Morto

http://blogs.technet.com/b/mmpc/archive/2011/08/29/more-on-morto.aspx

Microsoft

マルウェア Morto に見る、強固なパスワードの重要性

http://blogs.technet.com/b/jpsecurity/archive/2011/09/06/3451299.aspx

F-Secure

Windowsリモートデスクトップワーム「Morto」が拡散

http://blog.f-secure.jp/archives/50625847.html

Symantec

Morto worm sets a (DNS) record

http://www.symantec.com/connect/blogs/dns-morto

JPCERT/CC

インターネット定点観測システム (ISDAS)

https://www.jpcert.or.jp/isdas/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連

絡ください。

======================================================================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/