各位

https://www.jpcert.or.jp/at/2017/at170023.html

I.概要インターネットからアクセス可能な状態になっている PC やサーバ等において、適切なセキュリティ対策が行われていない場合、攻撃者に悪用され、組織内のネットワークへの侵入や、他のネットワークへの攻撃の踏み台として使われる危険性があります。

JPCERT/CC では、組織外に持ちだした PC をモバイル接続している場合や、遠隔から管理するために、サーバや PC にグローバル IP アドレスを割り当てている場合などにおいて、マルウエアに感染したり、攻撃者に不正に使用されたりするなどの報告を複数受け取っています。

特にここ数カ月において、同様の原因によって大きな被害が生じていることを確認しており、国内のセキュリティ関係機関とともに、組織のネットワーク管理者や利用者に対して、改めて注意を促します。

ランサムウエア "WannaCrypt" に関する注意喚起(最終更新: 2017-05-17)

https://www.jpcert.or.jp/at/2017/at170020.html

SKYSEA Client View の脆弱性 (CVE-2016-7836) に関する注意喚起(最終更新: 2017-03-08)

https://www.jpcert.or.jp/at/2016/at160051.html

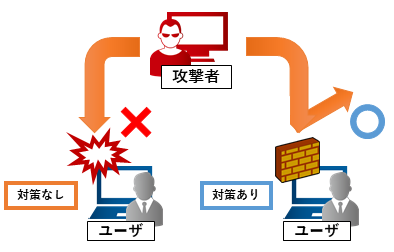

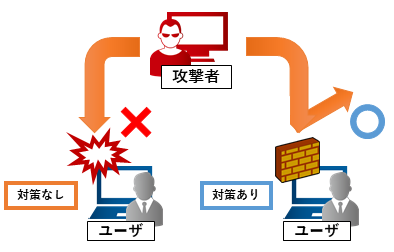

このようなインターネットを経由した攻撃に晒されないためにも、組織のネットワーク管理者や利用者は、「II. 対策」や「III. 参考情報」に記載した情報を参考に、使用する PC やサーバ等が、意図せずインターネットからアクセス可能な状態にないかを確認するとともに、適切なセキュリティ対策を検討してください。

[図1 インターネット経由の攻撃から PC を守るセキュリティ対策概要]

[図1 インターネット経由の攻撃から PC を守るセキュリティ対策概要]

II.対策以下の(1)を確認し、(2)、(3)、(4)、(5)の対策をご検討ください。総合的なの対策を実施することで、インターネットを経由した脅威の危険度を下げることが可能です。

(1) インターネットからアクセス可能な状態になっていないか確認するPC や サーバに割り当てられた IP アドレスを確認し、グローバル IP アドレスが割り当てられているなど、意図せずインターネットからアクセス可能な状態になっていないか確認してください。

特に、通信カードやモデムの利用などで、意図せずにグローバル IP アドレスが割り当てられ、外部からアクセス可能な状態にある場合には注意してください。インターネットサービスプロバイダによっては、接続時にプライベート IPアドレスが割り当てられる場合もあります。その場合においても、外部からの意図しないアクセスを防ぐなどの注意が必要です。

【参考:IP アドレスの確認方法(Windows10 の例)】

1.「ネットワークと共有センター」から、「アダプターの設定変更」を選択

し、各アダプターを表示します。

2. 接続中のアダプターを右クリックし、プルダウンメニューから「状態(U)」

を選択します。

3.「詳細」にて表示される画面 (ネットワーク接続の詳細) から IP アドレ

スを確認することができます。詳細は、OS や PC に付属のマニュアル等を参照してください。

IP アドレスの割り当ては、インターネットサービスプロバイダにより異なります。また、JPCERT/CC のオープンリゾルバ確認サイトにおいても、接続元の IP

アドレスを確認することもできます。

JPCERT/CC

オープンリゾルバ確認サイト

http://www.openresolver.jp/

(2) ファイアウォール等を適切に設定するインターネットを経由した攻撃による侵入を防ぐため、OS やウイルス対策ソフト等の機能として提供されるファイアウォールを適切に設定してください。また、ファイアウォールなどで保護されていない PC やサーバがないように適切に設定してください。

Windows では、ネットワークプロファイルにより、Windows ファイアウォールの設定が異なります。組織外のネットワークに接続する場合には、適切なプロファイルを選択することを推奨します。また、「Windows ファイアウォール」機能の「詳細設定」から特定の通信ポートへのアクセスをブロックするなどの設定を行うことが可能です。以下の情報を参考に、Windows ファイアウォールを用いて SMB v1 が使用する通信ポートをブロックすることを検討してください。

【参考: SMB v1 が使用する通信ポートのブロック方法(Windows10 の例)】

1.「ネットワークと共有センター」から、「Windows ファイアウォール」

を選択し、「詳細設定」を開きます。

2.「セキュリティが強化された Windows ファイアウォール」にて、「受信

の規則」を右クリックし、「新しい規則」を選択します。

3.「新規の受信の規則ウィザード」にて 、「ポート」のチェックボックスを

ON にし、「次へ」をクリックします。

4.「TCP」を選択し、139, 445 を入力し、「次へ」ボタンをクリックします。

5.「接続をブロックする」をチェックし、「次へ」ボタンをクリックします。

6. 設定を有効化するプロファイルを選択し、「次へ」ボタンをクリックします。

7. 「名前」 と「説明」の欄に、任意の名前を入力し、「完了」 ボタンを

クリックします。

また、通信ポートはそれぞれのアプリケーションやサービスによって異なります。SKYSEA の通信方法と通信ポートに関しては、以下の情報を参照してください。

【参考: SKYSEA が使用する通信ポートの一覧】

SKYSEA は、組織内と組織外では通信方法が異なります。それぞれのネット

ワークプロファイルに対して適切な設定を施してください。

Sky株式会社

SKYSEA Client View Ver.12 通信ポート

http://www.skyseaclientview.net/ver12/technicalsheet/pdf/170523skysea_techdata_communicate.pdf

OS やウイルス対策ソフトでのファイアウォール機能の設定の詳細は、それぞれのマニュアルを参照してください。

(3) 不要なサービスを無効化するネットワークからの不正な利用や侵入を防ぐため、不要なサービスや認識のないサービスが有効になっていないかを確認し、不要なサービスは停止するなどの対策を検討してください。

マイクロソフト株式会社

Windows と Windows Server で SMBv1、SMBv2、SMBv3 を有効または無効にする方法

https://support.microsoft.com/ja-jp/help/2696547/how-to-enable-and-disable-smbv1-smbv2-and-smbv3-in-windows-and-windows-server

(4) OS やソフトウエアのアップデートを行うOS やソフトウエアのアップデートを行い、対策が施されたバージョンを利用するようにしてください。ウイルス対策ソフトの活用なども検討し、定期的にパッチファイルを更新してください。

(5) デフォルトの設定を見直すインターネットを経由した攻撃や侵入を防ぐため、各サービスの設定や、ログインに必要なパスワードなどについて適切に設定してください。特にリモートからPC を操作するソフトウエアを使用している場合など、脆弱なパスワードによって侵入を受ける可能性もあります。

JPCERT/CC

注意喚起「ネットワークに接続されたシステム・機器の設定には注意を」

https://www.jpcert.or.jp/pr/2016/pr160001.html

なお、実施した対策を確認する上で、次のサービスなどの活用も検討してください。

株式会社 LAC

自診くん

https://jisin.lac.co.jp/

III. 参考情報

日本サイバー犯罪対策センター (JC3)

グローバル IP アドレスを直接割り当てられた PC のセキュリティ対策について

https://www.jc3.or.jp/topics/gip_sec.html

情報処理推進機構 (IPA)

WannaCryptorの相談事例から学ぶ一般利用者が注意すべきセキュリティ環境

https://www.ipa.go.jp/security/anshin/mgdayori20170713.html

JPCERT/CC

インターネット定点観測レポート

https://www.jpcert.or.jp/tsubame/report/

警察庁

ランサムウェア「WannaCry」の亜種に感染した PC からの感染活動とみられる 445/TCP ポート宛てアクセスの観測について (PDF)

https://www.npa.go.jp/cyberpolice/detect/pdf/20170622.pdf

Sky株式会社

SKYSEA Client View セキュリティ・脆弱性について

https://www.skygroup.jp/security-info/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602

JPCERT-AT-2017-0023

JPCERT/CC

2017-06-28

JPCERT/CC Alert 2017-06-28

インターネット経由の攻撃を受ける可能性のある PC やサーバに関する注意喚起https://www.jpcert.or.jp/at/2017/at170023.html

I.概要インターネットからアクセス可能な状態になっている PC やサーバ等において、適切なセキュリティ対策が行われていない場合、攻撃者に悪用され、組織内のネットワークへの侵入や、他のネットワークへの攻撃の踏み台として使われる危険性があります。

JPCERT/CC では、組織外に持ちだした PC をモバイル接続している場合や、遠隔から管理するために、サーバや PC にグローバル IP アドレスを割り当てている場合などにおいて、マルウエアに感染したり、攻撃者に不正に使用されたりするなどの報告を複数受け取っています。

特にここ数カ月において、同様の原因によって大きな被害が生じていることを確認しており、国内のセキュリティ関係機関とともに、組織のネットワーク管理者や利用者に対して、改めて注意を促します。

ランサムウエア "WannaCrypt" に関する注意喚起(最終更新: 2017-05-17)

https://www.jpcert.or.jp/at/2017/at170020.html

SKYSEA Client View の脆弱性 (CVE-2016-7836) に関する注意喚起(最終更新: 2017-03-08)

https://www.jpcert.or.jp/at/2016/at160051.html

このようなインターネットを経由した攻撃に晒されないためにも、組織のネットワーク管理者や利用者は、「II. 対策」や「III. 参考情報」に記載した情報を参考に、使用する PC やサーバ等が、意図せずインターネットからアクセス可能な状態にないかを確認するとともに、適切なセキュリティ対策を検討してください。

[図1 インターネット経由の攻撃から PC を守るセキュリティ対策概要]

[図1 インターネット経由の攻撃から PC を守るセキュリティ対策概要]II.対策以下の(1)を確認し、(2)、(3)、(4)、(5)の対策をご検討ください。総合的なの対策を実施することで、インターネットを経由した脅威の危険度を下げることが可能です。

(1) インターネットからアクセス可能な状態になっていないか確認するPC や サーバに割り当てられた IP アドレスを確認し、グローバル IP アドレスが割り当てられているなど、意図せずインターネットからアクセス可能な状態になっていないか確認してください。

特に、通信カードやモデムの利用などで、意図せずにグローバル IP アドレスが割り当てられ、外部からアクセス可能な状態にある場合には注意してください。インターネットサービスプロバイダによっては、接続時にプライベート IPアドレスが割り当てられる場合もあります。その場合においても、外部からの意図しないアクセスを防ぐなどの注意が必要です。

【参考:IP アドレスの確認方法(Windows10 の例)】

1.「ネットワークと共有センター」から、「アダプターの設定変更」を選択

し、各アダプターを表示します。

2. 接続中のアダプターを右クリックし、プルダウンメニューから「状態(U)」

を選択します。

3.「詳細」にて表示される画面 (ネットワーク接続の詳細) から IP アドレ

スを確認することができます。詳細は、OS や PC に付属のマニュアル等を参照してください。

IP アドレスの割り当ては、インターネットサービスプロバイダにより異なります。また、JPCERT/CC のオープンリゾルバ確認サイトにおいても、接続元の IP

アドレスを確認することもできます。

JPCERT/CC

オープンリゾルバ確認サイト

http://www.openresolver.jp/

(2) ファイアウォール等を適切に設定するインターネットを経由した攻撃による侵入を防ぐため、OS やウイルス対策ソフト等の機能として提供されるファイアウォールを適切に設定してください。また、ファイアウォールなどで保護されていない PC やサーバがないように適切に設定してください。

Windows では、ネットワークプロファイルにより、Windows ファイアウォールの設定が異なります。組織外のネットワークに接続する場合には、適切なプロファイルを選択することを推奨します。また、「Windows ファイアウォール」機能の「詳細設定」から特定の通信ポートへのアクセスをブロックするなどの設定を行うことが可能です。以下の情報を参考に、Windows ファイアウォールを用いて SMB v1 が使用する通信ポートをブロックすることを検討してください。

【参考: SMB v1 が使用する通信ポートのブロック方法(Windows10 の例)】

1.「ネットワークと共有センター」から、「Windows ファイアウォール」

を選択し、「詳細設定」を開きます。

2.「セキュリティが強化された Windows ファイアウォール」にて、「受信

の規則」を右クリックし、「新しい規則」を選択します。

3.「新規の受信の規則ウィザード」にて 、「ポート」のチェックボックスを

ON にし、「次へ」をクリックします。

4.「TCP」を選択し、139, 445 を入力し、「次へ」ボタンをクリックします。

5.「接続をブロックする」をチェックし、「次へ」ボタンをクリックします。

6. 設定を有効化するプロファイルを選択し、「次へ」ボタンをクリックします。

7. 「名前」 と「説明」の欄に、任意の名前を入力し、「完了」 ボタンを

クリックします。

また、通信ポートはそれぞれのアプリケーションやサービスによって異なります。SKYSEA の通信方法と通信ポートに関しては、以下の情報を参照してください。

【参考: SKYSEA が使用する通信ポートの一覧】

SKYSEA は、組織内と組織外では通信方法が異なります。それぞれのネット

ワークプロファイルに対して適切な設定を施してください。

Sky株式会社

SKYSEA Client View Ver.12 通信ポート

http://www.skyseaclientview.net/ver12/technicalsheet/pdf/170523skysea_techdata_communicate.pdf

OS やウイルス対策ソフトでのファイアウォール機能の設定の詳細は、それぞれのマニュアルを参照してください。

(3) 不要なサービスを無効化するネットワークからの不正な利用や侵入を防ぐため、不要なサービスや認識のないサービスが有効になっていないかを確認し、不要なサービスは停止するなどの対策を検討してください。

マイクロソフト株式会社

Windows と Windows Server で SMBv1、SMBv2、SMBv3 を有効または無効にする方法

https://support.microsoft.com/ja-jp/help/2696547/how-to-enable-and-disable-smbv1-smbv2-and-smbv3-in-windows-and-windows-server

(4) OS やソフトウエアのアップデートを行うOS やソフトウエアのアップデートを行い、対策が施されたバージョンを利用するようにしてください。ウイルス対策ソフトの活用なども検討し、定期的にパッチファイルを更新してください。

(5) デフォルトの設定を見直すインターネットを経由した攻撃や侵入を防ぐため、各サービスの設定や、ログインに必要なパスワードなどについて適切に設定してください。特にリモートからPC を操作するソフトウエアを使用している場合など、脆弱なパスワードによって侵入を受ける可能性もあります。

JPCERT/CC

注意喚起「ネットワークに接続されたシステム・機器の設定には注意を」

https://www.jpcert.or.jp/pr/2016/pr160001.html

なお、実施した対策を確認する上で、次のサービスなどの活用も検討してください。

株式会社 LAC

自診くん

https://jisin.lac.co.jp/

III. 参考情報

日本サイバー犯罪対策センター (JC3)

グローバル IP アドレスを直接割り当てられた PC のセキュリティ対策について

https://www.jc3.or.jp/topics/gip_sec.html

情報処理推進機構 (IPA)

WannaCryptorの相談事例から学ぶ一般利用者が注意すべきセキュリティ環境

https://www.ipa.go.jp/security/anshin/mgdayori20170713.html

JPCERT/CC

インターネット定点観測レポート

https://www.jpcert.or.jp/tsubame/report/

警察庁

ランサムウェア「WannaCry」の亜種に感染した PC からの感染活動とみられる 445/TCP ポート宛てアクセスの観測について (PDF)

https://www.npa.go.jp/cyberpolice/detect/pdf/20170622.pdf

Sky株式会社

SKYSEA Client View セキュリティ・脆弱性について

https://www.skygroup.jp/security-info/

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602