各位

SIP サーバの不正利用に関する注意喚起

https://www.jpcert.or.jp/at/2013/at130036.html

I. 概要

JPCERT/CC では、SIP サーバの不正利用に関するインシデント報告を受領しています。同時期に別の報告者から、不正アクセスを受けたサーバに SIPサーバを攻撃するツールが設置されていたというインシデント報告を受領していたことから、攻撃者は不正に侵入したサーバに SIP サーバを探索して SIPアカウント*1 を窃取する攻撃ツールを設置し、攻撃を行っていたと推測されます。設置されていた攻撃ツールの挙動については、II.攻撃事例をご参照ください。

電気通信事業者協会 (TCA) などからも以下の注意喚起が行われていることから、当該攻撃により窃取された SIP アカウントが悪用され、IP 電話等サービスが不正利用されていたと想定されます。

電気通信事業者協会 (TCA)

なりすまし利用など、第三者による不正なIP電話利用等に関して(ご注意)

http://www.tca.or.jp/press_release/2013/0806_583.html

また、JPCERT/CC が運用するインターネット定点観測システム (TSUBAME) *2の観測データにおいても、SIP サーバを探索するパケットが増加していることを確認しており、今後も同攻撃が継続すると想定されることから、SIP サーバの不正利用防止を目的として、本注意喚起を発行いたします。

*1 SIP サーバが提供しているサービスを利用する際のアカウント情報

*2 JPCERT/CC が運用する、アジア・太平洋インターネット定点観測システム

の名称

II. 攻撃事例

JPCERT/CC に提供された攻撃ツール等の情報から、攻撃者は以下のような攻撃を行っていると思われます。

1. 攻撃者は、公開されている SIP の脆弱性検証ツールを改造し、最終的に

攻撃者に情報が集まるようなプログラムを用意します

2. 攻撃者は、弱いパスワードや脆弱性を残したまま運用しているサーバや機

器に侵入し、1.の攻撃ツールを動作させます

3. 攻撃ツールが動作しているサーバは、インターネット上に公開されている

SIP サーバなどを探索します

4. 攻撃ツールは SIP サーバを発見した場合、約13万行に及ぶ辞書攻撃を行

い、SIP アカウントを窃取します

5. 攻撃ツールは SIP のアカウント情報を窃取後、外部サーバにメールで送

信します

III. インターネット定点観測システム (TSUBAME) での観測状況

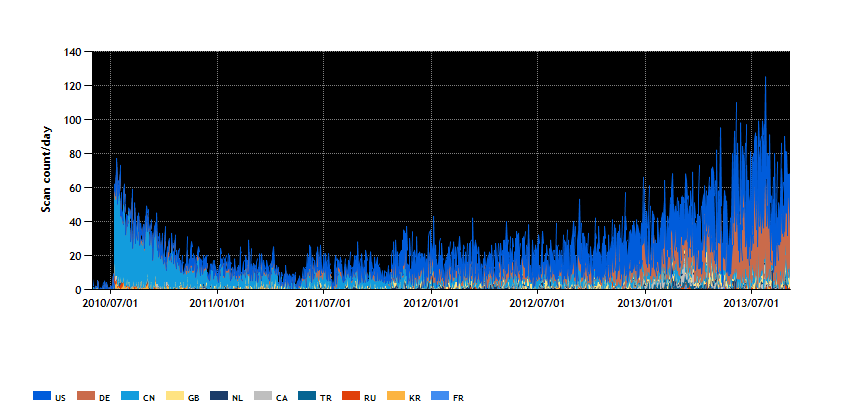

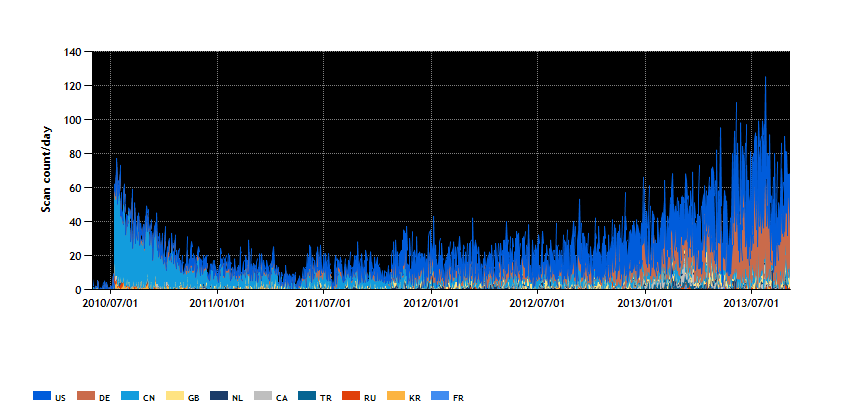

II.攻撃事例の 3.で取り上げた探索パケットは、2010年7月頃から TSUBAMEシステムのセンサにおいても観測 (図1) しています。また、アジア・太平洋地域に設置されたセンサでも同様の探索パケットを観測しています。

図1: 国内の 5060/Udp のパケット観測動向 (送信元地域別)

IV. 対策

SIP サーバや、SIP 対応機器などを使用している方は、SIP アカウントを窃取され、不正利用などの被害を受けないよう、SIP アカウントに強固なパスワードを設定してください。

・SIP アカウントに関する対策

- デフォルトパスワードを使用しない

- ID とパスワードを同一の文字列にしない

- 空欄や単純な文字列にしない

※ 攻撃ツールの辞書ファイルには、10桁以内の数字や、辞書に含まれる

ような英単語、また英単語の文字列の一部を記号や数字に置き換えた

ものが含まれています。この辞書ファイルを使用して ID や パスワー

ドが特定されます。

・必要がなければ、SIP サーバや、SIP 対応機器をインターネットに直接ア

クセスできるようにしない

- ルータなどのファイアウォール機能で、外部から SIP サーバや、SIP

対応機器向けのパケットを遮断する

- インターネットから接続する必要がある場合は、VPN 接続を利用する

・SIP サーバや SIP 対応機器などのログに不正な発信履歴が存在しないか

定期的にチェックする

また、攻撃ツールは SIP サーバのソフトウェア情報 (バージョンなど)を取得するため、脆弱性が内在する SIP サーバを使用している場合、脆弱性を突く攻撃を受ける可能性があります。SIP サーバや、SIP 対応機器に最新のセキュリティ更新プログラムが適用されているか、あわせて確認することをお勧めします。

V. 参考情報

電気通信事業者協会 (TCA)

なりすまし利用など、第三者による不正なIP電話利用等に関して(ご注意)

http://www.tca.or.jp/press_release/2013/0806_583.html

警察庁 @Police

SIPサーバの探索と考えられるアクセス増加の注意喚起について

http://www.npa.go.jp/cyberpolice/detect/pdf/20130906.pdf

JPCERT/CC Alert 2010-12-09

不適切な設定で Asteriskを利用した場合に発生し得る不正利用に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100032.html

JPCERT/CC Alert 2011-02-08

主に UNIX / Linux 系サーバを対象としたインターネット公開サーバのセキュリティ設定に関する注意喚起

https://www.jpcert.or.jp/at/2011/at110002.html

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

また、本攻撃の類似例や被害事例などの情報をお持ちでしたら、以下の Webフォーム、もしくは電子メールにて、ご報告をお願いします。

Web フォーム: https://form.jpcert.or.jp/

電子メール: info@jpcert.or.jp

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

JPCERT-AT-2013-0036

JPCERT/CC

2013-09-06

JPCERT/CC Alert 2013-09-06

SIP サーバの不正利用に関する注意喚起

https://www.jpcert.or.jp/at/2013/at130036.html

I. 概要

JPCERT/CC では、SIP サーバの不正利用に関するインシデント報告を受領しています。同時期に別の報告者から、不正アクセスを受けたサーバに SIPサーバを攻撃するツールが設置されていたというインシデント報告を受領していたことから、攻撃者は不正に侵入したサーバに SIP サーバを探索して SIPアカウント*1 を窃取する攻撃ツールを設置し、攻撃を行っていたと推測されます。設置されていた攻撃ツールの挙動については、II.攻撃事例をご参照ください。

電気通信事業者協会 (TCA) などからも以下の注意喚起が行われていることから、当該攻撃により窃取された SIP アカウントが悪用され、IP 電話等サービスが不正利用されていたと想定されます。

電気通信事業者協会 (TCA)

なりすまし利用など、第三者による不正なIP電話利用等に関して(ご注意)

http://www.tca.or.jp/press_release/2013/0806_583.html

また、JPCERT/CC が運用するインターネット定点観測システム (TSUBAME) *2の観測データにおいても、SIP サーバを探索するパケットが増加していることを確認しており、今後も同攻撃が継続すると想定されることから、SIP サーバの不正利用防止を目的として、本注意喚起を発行いたします。

*1 SIP サーバが提供しているサービスを利用する際のアカウント情報

*2 JPCERT/CC が運用する、アジア・太平洋インターネット定点観測システム

の名称

II. 攻撃事例

JPCERT/CC に提供された攻撃ツール等の情報から、攻撃者は以下のような攻撃を行っていると思われます。

1. 攻撃者は、公開されている SIP の脆弱性検証ツールを改造し、最終的に

攻撃者に情報が集まるようなプログラムを用意します

2. 攻撃者は、弱いパスワードや脆弱性を残したまま運用しているサーバや機

器に侵入し、1.の攻撃ツールを動作させます

3. 攻撃ツールが動作しているサーバは、インターネット上に公開されている

SIP サーバなどを探索します

4. 攻撃ツールは SIP サーバを発見した場合、約13万行に及ぶ辞書攻撃を行

い、SIP アカウントを窃取します

5. 攻撃ツールは SIP のアカウント情報を窃取後、外部サーバにメールで送

信します

III. インターネット定点観測システム (TSUBAME) での観測状況

II.攻撃事例の 3.で取り上げた探索パケットは、2010年7月頃から TSUBAMEシステムのセンサにおいても観測 (図1) しています。また、アジア・太平洋地域に設置されたセンサでも同様の探索パケットを観測しています。

図1: 国内の 5060/Udp のパケット観測動向 (送信元地域別)

IV. 対策

SIP サーバや、SIP 対応機器などを使用している方は、SIP アカウントを窃取され、不正利用などの被害を受けないよう、SIP アカウントに強固なパスワードを設定してください。

・SIP アカウントに関する対策

- デフォルトパスワードを使用しない

- ID とパスワードを同一の文字列にしない

- 空欄や単純な文字列にしない

※ 攻撃ツールの辞書ファイルには、10桁以内の数字や、辞書に含まれる

ような英単語、また英単語の文字列の一部を記号や数字に置き換えた

ものが含まれています。この辞書ファイルを使用して ID や パスワー

ドが特定されます。

・必要がなければ、SIP サーバや、SIP 対応機器をインターネットに直接ア

クセスできるようにしない

- ルータなどのファイアウォール機能で、外部から SIP サーバや、SIP

対応機器向けのパケットを遮断する

- インターネットから接続する必要がある場合は、VPN 接続を利用する

・SIP サーバや SIP 対応機器などのログに不正な発信履歴が存在しないか

定期的にチェックする

また、攻撃ツールは SIP サーバのソフトウェア情報 (バージョンなど)を取得するため、脆弱性が内在する SIP サーバを使用している場合、脆弱性を突く攻撃を受ける可能性があります。SIP サーバや、SIP 対応機器に最新のセキュリティ更新プログラムが適用されているか、あわせて確認することをお勧めします。

V. 参考情報

電気通信事業者協会 (TCA)

なりすまし利用など、第三者による不正なIP電話利用等に関して(ご注意)

http://www.tca.or.jp/press_release/2013/0806_583.html

警察庁 @Police

SIPサーバの探索と考えられるアクセス増加の注意喚起について

http://www.npa.go.jp/cyberpolice/detect/pdf/20130906.pdf

JPCERT/CC Alert 2010-12-09

不適切な設定で Asteriskを利用した場合に発生し得る不正利用に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100032.html

JPCERT/CC Alert 2011-02-08

主に UNIX / Linux 系サーバを対象としたインターネット公開サーバのセキュリティ設定に関する注意喚起

https://www.jpcert.or.jp/at/2011/at110002.html

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

また、本攻撃の類似例や被害事例などの情報をお持ちでしたら、以下の Webフォーム、もしくは電子メールにて、ご報告をお願いします。

Web フォーム: https://form.jpcert.or.jp/

電子メール: info@jpcert.or.jp

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/