各位

複数の SSL VPN 製品の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190033.html

I. 概要JPCERT/CC では、複数の SSL VPN 製品の脆弱性について、脆弱性に対する実証コードなどの詳細な情報が公表されていることを確認しています。

- Palo Alto Networks (CVE-2019-1579)

- Fortinet (CVE-2018-13379)

- Pulse Secure (CVE-2019-11510)

これらの脆弱性を悪用された場合に、攻撃者がリモートから任意のコードを実行できる可能性 (CVE-2019-1579) や、任意のファイルを読み取り、認証情報などの機微な情報を取得する可能性 (CVE-2018-13379, CVE-2019-11510) があります。なお、脆弱性の報告者からは、それぞれの製品について、上記以外の脆弱性情報も公開されています。実証コードなどの詳細情報が公開されていることからも、脆弱性を悪用される可能性が考えられるため、対象となるシステムを使用している場合、早急に対策を実施することを推奨します。

既に、Pulse Connect Secure の脆弱性 (CVE-2019-11510) について、Bad Packets 社より 2019年8月24日 (現地時間) に、脆弱性の悪用を狙ったとみられるスキャンを確認したとの情報が公開されました。

Bad Packets

Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510

https://badpackets.net/over-14500-pulse-secure-vpn-endpoints-vulnerable-to-cve-2019-11510/

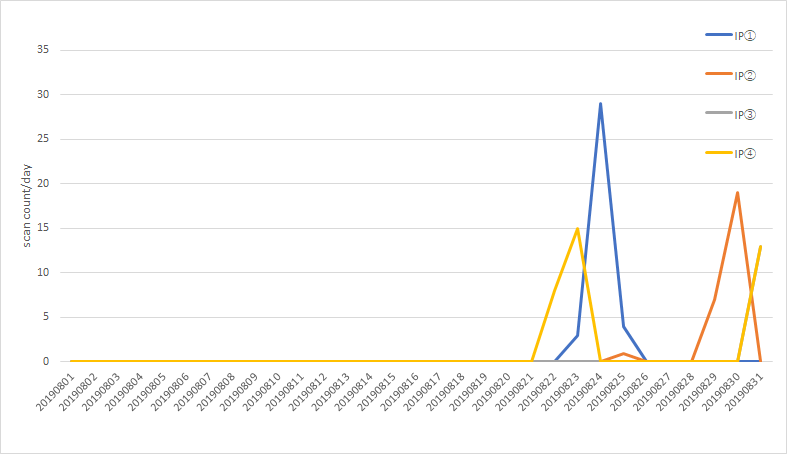

なお、JPCERT/CC のセンサでも、同様のスキャンとみられる通信を観測しています。図1 に Bad Packets 社が観測しているスキャン元 IP アドレスから、JPCERT/CC のセンサへの観測状況を示します。

図1: 定点観測システム TSUBAME における脆弱性 (CVE-2019-11510) に対するスキャン試行の観測状況

Bad Packets 社によると、2019年8月31日 (現地時間) 現在、本脆弱性の影響を受けるホストを 10,471台確認しており、そのうち 1,381台は日本のホストであるとのことです。JPCERT/CC はこの報告を受けて、該当するホストの管理者に連絡を開始しています。

** 更新: 2019年 9月 6日追記 ****************

外部組織からの情報提供により、2019年9月2日(日本時間) に脆弱性(CVE-2019-11510) を悪用したと思われる攻撃が行われたとの情報を入手いたしました。既に攻撃が確認されていることから、対策の実施を強く推奨します。

また、脆弱性 (CVE-2019-11510) の他に、コマンドインジェクションの脆弱性(CVE-2019-11539) について実証コードを含む情報が公開されていることを確認しています。脆弱性 (CVE-2019-11510) と 脆弱性 (CVE-2019-11539) を悪用した場合、遠隔の第三者が、製品が動作する機器において任意のコマンドを実行する可能性があります。

**************************************************

II. 対象[I. 概要] で示した脆弱性について、対象となる製品およびバージョンは次のとおりです。

Palo Alto Networks (CVE-2019-1579, GlobalProtect が有効な場合)

- PAN-OS 7.1.18 およびそれ以前のバージョン

- PAN-OS 8.0.11-h1 およびそれ以前のバージョン

- PAN-OS 8.1.2 およびそれ以前のバージョン

Fortinet (CVE-2018-13379, SSL VPN サービスが有効な場合)

- FortiOS 5.4.6 から 5.4.12 までのバージョン

- FortiOS 5.6.3 から 5.6.7 までのバージョン

- FortiOS 6.0.0 から 6.0.4 までのバージョン

Pulse Secure (CVE-2019-11510)

- Pulse Policy Secure 5.1R1 から 5.1R15 までのバージョン

- Pulse Policy Secure 5.2R1 から 5.2R12 までのバージョン

- Pulse Policy Secure 5.3R1 から 5.3R12 までのバージョン

- Pulse Policy Secure 5.4R1 から 5.4R7 までのバージョン

- Pulse Policy Secure 9.0R1 から 9.0R3.3 までのバージョン

- Pulse Connect Secure 8.1R1 から 8.1R15 までのバージョン

- Pulse Connect Secure 8.2R1 から 8.2R12 までのバージョン

- Pulse Connect Secure 8.3R1 から 8.3R7 までのバージョン

- Pulse Connect Secure 9.0R1 から 9.0R3.3 までのバージョン

** 更新: 2019年 9月 6日追記 ****************

上記の Pulse Secure 社の製品およびバージョンは、次のアドバイザリに記載されている脆弱性の対象となる製品およびバージョンです。

Pulse Secure

SA44101 - 2019-04: Out-of-Cycle Advisory: Multiple vulnerabilities resolved in Pulse Connect Secure / Pulse Policy Secure 9.0RX

https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44101

Pulse Secure 社の Pulse Connect Secure の脆弱性 (CVE-2019-11510 およびCVE-2019-11539) の対象は、次のとおりです。

Pulse Secure (CVE-2019-11510)

- Pulse Connect Secure 8.2 R1 から 8.2 R12 までのバージョン

- Pulse Connect Secure 8.3 R1 から 8.3 R7 までのバージョン

- Pulse Connect Secure 9.0 R1 から 9.0 R3.3 までのバージョン

Pulse Secure (CVE-2019-11539)

- Pulse Connect Secure 8.1 R1 から 8.1 R15 までのバージョン

- Pulse Connect Secure 8.2 R1 から 8.2 R12 までのバージョン

- Pulse Connect Secure 8.3 R1 から 8.3 R7 までのバージョン

- Pulse Connect Secure 9.0 R1 から 9.0 R3.3 までのバージョン

**************************************************

III. 対策各ベンダが提供する情報を参考に、修正済みのバージョンにアップデートしてください。

IV. 参考情報

Bad Packets

Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510

https://badpackets.net/over-14500-pulse-secure-vpn-endpoints-vulnerable-to-cve-2019-11510/

Palo Alto Networks

Remote Code Execution in GlobalProtect Portal/Gateway Interface (PAN-SA-2019-0020)

https://securityadvisories.paloaltonetworks.com/Home/Detail/158

Fortinet

FortiOS system file leak through SSL VPN via specially crafted HTTP resource requests

https://fortiguard.com/psirt/FG-IR-18-384

Pulse Secure

SA44101 - 2019-04: Out-of-Cycle Advisory: Multiple vulnerabilities resolved in Pulse Connect Secure / Pulse Policy Secure 9.0RX

https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44101

今回の件につきまして提供いただける情報がございましたら、JPCERT/CC までご連絡ください。

________

改訂履歴

2019-09-02 初版

2019-09-06 「I. 概要」「II. 対象」の追記

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: ew-info@jpcert.or.jp

TEL: 03-6271-8901 FAX: 03-6271-8908

https://www.jpcert.or.jp/

JPCERT-AT-2019-0033

JPCERT/CC

2019-09-02(新規)

2019-09-06(更新)

JPCERT/CC Alert 2019-09-02

複数の SSL VPN 製品の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2019/at190033.html

I. 概要JPCERT/CC では、複数の SSL VPN 製品の脆弱性について、脆弱性に対する実証コードなどの詳細な情報が公表されていることを確認しています。

- Palo Alto Networks (CVE-2019-1579)

- Fortinet (CVE-2018-13379)

- Pulse Secure (CVE-2019-11510)

これらの脆弱性を悪用された場合に、攻撃者がリモートから任意のコードを実行できる可能性 (CVE-2019-1579) や、任意のファイルを読み取り、認証情報などの機微な情報を取得する可能性 (CVE-2018-13379, CVE-2019-11510) があります。なお、脆弱性の報告者からは、それぞれの製品について、上記以外の脆弱性情報も公開されています。実証コードなどの詳細情報が公開されていることからも、脆弱性を悪用される可能性が考えられるため、対象となるシステムを使用している場合、早急に対策を実施することを推奨します。

既に、Pulse Connect Secure の脆弱性 (CVE-2019-11510) について、Bad Packets 社より 2019年8月24日 (現地時間) に、脆弱性の悪用を狙ったとみられるスキャンを確認したとの情報が公開されました。

Bad Packets

Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510

https://badpackets.net/over-14500-pulse-secure-vpn-endpoints-vulnerable-to-cve-2019-11510/

なお、JPCERT/CC のセンサでも、同様のスキャンとみられる通信を観測しています。図1 に Bad Packets 社が観測しているスキャン元 IP アドレスから、JPCERT/CC のセンサへの観測状況を示します。

図1: 定点観測システム TSUBAME における脆弱性 (CVE-2019-11510) に対するスキャン試行の観測状況

Bad Packets 社によると、2019年8月31日 (現地時間) 現在、本脆弱性の影響を受けるホストを 10,471台確認しており、そのうち 1,381台は日本のホストであるとのことです。JPCERT/CC はこの報告を受けて、該当するホストの管理者に連絡を開始しています。

** 更新: 2019年 9月 6日追記 ****************

外部組織からの情報提供により、2019年9月2日(日本時間) に脆弱性(CVE-2019-11510) を悪用したと思われる攻撃が行われたとの情報を入手いたしました。既に攻撃が確認されていることから、対策の実施を強く推奨します。

また、脆弱性 (CVE-2019-11510) の他に、コマンドインジェクションの脆弱性(CVE-2019-11539) について実証コードを含む情報が公開されていることを確認しています。脆弱性 (CVE-2019-11510) と 脆弱性 (CVE-2019-11539) を悪用した場合、遠隔の第三者が、製品が動作する機器において任意のコマンドを実行する可能性があります。

**************************************************

II. 対象[I. 概要] で示した脆弱性について、対象となる製品およびバージョンは次のとおりです。

Palo Alto Networks (CVE-2019-1579, GlobalProtect が有効な場合)

- PAN-OS 7.1.18 およびそれ以前のバージョン

- PAN-OS 8.0.11-h1 およびそれ以前のバージョン

- PAN-OS 8.1.2 およびそれ以前のバージョン

Fortinet (CVE-2018-13379, SSL VPN サービスが有効な場合)

- FortiOS 5.4.6 から 5.4.12 までのバージョン

- FortiOS 5.6.3 から 5.6.7 までのバージョン

- FortiOS 6.0.0 から 6.0.4 までのバージョン

Pulse Secure (CVE-2019-11510)

- Pulse Policy Secure 5.1R1 から 5.1R15 までのバージョン

- Pulse Policy Secure 5.2R1 から 5.2R12 までのバージョン

- Pulse Policy Secure 5.3R1 から 5.3R12 までのバージョン

- Pulse Policy Secure 5.4R1 から 5.4R7 までのバージョン

- Pulse Policy Secure 9.0R1 から 9.0R3.3 までのバージョン

- Pulse Connect Secure 8.1R1 から 8.1R15 までのバージョン

- Pulse Connect Secure 8.2R1 から 8.2R12 までのバージョン

- Pulse Connect Secure 8.3R1 から 8.3R7 までのバージョン

- Pulse Connect Secure 9.0R1 から 9.0R3.3 までのバージョン

** 更新: 2019年 9月 6日追記 ****************

上記の Pulse Secure 社の製品およびバージョンは、次のアドバイザリに記載されている脆弱性の対象となる製品およびバージョンです。

Pulse Secure

SA44101 - 2019-04: Out-of-Cycle Advisory: Multiple vulnerabilities resolved in Pulse Connect Secure / Pulse Policy Secure 9.0RX

https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44101

Pulse Secure 社の Pulse Connect Secure の脆弱性 (CVE-2019-11510 およびCVE-2019-11539) の対象は、次のとおりです。

Pulse Secure (CVE-2019-11510)

- Pulse Connect Secure 8.2 R1 から 8.2 R12 までのバージョン

- Pulse Connect Secure 8.3 R1 から 8.3 R7 までのバージョン

- Pulse Connect Secure 9.0 R1 から 9.0 R3.3 までのバージョン

Pulse Secure (CVE-2019-11539)

- Pulse Connect Secure 8.1 R1 から 8.1 R15 までのバージョン

- Pulse Connect Secure 8.2 R1 から 8.2 R12 までのバージョン

- Pulse Connect Secure 8.3 R1 から 8.3 R7 までのバージョン

- Pulse Connect Secure 9.0 R1 から 9.0 R3.3 までのバージョン

**************************************************

III. 対策各ベンダが提供する情報を参考に、修正済みのバージョンにアップデートしてください。

IV. 参考情報

Bad Packets

Over 14,500 Pulse Secure VPN endpoints vulnerable to CVE-2019-11510

https://badpackets.net/over-14500-pulse-secure-vpn-endpoints-vulnerable-to-cve-2019-11510/

Palo Alto Networks

Remote Code Execution in GlobalProtect Portal/Gateway Interface (PAN-SA-2019-0020)

https://securityadvisories.paloaltonetworks.com/Home/Detail/158

Fortinet

FortiOS system file leak through SSL VPN via specially crafted HTTP resource requests

https://fortiguard.com/psirt/FG-IR-18-384

Pulse Secure

SA44101 - 2019-04: Out-of-Cycle Advisory: Multiple vulnerabilities resolved in Pulse Connect Secure / Pulse Policy Secure 9.0RX

https://kb.pulsesecure.net/articles/Pulse_Security_Advisories/SA44101

今回の件につきまして提供いただける情報がございましたら、JPCERT/CC までご連絡ください。

________

改訂履歴

2019-09-02 初版

2019-09-06 「I. 概要」「II. 対象」の追記

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: ew-info@jpcert.or.jp

TEL: 03-6271-8901 FAX: 03-6271-8908

https://www.jpcert.or.jp/