各位

Cisco Smart Install Client を悪用する攻撃に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180013.html

I. 概要Cisco Talos は、2018年4月5日 (現地時間) に、Cisco Smart Install Clientを悪用した攻撃に関するブログ記事を公開しました。Cisco Smart InstallClient は、Cisco 製スイッチにおけるプラグアンドプレイ設定とイメージ管理のための機能およびプロトコルです。公開された情報によると、この問題を悪用する Cisco 製スイッチを対象とした攻撃が確認されているとのことです。詳細は、Cisco Talos からの情報を参照してください。

Cisco Talos

Critical Infrastructure at Risk: Advanced Actors Target Smart Install Client

http://blog.talosintelligence.com/2018/04/critical-infrastructure-at-risk.html

Cisco は、この問題に対して、2017年2月にアドバイザリを公開しています。

Cisco

Cisco Smart Install Protocol Misuse

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi

また、Cisco は、2018年3月28日 (現地時間) に、Cisco Smart InstallClient について、この問題とは異なる脆弱性情報 (CVE-2018-0171) を記載したアドバイザリを公開しています。詳細は Cisco からの情報を参照してください。

Cisco

Cisco IOS and IOS XE Software Smart Install Remote Code Execution Vulnerability

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

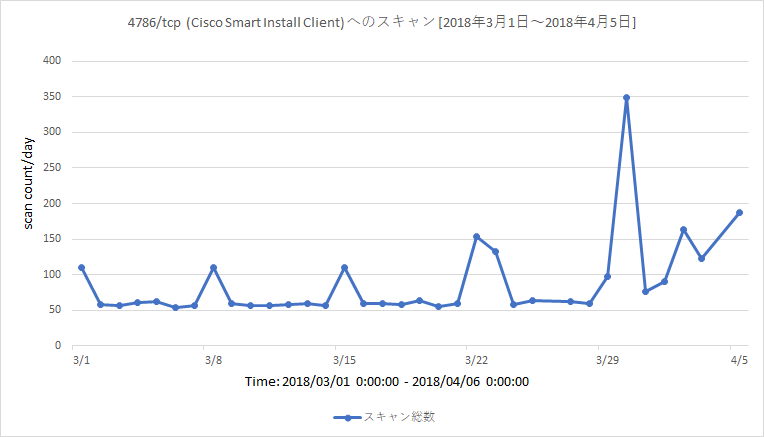

JPCERT/CC では、この脆弱性を悪用する攻撃コードの存在を確認しており、インターネット定点観測システム (TSUBAME) では、脆弱性の情報が公開された時期から、Cisco Smart Install Client が使用する 4786/tcp ポートに対するスキャンが増加していることを確認しています。

4786/tcp (Cisco Smart Install Client) へのスキャン [2018年3月1日〜2018年4月5日]

Cisco からは、これらの問題を悪用されないようにする対策が示されています。該当する製品の利用者は、適切な対策を施すことを推奨します。

II. 対象Cisco の情報によると、次のソフトウエアがこれらの問題の影響を受けます。

- Cisco Smart Install Client 機能が有効になっている Cisco IOS ソフトウエア

- Cisco Smart Install Client 機能が有効になっている Cisco IOS XE ソフトウエア

III. 対策Cisco からのアドバイザリを参考に対策を行うことを推奨します。

・cisco-sa-20180328-smi2

Cisco から対策が施されたバージョンが提供されています。Cisco が提供する情報を参照の上、修正済みバージョンを適用することをお勧めします。

・cisco-sa-20170214-smi

次の対策の実施を検討してください。

- Cisco Smart Install Client 機能が不必要に有効になっていないか確認する

運用している Cisco 製スイッチで、Cisco Smart Install Client 機能を使用しない場合は、Cisco Smart Install Client 機能を無効にしてください。

- Cisco Smart Install Client に向けた外部からの通信を制限する

Cisco Smart Install Client の機能を使用している場合は、必要最小限の IPアドレスからの通信のみ許可するよう制限することを検討してください。

IV. 参考情報

Cisco Talos

Critical Infrastructure at Risk: Advanced Actors Target Smart Install Client

http://blog.talosintelligence.com/2018/04/critical-infrastructure-at-risk.html

Cisco

Cisco Smart Install Protocol Misuse

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi

Cisco

Cisco IOS and IOS XE Software Smart Install Remote Code Execution Vulnerability

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

NICTER Blog

Cisco Smart Install プロトコルを狙った攻撃の急増

http://blog.nicter.jp/reports/2018-03/cisco-switch-hack/

今回の件につきまして当センターまで提供いただける情報がございましたら、ご連絡ください。

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL:03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

JPCERT-AT-2018-0013

JPCERT/CC

2018-04-06

JPCERT/CC Alert 2018-04-06

Cisco Smart Install Client を悪用する攻撃に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180013.html

I. 概要Cisco Talos は、2018年4月5日 (現地時間) に、Cisco Smart Install Clientを悪用した攻撃に関するブログ記事を公開しました。Cisco Smart InstallClient は、Cisco 製スイッチにおけるプラグアンドプレイ設定とイメージ管理のための機能およびプロトコルです。公開された情報によると、この問題を悪用する Cisco 製スイッチを対象とした攻撃が確認されているとのことです。詳細は、Cisco Talos からの情報を参照してください。

Cisco Talos

Critical Infrastructure at Risk: Advanced Actors Target Smart Install Client

http://blog.talosintelligence.com/2018/04/critical-infrastructure-at-risk.html

Cisco は、この問題に対して、2017年2月にアドバイザリを公開しています。

Cisco

Cisco Smart Install Protocol Misuse

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi

また、Cisco は、2018年3月28日 (現地時間) に、Cisco Smart InstallClient について、この問題とは異なる脆弱性情報 (CVE-2018-0171) を記載したアドバイザリを公開しています。詳細は Cisco からの情報を参照してください。

Cisco

Cisco IOS and IOS XE Software Smart Install Remote Code Execution Vulnerability

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

JPCERT/CC では、この脆弱性を悪用する攻撃コードの存在を確認しており、インターネット定点観測システム (TSUBAME) では、脆弱性の情報が公開された時期から、Cisco Smart Install Client が使用する 4786/tcp ポートに対するスキャンが増加していることを確認しています。

4786/tcp (Cisco Smart Install Client) へのスキャン [2018年3月1日〜2018年4月5日]

Cisco からは、これらの問題を悪用されないようにする対策が示されています。該当する製品の利用者は、適切な対策を施すことを推奨します。

II. 対象Cisco の情報によると、次のソフトウエアがこれらの問題の影響を受けます。

- Cisco Smart Install Client 機能が有効になっている Cisco IOS ソフトウエア

- Cisco Smart Install Client 機能が有効になっている Cisco IOS XE ソフトウエア

III. 対策Cisco からのアドバイザリを参考に対策を行うことを推奨します。

・cisco-sa-20180328-smi2

Cisco から対策が施されたバージョンが提供されています。Cisco が提供する情報を参照の上、修正済みバージョンを適用することをお勧めします。

・cisco-sa-20170214-smi

次の対策の実施を検討してください。

- Cisco Smart Install Client 機能が不必要に有効になっていないか確認する

運用している Cisco 製スイッチで、Cisco Smart Install Client 機能を使用しない場合は、Cisco Smart Install Client 機能を無効にしてください。

- Cisco Smart Install Client に向けた外部からの通信を制限する

Cisco Smart Install Client の機能を使用している場合は、必要最小限の IPアドレスからの通信のみ許可するよう制限することを検討してください。

IV. 参考情報

Cisco Talos

Critical Infrastructure at Risk: Advanced Actors Target Smart Install Client

http://blog.talosintelligence.com/2018/04/critical-infrastructure-at-risk.html

Cisco

Cisco Smart Install Protocol Misuse

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20170214-smi

Cisco

Cisco IOS and IOS XE Software Smart Install Remote Code Execution Vulnerability

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180328-smi2

NICTER Blog

Cisco Smart Install プロトコルを狙った攻撃の急増

http://blog.nicter.jp/reports/2018-03/cisco-switch-hack/

今回の件につきまして当センターまで提供いただける情報がございましたら、ご連絡ください。

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL:03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/