各位

memcached のアクセス制御に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180009.html

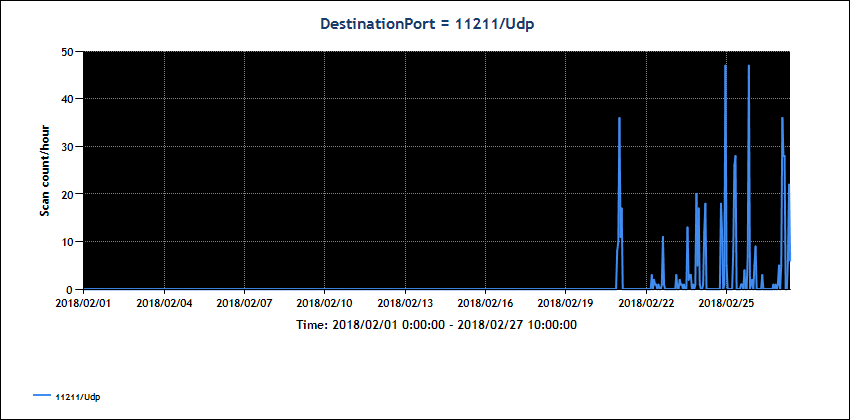

I. 概要JPCERT/CC では、2018年2月21日ごろから 11211/udp の通信ポートに対するアクセスが増加していることを、外部組織からの情報提供、およびインターネット定点観測システム (TSUBAME) の観測データから確認しています。TSUBAME にて観測されたスキャンは、当該通信ポートへのスキャンパケットから、memcachedに対して行われている可能性が考えられます。memcached の設定によっては、意図せずインターネットからアクセス可能な状態になっており、スキャンに応答している可能性があります。このような場合に攻撃の踏み台にされたり、memcached が保持する情報へアクセスされたりする可能性があります。JPCERT/CCでは、memcached を踏み台として悪用したとみられる DDoS 攻撃の報告を受け取っています。

TSUBAME による、11211/udp スキャンの観測状況 (2018年2月1日 - 2018年2月27日)

memcached の利用者は、管理するサーバが攻撃の踏み台とならないように、適切にアクセス制御を実施することを推奨します。

** 更新: 2018年 2月28日追記*******************************************2018年 2月27日 (現地時間) Danga Interactive より、バージョン 1.5.6 がリリースされました。リリースノートによると、本バージョンでは、デフォルトの設定で、11211/udp が無効となる修正がなされています。詳細は DangaInteractive が提供する情報を参照してください。

memcached/memcached - GitHub

Memcached 1.5.6 Release Notes

https://github.com/memcached/memcached/wiki/ReleaseNotes156

**************************************************

II. 対象TSUBAME で観測されているスキャンパケットの特徴から、対象と考えられる製品は次のとおりです。

- memcached

特に 1.2.7 以降の memcached をデフォルトの設定で利用している場合、意図せず 11211/tcp および 11211/udp のポートがアクセス可能な状態になっているケースが考えられます。

III. 対策攻撃の踏み台にされたり、memcached が保持する情報への意図しないアクセスを防いだりするために、適切なアクセス制御を実施することを強く推奨します。

- アクセスに用いる IP アドレスやポートを制限する

memcached へのアクセスに用いる必要最小限の IP アドレスに対してのみ

公開を制限することや、使用するポートの制限を行うことを検討して下さ

い。

** 更新: 2018年 2月28日追記*******************************************なお、memcached 1.5.6 では、11211/udp のポートがデフォルトの設定では無効となる変更がなされています。ポートの制限に対する設定変更と併せて、アップデートの検討も行ってください。

**************************************************

また、DDoS 攻撃の踏み台として悪用される可能性のあるソフトウエアは、memcached に限りませんので、ntpd や DNS など、サーバなどで使用しているソフトウエアの設定を確認し、適切なアクセス制限や設定を施して使用するようにしてください。

IV. 参考情報

** 更新: 2018年 2月28日追記*******************************************

memcached/memcached - GitHub

Memcached 1.5.6 Release Notes

https://github.com/memcached/memcached/wiki/ReleaseNotes156

**************************************************

JPCERT/CC

ntpd の monlist 機能を使った DDoS 攻撃に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140001.html

JPCERT/CC

DNS の再帰的な問い合わせを使った DDoS 攻撃に関する注意喚起

https://www.jpcert.or.jp/at/2013/at130022.html

JPCERT/CC

SHODANを悪用した攻撃に備えて −制御システム編−

https://www.jpcert.or.jp/ics/report0609.html

** 更新: 2018年 2月28日追記*******************************************

さくらインターネット株式会社

【重要】memcachedのアクセス制御に関する注意喚起

https://www.sakura.ad.jp/news/sakurainfo/newsentry.php?id=1885

ARBOR NETWORKS

memcached Reflection/Amplification Description and DDoS Attack Mitigation Recommendations

https://www.arbornetworks.com/blog/asert/memcached-reflection-amplification-description-ddos-attack-mitigation-recommendations/

CLOUDFLARE

Memcrashed - Major amplification attacks from UDP port 11211

https://blog.cloudflare.com/memcrashed-major-amplification-attacks-from-port-11211/

**************************************************

今回の件につきまして、当センターまで提供いただける情報がございましたら、ご連絡ください。

________

改訂履歴

2018-02-27 初版

2018-02-28 「I. 概要」「III. 対策」「IV. 参考情報」の修正

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL:03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

JPCERT-AT-2018-0009

JPCERT/CC

2018-02-27(新規)

2018-02-28(更新)

JPCERT/CC Alert 2018-02-27

memcached のアクセス制御に関する注意喚起

https://www.jpcert.or.jp/at/2018/at180009.html

I. 概要JPCERT/CC では、2018年2月21日ごろから 11211/udp の通信ポートに対するアクセスが増加していることを、外部組織からの情報提供、およびインターネット定点観測システム (TSUBAME) の観測データから確認しています。TSUBAME にて観測されたスキャンは、当該通信ポートへのスキャンパケットから、memcachedに対して行われている可能性が考えられます。memcached の設定によっては、意図せずインターネットからアクセス可能な状態になっており、スキャンに応答している可能性があります。このような場合に攻撃の踏み台にされたり、memcached が保持する情報へアクセスされたりする可能性があります。JPCERT/CCでは、memcached を踏み台として悪用したとみられる DDoS 攻撃の報告を受け取っています。

TSUBAME による、11211/udp スキャンの観測状況 (2018年2月1日 - 2018年2月27日)

memcached の利用者は、管理するサーバが攻撃の踏み台とならないように、適切にアクセス制御を実施することを推奨します。

** 更新: 2018年 2月28日追記*******************************************2018年 2月27日 (現地時間) Danga Interactive より、バージョン 1.5.6 がリリースされました。リリースノートによると、本バージョンでは、デフォルトの設定で、11211/udp が無効となる修正がなされています。詳細は DangaInteractive が提供する情報を参照してください。

memcached/memcached - GitHub

Memcached 1.5.6 Release Notes

https://github.com/memcached/memcached/wiki/ReleaseNotes156

**************************************************

II. 対象TSUBAME で観測されているスキャンパケットの特徴から、対象と考えられる製品は次のとおりです。

- memcached

特に 1.2.7 以降の memcached をデフォルトの設定で利用している場合、意図せず 11211/tcp および 11211/udp のポートがアクセス可能な状態になっているケースが考えられます。

III. 対策攻撃の踏み台にされたり、memcached が保持する情報への意図しないアクセスを防いだりするために、適切なアクセス制御を実施することを強く推奨します。

- アクセスに用いる IP アドレスやポートを制限する

memcached へのアクセスに用いる必要最小限の IP アドレスに対してのみ

公開を制限することや、使用するポートの制限を行うことを検討して下さ

い。

** 更新: 2018年 2月28日追記*******************************************なお、memcached 1.5.6 では、11211/udp のポートがデフォルトの設定では無効となる変更がなされています。ポートの制限に対する設定変更と併せて、アップデートの検討も行ってください。

**************************************************

また、DDoS 攻撃の踏み台として悪用される可能性のあるソフトウエアは、memcached に限りませんので、ntpd や DNS など、サーバなどで使用しているソフトウエアの設定を確認し、適切なアクセス制限や設定を施して使用するようにしてください。

IV. 参考情報

** 更新: 2018年 2月28日追記*******************************************

memcached/memcached - GitHub

Memcached 1.5.6 Release Notes

https://github.com/memcached/memcached/wiki/ReleaseNotes156

**************************************************

JPCERT/CC

ntpd の monlist 機能を使った DDoS 攻撃に関する注意喚起

https://www.jpcert.or.jp/at/2014/at140001.html

JPCERT/CC

DNS の再帰的な問い合わせを使った DDoS 攻撃に関する注意喚起

https://www.jpcert.or.jp/at/2013/at130022.html

JPCERT/CC

SHODANを悪用した攻撃に備えて −制御システム編−

https://www.jpcert.or.jp/ics/report0609.html

** 更新: 2018年 2月28日追記*******************************************

さくらインターネット株式会社

【重要】memcachedのアクセス制御に関する注意喚起

https://www.sakura.ad.jp/news/sakurainfo/newsentry.php?id=1885

ARBOR NETWORKS

memcached Reflection/Amplification Description and DDoS Attack Mitigation Recommendations

https://www.arbornetworks.com/blog/asert/memcached-reflection-amplification-description-ddos-attack-mitigation-recommendations/

CLOUDFLARE

Memcrashed - Major amplification attacks from UDP port 11211

https://blog.cloudflare.com/memcrashed-major-amplification-attacks-from-port-11211/

**************************************************

今回の件につきまして、当センターまで提供いただける情報がございましたら、ご連絡ください。

________

改訂履歴

2018-02-27 初版

2018-02-28 「I. 概要」「III. 対策」「IV. 参考情報」の修正

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL:03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/