各位

Mirai 亜種の感染活動に関する注意喚起

https://www.jpcert.or.jp/at/2017/at170049.html

I. 概要2017年11月ごろより、国内において Mirai の亜種による感染活動が確認されています。Mirai やその亜種などのマルウエアに感染した機器は、ボットネットに取り込まれ、攻撃者により遠隔から命令をうけて、DDoS 攻撃などに悪用される可能性があります。

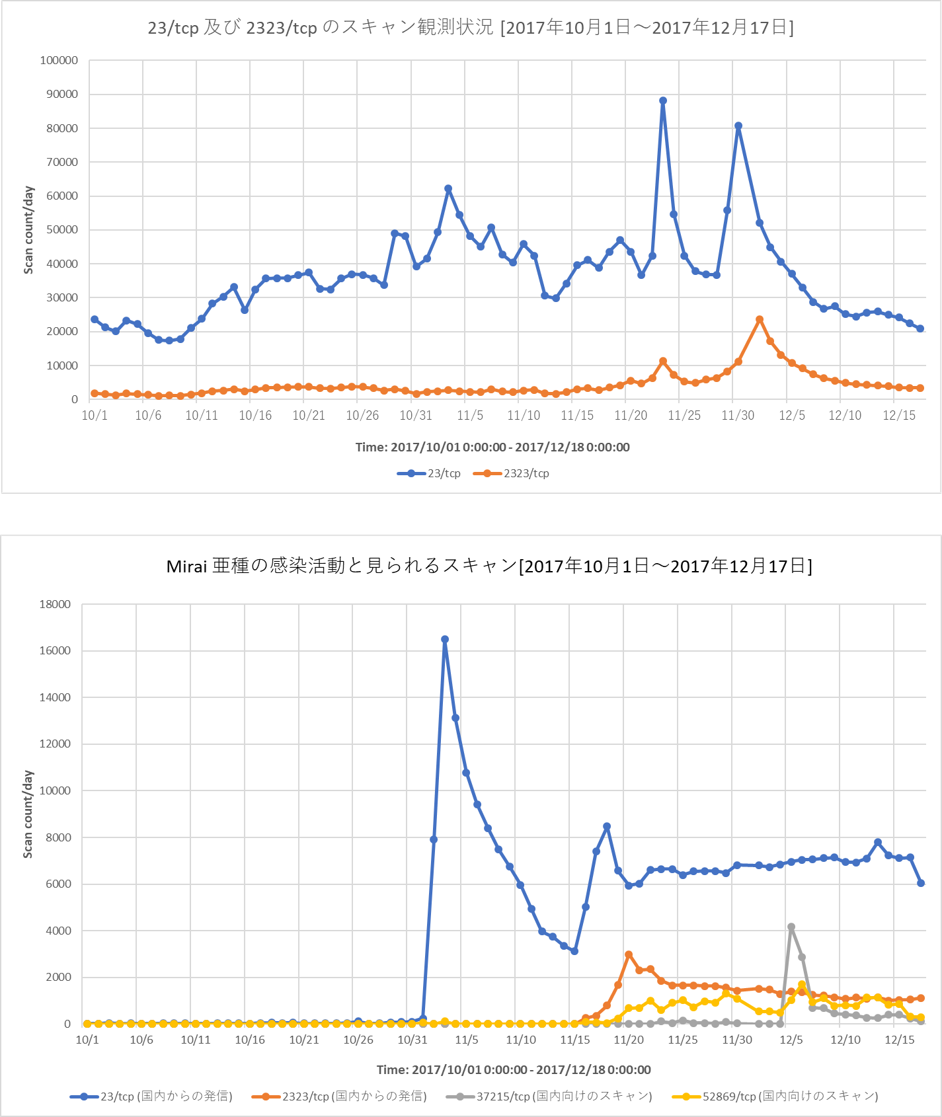

図1: 定点観測システム TSUBAME における Mirai 亜種とみられる感染活動に関するスキャン観測状況 (2017年10月から2017年12月)

** 更新: 2018年 3月12日追記*******************************************グラフデータの凡例で 52869/tcp と 37215/tcp を誤って逆にしていたため正しい凡例記述に修正いたしました。

**************************************************

JPCERT/CC、情報通信研究機構 (NICT) 、警察庁等の調査により、感染の拡大のメカニズムに、既知の脆弱性 (CVE-2014-8361) が悪用されていることが確認されています。また、調査の結果、感染に至っている機器の多くに、ロジテック株式会社製ブロードバンドルータの一部製品が含まれていることも確認されています。公開情報には、HUAWEI 社のルータ (HG532) が対象となっているとの情報もあります。

ロジテック株式会社では、すでにこの問題を確認しており、2013年6月より順次、修正済みのファームウエアが提供されていましたが、国内の感染活動の広がりを受け、改めて利用者に対して対策を呼び掛けています。

ロジテック株式会社

ロジテック製 300Mbps 無線LAN ブロードバンドルータおよびセットモデル (全11モデル)に関する重要なお知らせとお願い

http://www.logitec.co.jp/info/2017/1219.html

JPCERT/CC での観測では、感染に至っている機器は、国内の複数の ISP 事業者においてみられることから、対策を進める上で影響を受ける製品の利用者へ広く呼びかけることが必要であると判断し、複数の組織と共同して注意喚起を発行いたします。

影響を受ける製品の利用者は、早期の対応を強く推奨いたします。

II. 対象ロジテック株式会社によると、Mirai 亜種の感染拡大に用いられている脆弱性の影響を受ける製品およびバージョンは、次のとおりです。

- LAN-WH300N/DR Ver2.14 より前

- LAN-W300N/DR Ver2.14 より前

- LAN-WH300N/DRCV Ver2.14 より前

- LAN-WH300N/DRCY Ver2.14 より前

- LAN-W300N/R Ver2.33 より前

- LAN-W300N/RU2 Ver2.33 より前

- LAN-W300N/RS Ver2.33 より前

- LAN-W300N/P Ver3.09 より前

- LAN-W300N3L Ver1.13N3L より前

- LAN-WH300N/DGR Ver1.26 より前

- LAN-WH300N/DGRU Ver1.26 より前

※ 2017年12月19日時点の情報であり、今後対象となる製品やベンダーが拡大

する可能性もあります。

III. 対策「II. 対象」に挙げた製品について、ロジテック株式会社からは、修正済みのファームウエアが提供されています。当該製品の利用者は、ファームウエアが修正済みのバージョンになっていることをご確認ください。なお、既に感染した機器は、修正済みのファームウエアにアップデートすることで Mirai 亜種が削除されます。

- LAN-WH300N/DR Ver2.14 (2014年 6月11日公開)

- LAN-W300N/DR Ver2.14 (2014年 6月11日公開)

- LAN-WH300N/DRCV Ver2.14 (2014年 6月11日公開)

- LAN-WH300N/DRCY Ver2.14 (2014年 6月11日公開)

- LAN-W300N/R Ver2.33 (2013年11月 6日公開)

- LAN-W300N/RU2 Ver2.33 (2013年11月 6日公開)

- LAN-W300N/RS Ver2.33 (2013年11月 6日公開)

- LAN-W300N/P Ver3.09 (2014年 8月22日公開)

- LAN-W300N3L Ver1.13N3L (2013年 6月25日公開)

- LAN-WH300N/DGR Ver1.26 (2014年10月15日公開)

- LAN-WH300N/DGRU Ver1.26 (2014年10月15日公開)

Mirai やその亜種などのマルウエアは、脆弱性だけでなく、機器固有の ID やパスワードを悪用して感染を拡大させることが知られています。利用中の機器が感染してボットネットに取り込まれないようにするために、次の情報を参照し適切な対策を施して利用することを推奨します。

JPCERT/CC

インターネットに接続された機器の管理に関する注意喚起

https://www.jpcert.or.jp/at/2016/at160050.html

JVNTA#95530271

Mirai 等のマルウェアで構築されたボットネットによる DDoS 攻撃の脅威

https://jvn.jp/ta/JVNTA95530271/

IV. 参考

ロジテック株式会社

ロジテック製 300Mbps 無線LAN ブロードバンドルータおよびセットモデル (全11モデル)に関する重要なお知らせとお願い

http://www.logitec.co.jp/info/2017/1219.html

情報通信研究機構 (NICT)

IoT製品の脆弱性を悪用して感染を広げる Mirai の亜種に関する活動 (2017-12-19)

http://www.nicter.jp/report/2017-01_mirai_52869_37215.pdf

警察庁 (@police)

脆弱性が存在するルータを標的とした宛先ポート52869/TCPに対するアクセス及び日本国内からのTelnetによる探索を実施するアクセスの観測等について

https://www.npa.go.jp/cyberpolice/detect/pdf/201712191.pdf

日本サイバー犯罪対策センター (JC3)

日本国内におけるMirai亜種の感染拡大について

https://www.jc3.or.jp/topics/mirai_s.html

ICT-ISAC

IoTボットに関する注意喚起について

https://www.ict-isac.jp/news/news20171219.html

IIJ

国内における Mirai 亜種の感染急増 (2017年11月の観測状況)

https://sect.iij.ad.jp/d/2017/12/074702.html

HUAWEI

Security Notice - Statement on Remote Code Execution Vulnerability in Huawei HG532 Product

http://www.huawei.com/en/psirt/security-notices/huawei-sn-20171130-01-hg532-en

Fortinet

Rise of One More Mirai Worm Variant

https://blog.fortinet.com/2017/12/12/rise-of-one-more-mirai-worm-variant

今回の件につきまして当センターまで提供いただける情報がございましたら、ご連絡ください。

________

改訂履歴

2017-12-19 初版

2018-03-12 図1におけるグラフデータの凡例 (37215/tcp, 52869/tcp) の修正

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

JPCERT-AT-2017-0049

JPCERT/CC

2017-12-19(新規)

2018-03-12(更新)

JPCERT/CC Alert 2017-12-19

Mirai 亜種の感染活動に関する注意喚起

https://www.jpcert.or.jp/at/2017/at170049.html

I. 概要2017年11月ごろより、国内において Mirai の亜種による感染活動が確認されています。Mirai やその亜種などのマルウエアに感染した機器は、ボットネットに取り込まれ、攻撃者により遠隔から命令をうけて、DDoS 攻撃などに悪用される可能性があります。

図1: 定点観測システム TSUBAME における Mirai 亜種とみられる感染活動に関するスキャン観測状況 (2017年10月から2017年12月)

** 更新: 2018年 3月12日追記*******************************************グラフデータの凡例で 52869/tcp と 37215/tcp を誤って逆にしていたため正しい凡例記述に修正いたしました。

**************************************************

JPCERT/CC、情報通信研究機構 (NICT) 、警察庁等の調査により、感染の拡大のメカニズムに、既知の脆弱性 (CVE-2014-8361) が悪用されていることが確認されています。また、調査の結果、感染に至っている機器の多くに、ロジテック株式会社製ブロードバンドルータの一部製品が含まれていることも確認されています。公開情報には、HUAWEI 社のルータ (HG532) が対象となっているとの情報もあります。

ロジテック株式会社では、すでにこの問題を確認しており、2013年6月より順次、修正済みのファームウエアが提供されていましたが、国内の感染活動の広がりを受け、改めて利用者に対して対策を呼び掛けています。

ロジテック株式会社

ロジテック製 300Mbps 無線LAN ブロードバンドルータおよびセットモデル (全11モデル)に関する重要なお知らせとお願い

http://www.logitec.co.jp/info/2017/1219.html

JPCERT/CC での観測では、感染に至っている機器は、国内の複数の ISP 事業者においてみられることから、対策を進める上で影響を受ける製品の利用者へ広く呼びかけることが必要であると判断し、複数の組織と共同して注意喚起を発行いたします。

影響を受ける製品の利用者は、早期の対応を強く推奨いたします。

II. 対象ロジテック株式会社によると、Mirai 亜種の感染拡大に用いられている脆弱性の影響を受ける製品およびバージョンは、次のとおりです。

- LAN-WH300N/DR Ver2.14 より前

- LAN-W300N/DR Ver2.14 より前

- LAN-WH300N/DRCV Ver2.14 より前

- LAN-WH300N/DRCY Ver2.14 より前

- LAN-W300N/R Ver2.33 より前

- LAN-W300N/RU2 Ver2.33 より前

- LAN-W300N/RS Ver2.33 より前

- LAN-W300N/P Ver3.09 より前

- LAN-W300N3L Ver1.13N3L より前

- LAN-WH300N/DGR Ver1.26 より前

- LAN-WH300N/DGRU Ver1.26 より前

※ 2017年12月19日時点の情報であり、今後対象となる製品やベンダーが拡大

する可能性もあります。

III. 対策「II. 対象」に挙げた製品について、ロジテック株式会社からは、修正済みのファームウエアが提供されています。当該製品の利用者は、ファームウエアが修正済みのバージョンになっていることをご確認ください。なお、既に感染した機器は、修正済みのファームウエアにアップデートすることで Mirai 亜種が削除されます。

- LAN-WH300N/DR Ver2.14 (2014年 6月11日公開)

- LAN-W300N/DR Ver2.14 (2014年 6月11日公開)

- LAN-WH300N/DRCV Ver2.14 (2014年 6月11日公開)

- LAN-WH300N/DRCY Ver2.14 (2014年 6月11日公開)

- LAN-W300N/R Ver2.33 (2013年11月 6日公開)

- LAN-W300N/RU2 Ver2.33 (2013年11月 6日公開)

- LAN-W300N/RS Ver2.33 (2013年11月 6日公開)

- LAN-W300N/P Ver3.09 (2014年 8月22日公開)

- LAN-W300N3L Ver1.13N3L (2013年 6月25日公開)

- LAN-WH300N/DGR Ver1.26 (2014年10月15日公開)

- LAN-WH300N/DGRU Ver1.26 (2014年10月15日公開)

Mirai やその亜種などのマルウエアは、脆弱性だけでなく、機器固有の ID やパスワードを悪用して感染を拡大させることが知られています。利用中の機器が感染してボットネットに取り込まれないようにするために、次の情報を参照し適切な対策を施して利用することを推奨します。

JPCERT/CC

インターネットに接続された機器の管理に関する注意喚起

https://www.jpcert.or.jp/at/2016/at160050.html

JVNTA#95530271

Mirai 等のマルウェアで構築されたボットネットによる DDoS 攻撃の脅威

https://jvn.jp/ta/JVNTA95530271/

IV. 参考

ロジテック株式会社

ロジテック製 300Mbps 無線LAN ブロードバンドルータおよびセットモデル (全11モデル)に関する重要なお知らせとお願い

http://www.logitec.co.jp/info/2017/1219.html

情報通信研究機構 (NICT)

IoT製品の脆弱性を悪用して感染を広げる Mirai の亜種に関する活動 (2017-12-19)

http://www.nicter.jp/report/2017-01_mirai_52869_37215.pdf

警察庁 (@police)

脆弱性が存在するルータを標的とした宛先ポート52869/TCPに対するアクセス及び日本国内からのTelnetによる探索を実施するアクセスの観測等について

https://www.npa.go.jp/cyberpolice/detect/pdf/201712191.pdf

日本サイバー犯罪対策センター (JC3)

日本国内におけるMirai亜種の感染拡大について

https://www.jc3.or.jp/topics/mirai_s.html

ICT-ISAC

IoTボットに関する注意喚起について

https://www.ict-isac.jp/news/news20171219.html

IIJ

国内における Mirai 亜種の感染急増 (2017年11月の観測状況)

https://sect.iij.ad.jp/d/2017/12/074702.html

HUAWEI

Security Notice - Statement on Remote Code Execution Vulnerability in Huawei HG532 Product

http://www.huawei.com/en/psirt/security-notices/huawei-sn-20171130-01-hg532-en

Fortinet

Rise of One More Mirai Worm Variant

https://blog.fortinet.com/2017/12/12/rise-of-one-more-mirai-worm-variant

今回の件につきまして当センターまで提供いただける情報がございましたら、ご連絡ください。

________

改訂履歴

2017-12-19 初版

2018-03-12 図1におけるグラフデータの凡例 (37215/tcp, 52869/tcp) の修正

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/