各位

インターネットに接続された機器の管理に関する注意喚起

- インターネットにつながったあらゆる機器が脅威にさらされています -

https://www.jpcert.or.jp/at/2016/at160050.html

I. 概要

JPCERT/CC では、監視カメラやストレージ機器、特定産業向け組込み通信機器、DVR(デジタルビデオレコーダー)などを標的とした「Mirai」等のマルウエアによる感染や、機器の探索と思われるパケットを継続して確認しています。特に、機器がマルウエアに感染し、ボットネット化したいわゆる「IoT ボットネット」が悪用され、大規模な DDoS 攻撃が発生しているとセキュリティ専門企業などから指摘がなされており、米国 US-CERT からも注意を促す情報が公表されています。

マルウエアの感染において、機器の脆弱性や設定の不備が悪用されるケースを複数確認しており、国内でも攻撃が多数観測されています。対策が施されていない状態でインターネットに接続された機器を見つけることは容易であり、感染に悪用される脆弱性やマルウエアも複数確認されています。JPCERT/CC で観測している攻撃状況の詳細は、「II. 攻撃の観測状況」を参照してください。

これまでの観測状況から、攻撃の増加や悪用される脆弱性が変化する可能性が推測できます。企業のみならず自宅等においてインターネットに接続した機器を利用している方は今一度設定等を見直し、攻撃の踏み台として悪用されることや、情報窃取などの二次被害を防ぐ必要があります。インターネットに接続された機器について、設定の見直しやファームウエアのアップデートなどを行うことを推奨します。次のポイントに注意して対策を施してください。詳細は「IV. 対策」を参照してください。

(1) 機器がインターネットからアクセス可能かどうかを確認する(2) 適切なパスワードを設定する、および認証機能を有効にする(3) ファームウエアのアップデートを実施する

冬季の長期休暇期間中の攻撃に備え、休暇中の業務に必要がない機器は、必要に応じて停止することも検討してください。

II. 攻撃の観測状況

機器がマルウエアに感染した場合、インターネットからアクセス可能な他の機器に対する探索活動や攻撃活動を行います。マルウエアの特徴や影響については、「III. マルウエアの主な影響」を参照してください。

JPCERT/CC では、定点観測システム TSUBAME において、探索活動と思われる Port23/TCP (telnet) へのパケットを多数観測していますが、それ以外のPort で動作するサービスに対しても、探索パケットを確認しています。

- JPCERT/CC で観測した代表的な機器の探索と思われるパケットの推移

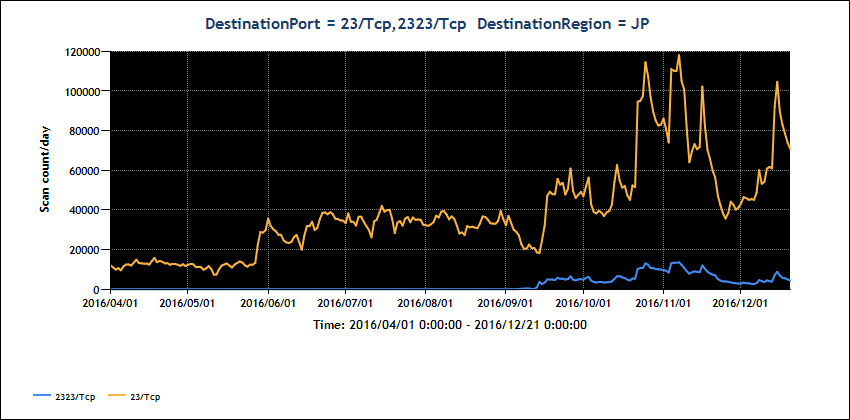

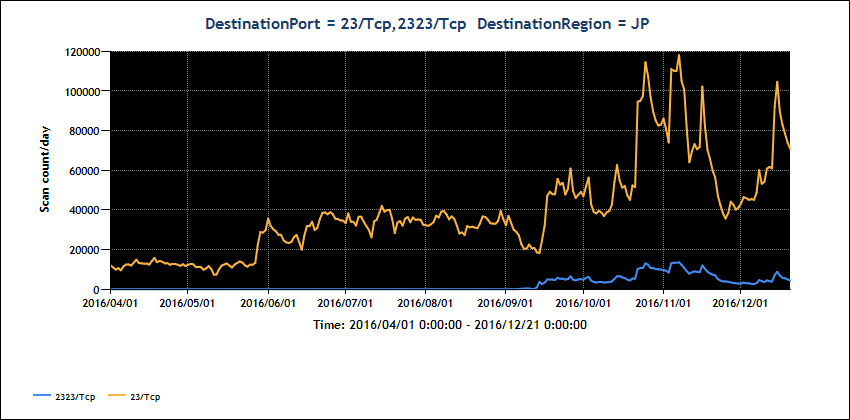

定点観測システム TSUBAME で観測された機器の探索と思われる代表的な

パケット (Port23/TCP, Port2323/TCP) の推移を、次の図1 に示しま

す。

[図1:2016年4〜12月の Port23/TCP, Port2323/TCP パケット観測数の推移]

[図1:2016年4〜12月の Port23/TCP, Port2323/TCP パケット観測数の推移]

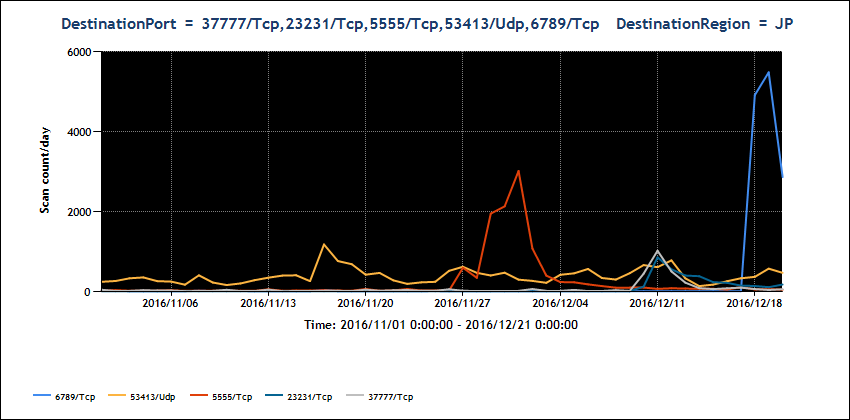

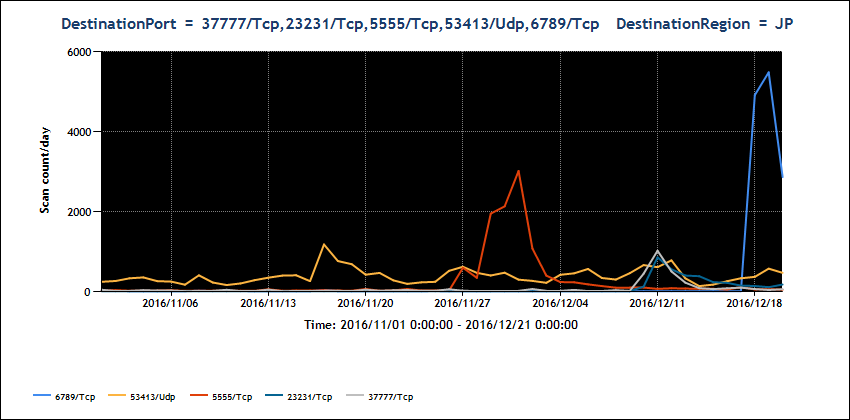

- 観測している探索パケットの主な Port

23/TCP, 2323/TCP, 6789/TCP, 7547/TCP, 37777/TCP, 27312/TCP,

5555/TCP, 53413/UDP

これらのポートに対するパケットの推移を、次の図2 に示します。

※ JPCERT/CC での観測では、telnet 以外の Port が狙われる事象を確認

しています

※ Port7547/TCP は突発的なアクセス数の増加がみられるため図2

からは除外しています

[図2:2016年11月〜12月の主な探索パケット観測数の推移]

[図2:2016年11月〜12月の主な探索パケット観測数の推移]

またこれらの Port に対する通信を分析したところ、バックドアを作成したり、別のマルウエアを転送して実行させるなどの攻撃活動を確認しました。

III. マルウエアの主な影響

JPCERT/CC にて複数の検体を分析したところ、マルウエアは概ね次のような機能を持つことを確認しています。

- C&C (Command and Control) サーバとの通信を行う

- telnet scan 等を行い、探索とともに感染の拡大も行う

- HTTP base の DoS 攻撃を実行する

- UDP base の DoS 攻撃を実行する

- TCP base の DoS 攻撃を実行する

など

また、マルウエアは、ルータやカメラなどで使用されるような、組み込み用途の機器で動作するよう作成されています。

IV. 対策

機器をインターネットに接続し、リモートから利用できるように設定している場合には、次の対策を施すことを推奨します。新たに機器を設置する場合にも、同様に対策を施してから利用するようにしてください。

機器の設定方法は、利用している製品により異なります。対策の実施にあたっては、機器のマニュアルを参照する、製品の設置事業者に確認を行うことをお勧めします。また、定期的に機器のログを確認し、第三者から不正に使用された形跡がないかを確認することも重要です。

(1) 機器がインターネットからアクセス可能かどうかを確認する

組織内や自宅内で使用する機器が意図せずインターネットからアクセス

可能な状態になっていないか確認してください。

インターネットへの接続において、機器に意図せずグローバル IP アド

レスが割り当てられている場合があります。

ルータや FW などで機器へのアクセスが制限されていることを確認し

てください。また、UPnP(ユニバーサルプラグアンドプレイ)などの機

能により NAT 環境下でもインターネットから到達可能な場合がありま

すので、注意が必要です。

業務や利用用途により、インターネットからのアクセスが必要な場合

は、特定の IP アドレスのみから接続を許可するように制限したり、VPN

を使用したりするなどのアクセス制限の実施をご検討ください。

(2) 適切なパスワードを設定する、および認証機能を有効にする

ネットワークに接続する機器は、出荷時の初期設定では認証機能が無効

になっていたり、製品共通の ID とパスワードが設定されていたりする

場合があります。初期設定の ID やパスワードがインターネット上で公

開されている製品もあるため、悪意ある第三者が、機器への不正なログ

インに使用する可能性があります。認証機能を有効にし、適切なパスワー

ドを設定してください。また、ID を確認し、利用者が不明な ID の利

用停止や削除も検討してください。

- 初期設定されている、または簡易な ID、パスワードの例

※ あくまでも一例であり、これ以外にも組み合わせが想定されます。

その他の ID として「administrator」、「guest」なども挙げられ

ます。パスワードには 短い数字の組み合わせ (例:「1234」) や

1 種類の数字を並べたもの (例:「00000000」) が挙げられます。

| ID | パスワード |

| root | Pass |

| root | admin |

| root | ※製品型式番号 |

(3) ファームウエアのアップデートを実施する

JPCERT/CC による観測状況から推測される攻撃者の動向として、既知の

セキュリティ上の問題を執拗に攻撃対象としてくると思われます。脆弱

性などの修正が行われたファームウエアの更新を確実に行ってください。

予期せぬ被害に遭わないためにも、定期的なアップデート有無の確認を

行うことを推奨します。

(4) マルウエアに感染した恐れがある場合の対処

マルウエアが対象機器のメモリ上に存在することがあるため、機器を

ネットワークから切り離して再起動し、強固なパスワードへの変更の後、

機器をネットワークへ接続しなおすことで、感染駆除と機器の利用を再

開することができます。パスワードを変更せずに再接続したり、ファー

ムウエアのアップデートをせずに再接続したりすると、再びマルウエア

に感染する可能性があります。

予期せぬ被害に遭わないために、セキュリティを意識して機器を利用することが重要です。管理者は、組織内に設置された機器を把握し、適切な設定を施すよう努めてください。また、組織内でのセキュリティへの意識を高めるため、利用者への注意喚起や、必要であれば組織内ルールの改善などをご検討ください。

V. 参考情報

US-CERT Alert (TA16-288A)Heightened DDoS Threat Posed by Mirai and Other Botnetshttps://www.us-cert.gov/ncas/alerts/TA16-288A

JVNTA#95530271Mirai 等のマルウェアで構築されたボットネットによる DDoS 攻撃の脅威https://jvn.jp/ta/JVNTA95530271/

JPCERT/CC2016年11月16日 インターネット定点観測レポート2016年 7-9月https://www.jpcert.or.jp/tsubame/report/report201607-09.html

JPCERT/CCSHODANを悪用した攻撃に備えて - 制御システム編 -https://www.jpcert.or.jp/ics/report0609.html

警察庁2016年10月20日 インターネット観測結果等(平成28年9月期)https://www.npa.go.jp/cyberpolice/detect/pdf/20161020.pdf

IPA(独立行政法人情報処理推進機構)(安心相談窓口だより)ネットワークカメラや家庭用ルータ等のIoT機器は利用前に必ずパスワードの変更をhttps://www.ipa.go.jp/security/anshin/mgdayori20161125.html

IIJInternet Infrastructure Review (IIR) Vol.33http://www.iij.ad.jp/company/development/report/iir/033.html

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602

JPCERT-AT-2016-0050

JPCERT/CC

2016-12-21

JPCERT/CC Alert 2016-12-21

インターネットに接続された機器の管理に関する注意喚起

- インターネットにつながったあらゆる機器が脅威にさらされています -

https://www.jpcert.or.jp/at/2016/at160050.html

I. 概要

JPCERT/CC では、監視カメラやストレージ機器、特定産業向け組込み通信機器、DVR(デジタルビデオレコーダー)などを標的とした「Mirai」等のマルウエアによる感染や、機器の探索と思われるパケットを継続して確認しています。特に、機器がマルウエアに感染し、ボットネット化したいわゆる「IoT ボットネット」が悪用され、大規模な DDoS 攻撃が発生しているとセキュリティ専門企業などから指摘がなされており、米国 US-CERT からも注意を促す情報が公表されています。

マルウエアの感染において、機器の脆弱性や設定の不備が悪用されるケースを複数確認しており、国内でも攻撃が多数観測されています。対策が施されていない状態でインターネットに接続された機器を見つけることは容易であり、感染に悪用される脆弱性やマルウエアも複数確認されています。JPCERT/CC で観測している攻撃状況の詳細は、「II. 攻撃の観測状況」を参照してください。

これまでの観測状況から、攻撃の増加や悪用される脆弱性が変化する可能性が推測できます。企業のみならず自宅等においてインターネットに接続した機器を利用している方は今一度設定等を見直し、攻撃の踏み台として悪用されることや、情報窃取などの二次被害を防ぐ必要があります。インターネットに接続された機器について、設定の見直しやファームウエアのアップデートなどを行うことを推奨します。次のポイントに注意して対策を施してください。詳細は「IV. 対策」を参照してください。

(1) 機器がインターネットからアクセス可能かどうかを確認する(2) 適切なパスワードを設定する、および認証機能を有効にする(3) ファームウエアのアップデートを実施する

冬季の長期休暇期間中の攻撃に備え、休暇中の業務に必要がない機器は、必要に応じて停止することも検討してください。

II. 攻撃の観測状況

機器がマルウエアに感染した場合、インターネットからアクセス可能な他の機器に対する探索活動や攻撃活動を行います。マルウエアの特徴や影響については、「III. マルウエアの主な影響」を参照してください。

JPCERT/CC では、定点観測システム TSUBAME において、探索活動と思われる Port23/TCP (telnet) へのパケットを多数観測していますが、それ以外のPort で動作するサービスに対しても、探索パケットを確認しています。

- JPCERT/CC で観測した代表的な機器の探索と思われるパケットの推移

定点観測システム TSUBAME で観測された機器の探索と思われる代表的な

パケット (Port23/TCP, Port2323/TCP) の推移を、次の図1 に示しま

す。

[図1:2016年4〜12月の Port23/TCP, Port2323/TCP パケット観測数の推移]

[図1:2016年4〜12月の Port23/TCP, Port2323/TCP パケット観測数の推移]- 観測している探索パケットの主な Port

23/TCP, 2323/TCP, 6789/TCP, 7547/TCP, 37777/TCP, 27312/TCP,

5555/TCP, 53413/UDP

これらのポートに対するパケットの推移を、次の図2 に示します。

※ JPCERT/CC での観測では、telnet 以外の Port が狙われる事象を確認

しています

※ Port7547/TCP は突発的なアクセス数の増加がみられるため図2

からは除外しています

[図2:2016年11月〜12月の主な探索パケット観測数の推移]

[図2:2016年11月〜12月の主な探索パケット観測数の推移]またこれらの Port に対する通信を分析したところ、バックドアを作成したり、別のマルウエアを転送して実行させるなどの攻撃活動を確認しました。

III. マルウエアの主な影響

JPCERT/CC にて複数の検体を分析したところ、マルウエアは概ね次のような機能を持つことを確認しています。

- C&C (Command and Control) サーバとの通信を行う

- telnet scan 等を行い、探索とともに感染の拡大も行う

- HTTP base の DoS 攻撃を実行する

- UDP base の DoS 攻撃を実行する

- TCP base の DoS 攻撃を実行する

など

また、マルウエアは、ルータやカメラなどで使用されるような、組み込み用途の機器で動作するよう作成されています。

IV. 対策

機器をインターネットに接続し、リモートから利用できるように設定している場合には、次の対策を施すことを推奨します。新たに機器を設置する場合にも、同様に対策を施してから利用するようにしてください。

機器の設定方法は、利用している製品により異なります。対策の実施にあたっては、機器のマニュアルを参照する、製品の設置事業者に確認を行うことをお勧めします。また、定期的に機器のログを確認し、第三者から不正に使用された形跡がないかを確認することも重要です。

(1) 機器がインターネットからアクセス可能かどうかを確認する

組織内や自宅内で使用する機器が意図せずインターネットからアクセス

可能な状態になっていないか確認してください。

インターネットへの接続において、機器に意図せずグローバル IP アド

レスが割り当てられている場合があります。

ルータや FW などで機器へのアクセスが制限されていることを確認し

てください。また、UPnP(ユニバーサルプラグアンドプレイ)などの機

能により NAT 環境下でもインターネットから到達可能な場合がありま

すので、注意が必要です。

業務や利用用途により、インターネットからのアクセスが必要な場合

は、特定の IP アドレスのみから接続を許可するように制限したり、VPN

を使用したりするなどのアクセス制限の実施をご検討ください。

(2) 適切なパスワードを設定する、および認証機能を有効にする

ネットワークに接続する機器は、出荷時の初期設定では認証機能が無効

になっていたり、製品共通の ID とパスワードが設定されていたりする

場合があります。初期設定の ID やパスワードがインターネット上で公

開されている製品もあるため、悪意ある第三者が、機器への不正なログ

インに使用する可能性があります。認証機能を有効にし、適切なパスワー

ドを設定してください。また、ID を確認し、利用者が不明な ID の利

用停止や削除も検討してください。

- 初期設定されている、または簡易な ID、パスワードの例

※ あくまでも一例であり、これ以外にも組み合わせが想定されます。

その他の ID として「administrator」、「guest」なども挙げられ

ます。パスワードには 短い数字の組み合わせ (例:「1234」) や

1 種類の数字を並べたもの (例:「00000000」) が挙げられます。

| ID | パスワード |

| root | Pass |

| root | admin |

| root | ※製品型式番号 |

(3) ファームウエアのアップデートを実施する

JPCERT/CC による観測状況から推測される攻撃者の動向として、既知の

セキュリティ上の問題を執拗に攻撃対象としてくると思われます。脆弱

性などの修正が行われたファームウエアの更新を確実に行ってください。

予期せぬ被害に遭わないためにも、定期的なアップデート有無の確認を

行うことを推奨します。

(4) マルウエアに感染した恐れがある場合の対処

マルウエアが対象機器のメモリ上に存在することがあるため、機器を

ネットワークから切り離して再起動し、強固なパスワードへの変更の後、

機器をネットワークへ接続しなおすことで、感染駆除と機器の利用を再

開することができます。パスワードを変更せずに再接続したり、ファー

ムウエアのアップデートをせずに再接続したりすると、再びマルウエア

に感染する可能性があります。

予期せぬ被害に遭わないために、セキュリティを意識して機器を利用することが重要です。管理者は、組織内に設置された機器を把握し、適切な設定を施すよう努めてください。また、組織内でのセキュリティへの意識を高めるため、利用者への注意喚起や、必要であれば組織内ルールの改善などをご検討ください。

V. 参考情報

US-CERT Alert (TA16-288A)Heightened DDoS Threat Posed by Mirai and Other Botnetshttps://www.us-cert.gov/ncas/alerts/TA16-288A

JVNTA#95530271Mirai 等のマルウェアで構築されたボットネットによる DDoS 攻撃の脅威https://jvn.jp/ta/JVNTA95530271/

JPCERT/CC2016年11月16日 インターネット定点観測レポート2016年 7-9月https://www.jpcert.or.jp/tsubame/report/report201607-09.html

JPCERT/CCSHODANを悪用した攻撃に備えて - 制御システム編 -https://www.jpcert.or.jp/ics/report0609.html

警察庁2016年10月20日 インターネット観測結果等(平成28年9月期)https://www.npa.go.jp/cyberpolice/detect/pdf/20161020.pdf

IPA(独立行政法人情報処理推進機構)(安心相談窓口だより)ネットワークカメラや家庭用ルータ等のIoT機器は利用前に必ずパスワードの変更をhttps://www.ipa.go.jp/security/anshin/mgdayori20161125.html

IIJInternet Infrastructure Review (IIR) Vol.33http://www.iij.ad.jp/company/development/report/iir/033.html

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

Email: ww-info@jpcert.or.jp WWW: https://www.jpcert.or.jp/

TEL: 03-3518-4600 FAX: 03-3518-4602