各位

公開サーバのセキュリティ設定に関する注意喚起

Security settings of Internet servers (mainly UNIX / Linux servers)

https://www.jpcert.or.jp/at/2011/at110002.txt

I. 概要

JPCERT/CC では、セキュリティ対策が不十分なサーバが侵入され、第三者への攻撃に使われるといった事例の報告を受領しています。

攻撃者はなんらかの方法で侵入したサーバにプログラムを設置し、第三者が運用している SIP サーバなどの SIP 関連機器に対し、主に SIP プロトコルで使用されるポート 5060/Udp を対象とした Scan や辞書攻撃を行います。

攻撃者は、このプログラムによって窃取した SIP アカウント情報をメールなどで外部に送信し、国際電話などの不正な発信に使用している可能性があります。

JPCERT/CC では、インターネット定点観測システム (ISDAS/TSUBAME) により、この 5060/Udp への Scan 活動が2010年7月頃より急増していることを観測しています。

今回、情報提供者から本事例に関する情報と攻撃者によって設置されたプログラムの提供を受けて調査した結果、攻撃の流れが判明した事に加え、インターネット定点観測システム (ISDAS/TSUBAME) で観測した送信元IPアドレスが国内に多数存在していることから、不正侵入されたサーバへのセキュリティ対策の実施や、同様の被害の未然防止を目的として、本注意喚起を発行しました。

II. 攻撃の詳細

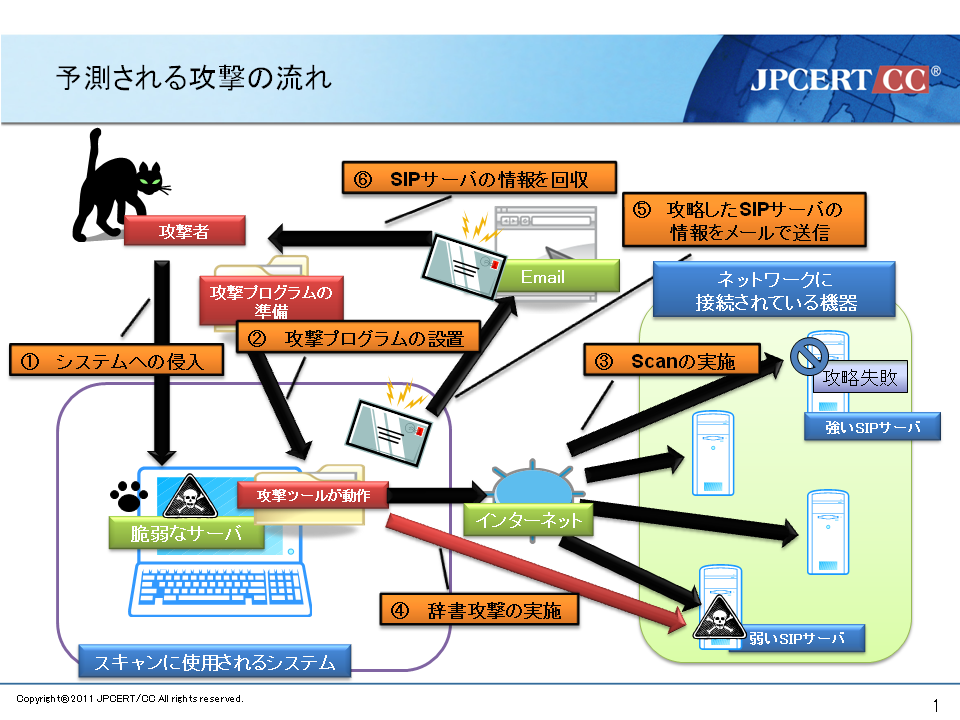

1. 攻撃者は、一般に公開されている脆弱性検証ツールを改造し、最終的に攻

撃者に情報が集まるようなプログラムを用意したと考えられます。

2. 攻撃者は、なんらかの方法により、インターネットに接続したサーバに侵

入し、プログラムを設置します。

(脆弱なソフトウエアを動作している、またはログインアカウント情報が

脆弱など)

3. 攻撃者は、侵入したサーバ上でプログラムを実行し、インターネット上に

公開されている第三者の SIP サーバなどの SIP 関連機器に対し、Scan

を試みます。 さらに攻撃者は、Scan 結果から SIP 関連機器を特定

し、SIP 関連機器に対し約13万行に及ぶ辞書攻撃を行い、SIP アカウント

情報の入手を試みます。脆弱な SIP アカウント情報が確認できたら、攻

撃者にメールなどで外部に送信します。

※攻撃対象の SIP 関連機器には、以下の注意喚起にある Asterisk も含まれ

ています。

JPCERT/CC Alert 2010-12-09

不適切な設定で Asteriskを利用した場合に発生し得る不正利用に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100032.txt

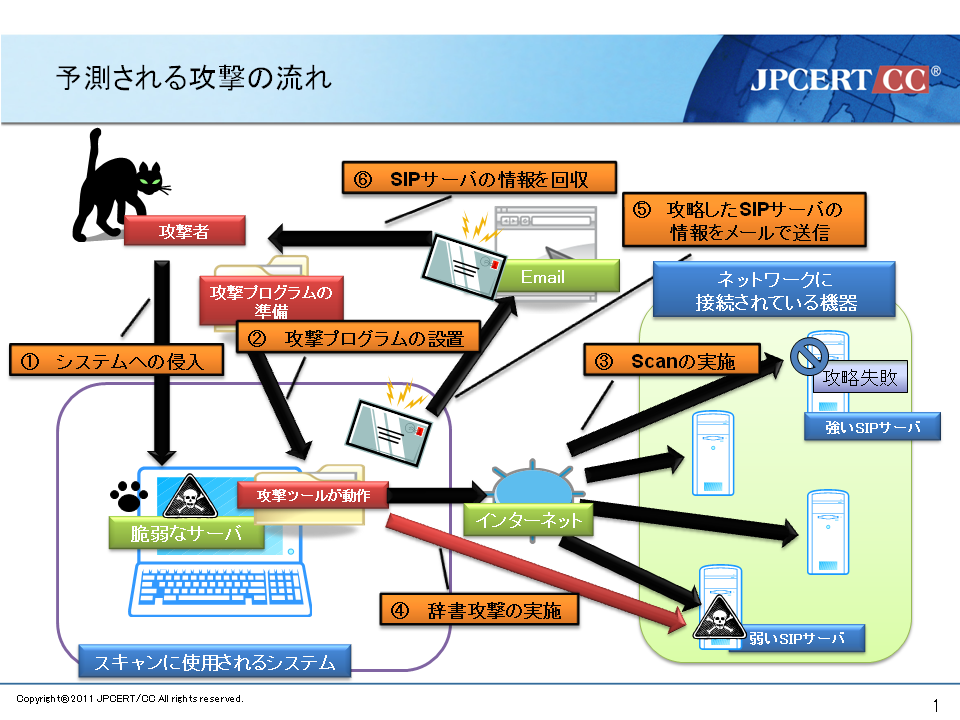

1〜3 の流れを図1に示します。

図1: 今回の攻撃の流れ

攻撃者によって SIP サーバ等の SIP アカウント情報が窃取された場合、第三者にインターネット経由で不正な発信が行われ、国際電話などの高額な請求を受ける可能性があります。

III. 定点観測システムでの観測動向

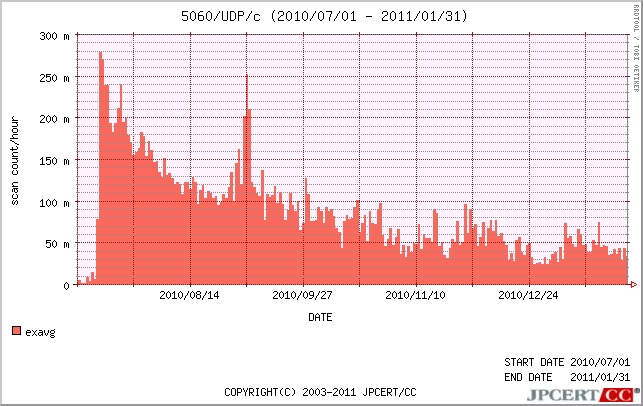

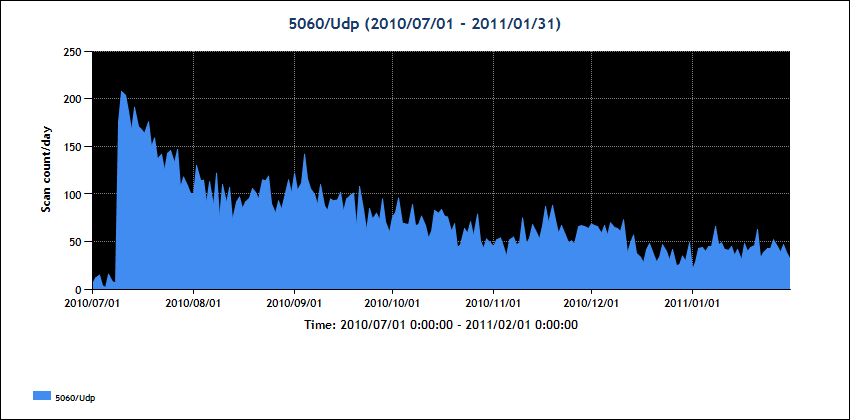

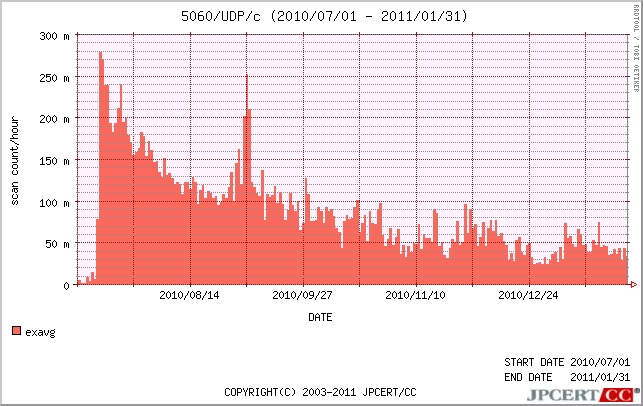

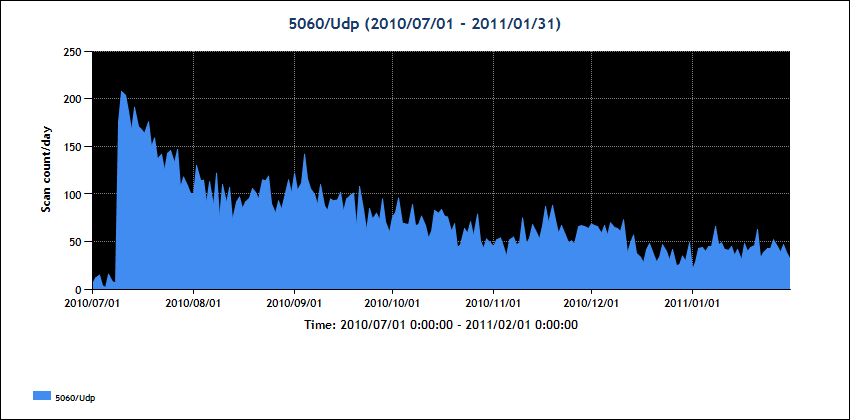

今回のプログラムを使ったと思われる Scan は、2010年の7月頃から ISDAS

で観測 (図2) されています。 また、日本以外の地域でも同様の観測傾向が見られることが JPCERT/CC が事務局を担当している、アジア・太平洋インターネット定点観測情報共有プロジェクト (TSUBAME) (図3) でも観測されています。

図2: 国内の 5060/Udp の Scan 観測動向

図3: アジア・太平洋地域の 5060/Udp Scan 観測動向

2010年7月8日〜7月11日のScan動向 (WMV動画)

https://www.jpcert.or.jp/at/2011/at110002_tsubame.wmv

※動画内の右上の部分に時刻が表示されていますが、2010年7月9日3時頃よ

り Scan が増加します。

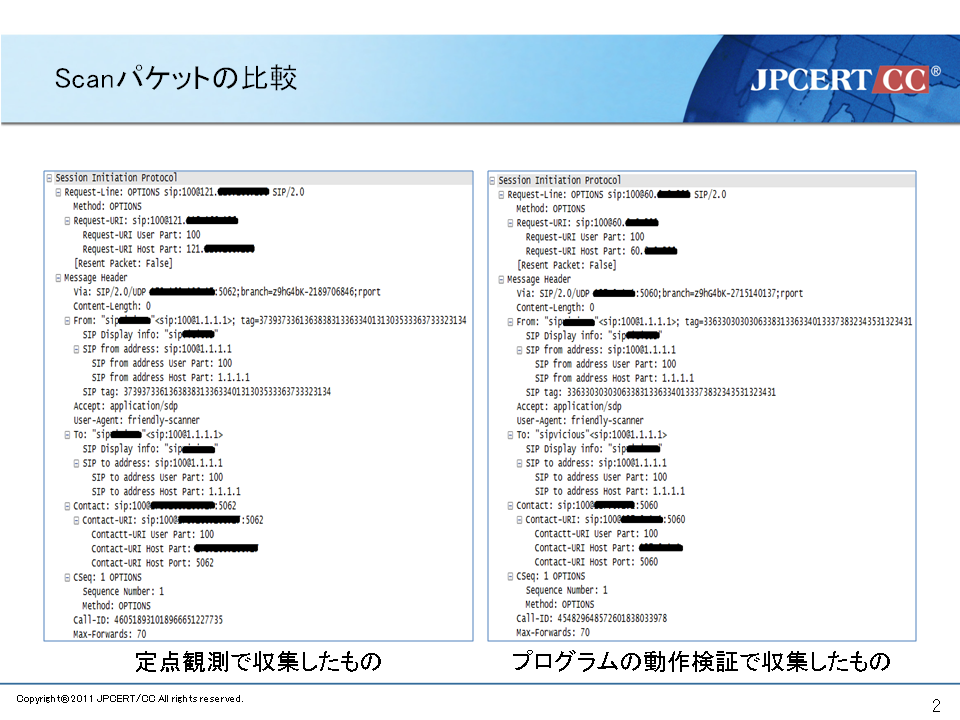

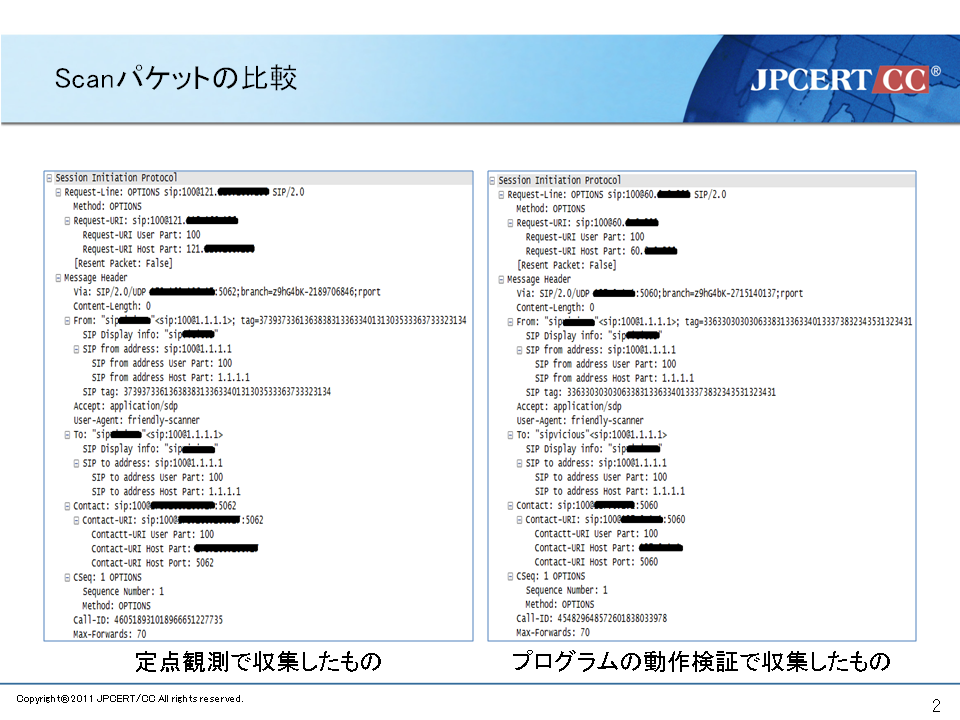

報告者より提供されたプログラムを検証環境で動作させたパケットキャプチャと JPCERT/CC の定点観測で、収集されたパケットキャプチャを比較したものを図4に示します。

図4: パケットキャプチャを比較したもの

図2,3 で示した Scan 数には、プログラムが実施している Scan 以外も含まれていると考えられますが、Scan の特徴から約8割はこのプログラムが動作しているコンピュータからの Scan と考えられます。これらは Unix / Linux 環境で動作している可能性があります。

また、今回の報告者の事例も Linux サーバに侵入され、プログラムが設置されていました。

IV. 対策

報告された事例から、攻撃者が設置したプログラムは以下のパスに設置されている可能性があります。

これらのプログラムが動作していないか確認してみること、Firewall や IDSのログに主に 5060/Udp を対象とした Scan を行った形跡がないか確認してください。

ファイルパス: /.old/aloha

ファイル名: svmap, svwar, svcrack, svreport, svcrash など

(SIP スキャナ、PBX の特定、SIPパスワードクラックなどのプログラム)

また、運用中のサーバが以下の注意点に該当しないことを確認してみることをおすすめします。

・OS や アプリケーションに脆弱性があるバージョンを使用しない

・サーバ上で動作する Web アプリケーション (PHPアプリケーションなど)

に脆弱性があるバージョンを使用しない

・最新のバージョンで、未修正の脆弱性があるものについては、ベンダーが

提供する回避策や軽減策を実施する

・サーバや Firewall などで適切なアクセス制限を行う

・ログインアカウント情報や、SIP アカウント情報を空欄や単純な文字列にし

ない

(数字だけなら10桁、英単語の文字を数字などに置き換えたものも既に攻撃

用の辞書に登録されています)

V. 参考情報

JPCERT/CC Alert 2010-12-09

不適切な設定で Asteriskを利用した場合に発生し得る不正利用に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100032.txt

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

また、本攻撃の類似例や被害事例などの情報をお持ちでしたら、以下の Webフォーム、もしくは電子メールにて、ご報告をお願いします。

Web フォーム: https://form.jpcert.or.jp/

電子メール: info@jpcert.or.jp

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

JPCERT-AT-2011-0002

JPCERT/CC

2011-02-08

JPCERT/CC Alert 2011-02-08

主に UNIX / Linux 系サーバを対象としたインターネット公開サーバのセキュリティ設定に関する注意喚起

Security settings of Internet servers (mainly UNIX / Linux servers)

https://www.jpcert.or.jp/at/2011/at110002.txt

I. 概要

JPCERT/CC では、セキュリティ対策が不十分なサーバが侵入され、第三者への攻撃に使われるといった事例の報告を受領しています。

攻撃者はなんらかの方法で侵入したサーバにプログラムを設置し、第三者が運用している SIP サーバなどの SIP 関連機器に対し、主に SIP プロトコルで使用されるポート 5060/Udp を対象とした Scan や辞書攻撃を行います。

攻撃者は、このプログラムによって窃取した SIP アカウント情報をメールなどで外部に送信し、国際電話などの不正な発信に使用している可能性があります。

JPCERT/CC では、インターネット定点観測システム (ISDAS/TSUBAME) により、この 5060/Udp への Scan 活動が2010年7月頃より急増していることを観測しています。

今回、情報提供者から本事例に関する情報と攻撃者によって設置されたプログラムの提供を受けて調査した結果、攻撃の流れが判明した事に加え、インターネット定点観測システム (ISDAS/TSUBAME) で観測した送信元IPアドレスが国内に多数存在していることから、不正侵入されたサーバへのセキュリティ対策の実施や、同様の被害の未然防止を目的として、本注意喚起を発行しました。

II. 攻撃の詳細

1. 攻撃者は、一般に公開されている脆弱性検証ツールを改造し、最終的に攻

撃者に情報が集まるようなプログラムを用意したと考えられます。

2. 攻撃者は、なんらかの方法により、インターネットに接続したサーバに侵

入し、プログラムを設置します。

(脆弱なソフトウエアを動作している、またはログインアカウント情報が

脆弱など)

3. 攻撃者は、侵入したサーバ上でプログラムを実行し、インターネット上に

公開されている第三者の SIP サーバなどの SIP 関連機器に対し、Scan

を試みます。 さらに攻撃者は、Scan 結果から SIP 関連機器を特定

し、SIP 関連機器に対し約13万行に及ぶ辞書攻撃を行い、SIP アカウント

情報の入手を試みます。脆弱な SIP アカウント情報が確認できたら、攻

撃者にメールなどで外部に送信します。

※攻撃対象の SIP 関連機器には、以下の注意喚起にある Asterisk も含まれ

ています。

JPCERT/CC Alert 2010-12-09

不適切な設定で Asteriskを利用した場合に発生し得る不正利用に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100032.txt

1〜3 の流れを図1に示します。

図1: 今回の攻撃の流れ

攻撃者によって SIP サーバ等の SIP アカウント情報が窃取された場合、第三者にインターネット経由で不正な発信が行われ、国際電話などの高額な請求を受ける可能性があります。

III. 定点観測システムでの観測動向

今回のプログラムを使ったと思われる Scan は、2010年の7月頃から ISDAS

で観測 (図2) されています。 また、日本以外の地域でも同様の観測傾向が見られることが JPCERT/CC が事務局を担当している、アジア・太平洋インターネット定点観測情報共有プロジェクト (TSUBAME) (図3) でも観測されています。

図2: 国内の 5060/Udp の Scan 観測動向

図3: アジア・太平洋地域の 5060/Udp Scan 観測動向

2010年7月8日〜7月11日のScan動向 (WMV動画)

https://www.jpcert.or.jp/at/2011/at110002_tsubame.wmv

※動画内の右上の部分に時刻が表示されていますが、2010年7月9日3時頃よ

り Scan が増加します。

報告者より提供されたプログラムを検証環境で動作させたパケットキャプチャと JPCERT/CC の定点観測で、収集されたパケットキャプチャを比較したものを図4に示します。

図4: パケットキャプチャを比較したもの

図2,3 で示した Scan 数には、プログラムが実施している Scan 以外も含まれていると考えられますが、Scan の特徴から約8割はこのプログラムが動作しているコンピュータからの Scan と考えられます。これらは Unix / Linux 環境で動作している可能性があります。

また、今回の報告者の事例も Linux サーバに侵入され、プログラムが設置されていました。

IV. 対策

報告された事例から、攻撃者が設置したプログラムは以下のパスに設置されている可能性があります。

これらのプログラムが動作していないか確認してみること、Firewall や IDSのログに主に 5060/Udp を対象とした Scan を行った形跡がないか確認してください。

ファイルパス: /.old/aloha

ファイル名: svmap, svwar, svcrack, svreport, svcrash など

(SIP スキャナ、PBX の特定、SIPパスワードクラックなどのプログラム)

また、運用中のサーバが以下の注意点に該当しないことを確認してみることをおすすめします。

・OS や アプリケーションに脆弱性があるバージョンを使用しない

・サーバ上で動作する Web アプリケーション (PHPアプリケーションなど)

に脆弱性があるバージョンを使用しない

・最新のバージョンで、未修正の脆弱性があるものについては、ベンダーが

提供する回避策や軽減策を実施する

・サーバや Firewall などで適切なアクセス制限を行う

・ログインアカウント情報や、SIP アカウント情報を空欄や単純な文字列にし

ない

(数字だけなら10桁、英単語の文字を数字などに置き換えたものも既に攻撃

用の辞書に登録されています)

V. 参考情報

JPCERT/CC Alert 2010-12-09

不適切な設定で Asteriskを利用した場合に発生し得る不正利用に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100032.txt

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

また、本攻撃の類似例や被害事例などの情報をお持ちでしたら、以下の Webフォーム、もしくは電子メールにて、ご報告をお願いします。

Web フォーム: https://form.jpcert.or.jp/

電子メール: info@jpcert.or.jp

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/