各位

Web sites compromise and Gumblar attacks growth continue

https://www.jpcert.or.jp/at/2010/at100001.txt

I. 概要

昨年末より、FTP アカウントの盗用に端を発して、Web サイトが改ざんされ、意図しない JavaScript を埋め込まれる事象や、改ざんされたサイトを閲覧したユーザの PC がマルウエア(Gumblar ウイルスなど)に感染する事象が多数発生しています。JPCERT/CC では、昨年末より本事象に関する注意喚起を行っていますが、年末年始にかけて新たに多数の Web サイトが改ざんされたことを受け、再度ユーザや Web サイト管理者に対策を周知する目的で本注意喚起を発行いたします。

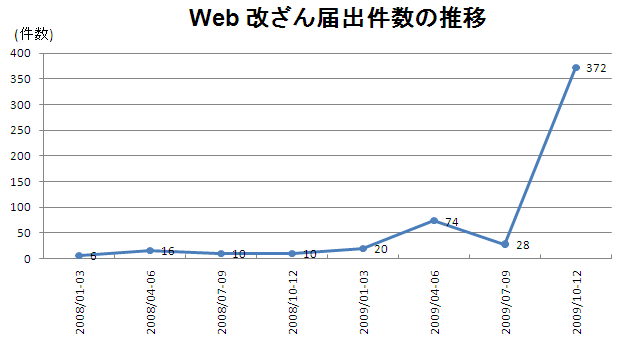

グラフ: JPCERT/CC への Web サイト改ざんの届出件数の推移

2009年第4四半期より届出が急増しております。

改ざんされた Web サイトを閲覧した場合、 不正なプログラムがユーザのPC にダウンロードされ、結果としてマルウエアに感染する可能性があります。

- ユーザは、今一度使用している PC の OS やソフトウエアについて、最新

の修正プログラムが適用されているか確認してください。

- Web サイト管理者は、今一度自社が管理する Web サイトが改ざんされて

いないか確認してください。

II. 対策

【ユーザ向け】

JPCERT/CC では、一連の攻撃で Adobe Flash Player、Adobe Acrobat、Adobe Reader、Java(JRE)、Microsoft 製品の脆弱性が使用されていることを確認しています。以下を参考に、使用している製品について今一度最新の状態に更新されていることを確認してください。

[Adobe Acrobat、Adobe Reader]

メニューの"ヘルプ (H)" -> "アップデートの有無をチェック (U)" をクリッ

クし、製品を最新に更新してください。更新が不可能な場合は、以下の URL

から最新の Adobe Reader 及び Acrobat をインストールしてください。

Adobe.com - Downloads

http://www.adobe.com/downloads/

*** 更新: 2010年01月08日追記 ****************

Adobe Reader/ Acrobat の未修正の脆弱性が使用されていることが確認されています。 Adobe System 社より 2010年1月13日(日本時間)に本脆弱性の修正プログラムが公開される予定ですので、それまでの間以下の軽減策をご検討ください。

・以下の通り、Javascript を無効にする

1. Acrobat / Adobe Reader を起動する

2. メニューバーから "編集" -> "環境設定" を選択する

3. 分類の中から "JavaScript" を選択する

4. "Acrobat JavaScriptを使用" のチェックを解除する

5. "OK"を押して、設定を反映する

※Adobe Acrobat と Adobe Reader の両方でこの設定を変更する必要があ

ります

・Windows をお使いの場合、DEP(データ実行防止機能)を有効にする

※なお、古いパソコンを利用している場合 DEP が有効に出来ない場合が

あります。

**************************************************

*** 更新: 2010年01月13日追記 ****************

Adobe Systems 社より修正済みソフトウェアが公開されました。AdobeReader 及び Acrobat では起動後、メニューの"ヘルプ (H)" -> "アップデートの有無をチェック (U)" をクリックすることで製品の更新が可能です。

更新が不可能な場合は、以下の URL から 最新の Adobe Reader 及び Acrobatをダウンロードしてください。

Adobe.com - New downloads

http://www.adobe.com/support/downloads/new.jsp

詳細に関しては、Adobe Systems 社からの情報を参照してください。

**************************************************

[Adobe Flash Player]

以下の URL にて Flash Player のバージョンを確認してください。

Adobe Flash Player:Version Information

http://www.adobe.com/jp/software/flash/about/

インストールされている Flash Player が最新でない場合は、以下の URL

より最新の Flash Player をインストールしてください。

Adobe Flash Playerのインストール

http://get.adobe.com/jp/flashplayer/

[Java(JRE)]

以下の URL にて Java のバージョンを確認してください。

(Java がインストールされていない環境では、Java のインストールが要求

される可能性があります。不要な場合は、インストールしないように注意し

てください。)

Java ソフトウェアのインストール状況の確認:

http://www.java.com/ja/download/installed.jsp

インストールされている Java が最新でない場合は、以下の URL より最新

の Java をインストールしてください。

全オペレーティングシステムの Java のダウンロード一覧

http://java.com/ja/download/manual.jsp?locale=ja&host=java.com

※ Java を最新に更新した場合、一部の Java 上で動作するアプリ

ケーションが動作しなくなる可能性があります。利用するアプリケー

ションへの影響を考慮した上で、更新を適用してください。

[Microsoft]

以下の URL にて、最新のセキュリティ更新プログラムを適用してください。

Microsoft Update

https://www.update.microsoft.com/

また、サイトの改ざん内容が更新され続けていることから推測すると、攻撃の手法が変化する可能性があります。使用するコンピュータの OS やインストールされているソフトウエアを常に最新の状態に維持することをおすすめします。また、ウイルス対策ソフトの定義ファイルを最新の状態に更新し、ウイルス検知機能が有効になっていることを確認してください。

【Web サイト管理者向け】

Web サイト管理者は、自社の Web サイトが改ざんされ、ユーザに不正なプログラムをダウンロードさせてしまうような事態を招かないため、以下の確認事項、対策を改めてご検討ください。

- Web サイトの更新ができるコンピュータを制限する。(IP アドレスなど)

- Web サイトで公開しているコンテンツに不正なプログラムが含まれてい

ないこと、コンテンツが改ざんされていないことを確認する。

- 多くの改ざんされたサイトでは不正な script タグが挿入されています。

HTML ファイルや外部 .js (Javascript) ファイルに「/*GNU GPL*/ try」

や 「<script>/*CODE1*/ try」と言った文字列 が追記されています。

*** 更新: 2010年01月08日追記 ****************挿入される不正な script タグとして以下の文字列を確認しました。

「/*LGPL*/ try」

**************************************************

- FTP サーバのログを確認し、アクセス元IPアドレス、アクセス日時などに

不審な点がないか確認する。

- Web サイトの更新ができるコンピュータがマルウエアに感染していないか

確認する。Web サイトの管理を外部に委託している場合は、委託先のコン

ピュータがマルウエアに感染していないかなど、委託先に確認の依頼を行

う。

III. 参考情報

経済産業省

年末年始におけるインターネット利用に関する注意喚起

http://www.meti.go.jp/policy/netsecurity/downloadfiles/nenmatsunenshi.pdf

JPCERT/CC

Web サイト経由でのマルウエア感染拡大に関する注意喚起

https://www.jpcert.or.jp/at/2009/at090023.txt

JPCERT/CC

Adobe Reader 及び Acrobat の未修正の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2009/at090027.txt

JPCERT/CC

冬期の長期休暇を控えて Vol.2

年末年始におけるインターネット利用に関する注意事項

https://www.jpcert.or.jp/pr/2009/pr090008.txt

*** 更新: 2010年01月08日追記 ****************

JPCERT/CC

Web 改ざんに関する情報提供のお願い

https://www.jpcert.or.jp/pr/2010/pr100001.txt

**************************************************

*** 更新: 2010年01月13日追記 ****************

JPCERT/CC

Adobe Reader 及び Acrobat の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100003.txt

**************************************************

独立行政法人情報処理推進機構

ウェブサイト管理者へ:ウェブサイト改ざんに関する注意喚起

一般利用者へ:改ざんされたウェブサイトからのウイルス感染に関する注意喚起

http://www.ipa.go.jp/security/topics/20091224.html

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

________

改訂履歴

2010-01-07 初版

2010-01-08 概要の修正、script タグの事例追加、Adobe Acrobat/Reader の未

修正の脆弱性についての対策、参考情報を追記

2010-01-13 Adobe Acrobat/Reader の更新プログラムリリースについて追記

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/

JPCERT-AT-2010-0001

JPCERT/CC

2010-01-07(初版)

2010-01-13(更新)

JPCERT/CC Alert 2010-01-07

Web サイト改ざん及びいわゆる Gumblar ウイルス感染拡大に関する注意喚起Web sites compromise and Gumblar attacks growth continue

https://www.jpcert.or.jp/at/2010/at100001.txt

I. 概要

昨年末より、FTP アカウントの盗用に端を発して、Web サイトが改ざんされ、意図しない JavaScript を埋め込まれる事象や、改ざんされたサイトを閲覧したユーザの PC がマルウエア(Gumblar ウイルスなど)に感染する事象が多数発生しています。JPCERT/CC では、昨年末より本事象に関する注意喚起を行っていますが、年末年始にかけて新たに多数の Web サイトが改ざんされたことを受け、再度ユーザや Web サイト管理者に対策を周知する目的で本注意喚起を発行いたします。

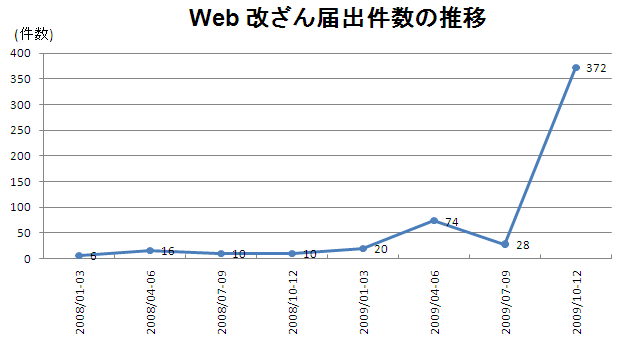

グラフ: JPCERT/CC への Web サイト改ざんの届出件数の推移

2009年第4四半期より届出が急増しております。

改ざんされた Web サイトを閲覧した場合、 不正なプログラムがユーザのPC にダウンロードされ、結果としてマルウエアに感染する可能性があります。

- ユーザは、今一度使用している PC の OS やソフトウエアについて、最新

の修正プログラムが適用されているか確認してください。

- Web サイト管理者は、今一度自社が管理する Web サイトが改ざんされて

いないか確認してください。

II. 対策

【ユーザ向け】

JPCERT/CC では、一連の攻撃で Adobe Flash Player、Adobe Acrobat、Adobe Reader、Java(JRE)、Microsoft 製品の脆弱性が使用されていることを確認しています。以下を参考に、使用している製品について今一度最新の状態に更新されていることを確認してください。

[Adobe Acrobat、Adobe Reader]

メニューの"ヘルプ (H)" -> "アップデートの有無をチェック (U)" をクリッ

クし、製品を最新に更新してください。更新が不可能な場合は、以下の URL

から最新の Adobe Reader 及び Acrobat をインストールしてください。

Adobe.com - Downloads

http://www.adobe.com/downloads/

*** 更新: 2010年01月08日追記 ****************

Adobe Reader/ Acrobat の未修正の脆弱性が使用されていることが確認されています。 Adobe System 社より 2010年1月13日(日本時間)に本脆弱性の修正プログラムが公開される予定ですので、それまでの間以下の軽減策をご検討ください。

・以下の通り、Javascript を無効にする

1. Acrobat / Adobe Reader を起動する

2. メニューバーから "編集" -> "環境設定" を選択する

3. 分類の中から "JavaScript" を選択する

4. "Acrobat JavaScriptを使用" のチェックを解除する

5. "OK"を押して、設定を反映する

※Adobe Acrobat と Adobe Reader の両方でこの設定を変更する必要があ

ります

・Windows をお使いの場合、DEP(データ実行防止機能)を有効にする

※なお、古いパソコンを利用している場合 DEP が有効に出来ない場合が

あります。

**************************************************

*** 更新: 2010年01月13日追記 ****************

Adobe Systems 社より修正済みソフトウェアが公開されました。AdobeReader 及び Acrobat では起動後、メニューの"ヘルプ (H)" -> "アップデートの有無をチェック (U)" をクリックすることで製品の更新が可能です。

更新が不可能な場合は、以下の URL から 最新の Adobe Reader 及び Acrobatをダウンロードしてください。

Adobe.com - New downloads

http://www.adobe.com/support/downloads/new.jsp

詳細に関しては、Adobe Systems 社からの情報を参照してください。

**************************************************

[Adobe Flash Player]

以下の URL にて Flash Player のバージョンを確認してください。

Adobe Flash Player:Version Information

http://www.adobe.com/jp/software/flash/about/

インストールされている Flash Player が最新でない場合は、以下の URL

より最新の Flash Player をインストールしてください。

Adobe Flash Playerのインストール

http://get.adobe.com/jp/flashplayer/

[Java(JRE)]

以下の URL にて Java のバージョンを確認してください。

(Java がインストールされていない環境では、Java のインストールが要求

される可能性があります。不要な場合は、インストールしないように注意し

てください。)

Java ソフトウェアのインストール状況の確認:

http://www.java.com/ja/download/installed.jsp

インストールされている Java が最新でない場合は、以下の URL より最新

の Java をインストールしてください。

全オペレーティングシステムの Java のダウンロード一覧

http://java.com/ja/download/manual.jsp?locale=ja&host=java.com

※ Java を最新に更新した場合、一部の Java 上で動作するアプリ

ケーションが動作しなくなる可能性があります。利用するアプリケー

ションへの影響を考慮した上で、更新を適用してください。

[Microsoft]

以下の URL にて、最新のセキュリティ更新プログラムを適用してください。

Microsoft Update

https://www.update.microsoft.com/

また、サイトの改ざん内容が更新され続けていることから推測すると、攻撃の手法が変化する可能性があります。使用するコンピュータの OS やインストールされているソフトウエアを常に最新の状態に維持することをおすすめします。また、ウイルス対策ソフトの定義ファイルを最新の状態に更新し、ウイルス検知機能が有効になっていることを確認してください。

【Web サイト管理者向け】

Web サイト管理者は、自社の Web サイトが改ざんされ、ユーザに不正なプログラムをダウンロードさせてしまうような事態を招かないため、以下の確認事項、対策を改めてご検討ください。

- Web サイトの更新ができるコンピュータを制限する。(IP アドレスなど)

- Web サイトで公開しているコンテンツに不正なプログラムが含まれてい

ないこと、コンテンツが改ざんされていないことを確認する。

- 多くの改ざんされたサイトでは不正な script タグが挿入されています。

HTML ファイルや外部 .js (Javascript) ファイルに「/*GNU GPL*/ try」

や 「<script>/*CODE1*/ try」と言った文字列 が追記されています。

*** 更新: 2010年01月08日追記 ****************挿入される不正な script タグとして以下の文字列を確認しました。

「/*LGPL*/ try」

**************************************************

- FTP サーバのログを確認し、アクセス元IPアドレス、アクセス日時などに

不審な点がないか確認する。

- Web サイトの更新ができるコンピュータがマルウエアに感染していないか

確認する。Web サイトの管理を外部に委託している場合は、委託先のコン

ピュータがマルウエアに感染していないかなど、委託先に確認の依頼を行

う。

III. 参考情報

経済産業省

年末年始におけるインターネット利用に関する注意喚起

http://www.meti.go.jp/policy/netsecurity/downloadfiles/nenmatsunenshi.pdf

JPCERT/CC

Web サイト経由でのマルウエア感染拡大に関する注意喚起

https://www.jpcert.or.jp/at/2009/at090023.txt

JPCERT/CC

Adobe Reader 及び Acrobat の未修正の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2009/at090027.txt

JPCERT/CC

冬期の長期休暇を控えて Vol.2

年末年始におけるインターネット利用に関する注意事項

https://www.jpcert.or.jp/pr/2009/pr090008.txt

*** 更新: 2010年01月08日追記 ****************

JPCERT/CC

Web 改ざんに関する情報提供のお願い

https://www.jpcert.or.jp/pr/2010/pr100001.txt

**************************************************

*** 更新: 2010年01月13日追記 ****************

JPCERT/CC

Adobe Reader 及び Acrobat の脆弱性に関する注意喚起

https://www.jpcert.or.jp/at/2010/at100003.txt

**************************************************

独立行政法人情報処理推進機構

ウェブサイト管理者へ:ウェブサイト改ざんに関する注意喚起

一般利用者へ:改ざんされたウェブサイトからのウイルス感染に関する注意喚起

http://www.ipa.go.jp/security/topics/20091224.html

今回の件につきまして当方まで提供いただける情報がございましたら、ご連絡ください。

________

改訂履歴

2010-01-07 初版

2010-01-08 概要の修正、script タグの事例追加、Adobe Acrobat/Reader の未

修正の脆弱性についての対策、参考情報を追記

2010-01-13 Adobe Acrobat/Reader の更新プログラムリリースについて追記

==============================

一般社団法人 JPCERT コーディネーションセンター (JPCERT/CC)

MAIL: info@jpcert.or.jp

TEL: 03-3518-4600 FAX: 03-3518-4602

https://www.jpcert.or.jp/