インターネット上に公開されてしまったデータベースのダンプファイル(2017-08-08)

2017年6月下旬にドイツのセキュリティ研究者より、日本国内の多数のWebサイトで、データベースのダンプファイル(以下「ダンプファイル」)が外部から閲覧できる状態にあるとの報告を受けました。JPCERT/CCでは、提供いただいた情報をもとに該当するWebサイトの管理者に連絡し、状況を確認しました。今回は、この問題について確認できた状況を紹介します。

また、報告者は2017年7月5日に、この問題について世界での状況を記事[1]として取り上げています。

ドキュメントルート直下に設置されたダンプファイル

問題のダンプファイルは、どのWebサイトでもdump.sqlなどのファイル名でWebサーバのドキュメントルート直下に置かれており、そのファイルを参照するURLに直接アクセスすれば、ダンプファイルを閲覧できる状態になっていました。

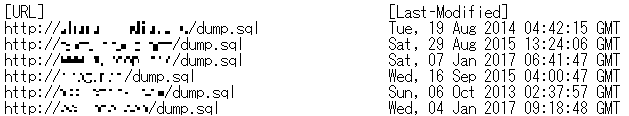

JPCERT/CCでは、報告を受けた当初、広範囲に行われた何らかの攻撃によってファイルが設置されたものと推測し、Webサイトの状況を外部観測で確認しました。まず、当該ファイルへのアクセス時に取得したHTTPレスポンスヘッダに含まれるLast-Modifiedヘッダの時刻情報から、特定の時期に行われた攻撃の可能性について調査しました。図1は報告者より提供いただいたURL情報の一部と取得したLast-Modifiedヘッダのデータです。

調査の結果、各WebサイトのLast-Modifiedヘッダの日時に関連性がないことから、今回の問題は特定の時期に行われた攻撃が原因ではないと推測しています。

さらに、複数のWebサイトの管理者に今回の問題についてヒアリングをしてみると、次のような回答をいただきました。

- サーバ移行時にダンプファイルをドキュメントルート直下に設置し、作業完了後に当該ファイルを削除し忘れた

- バックアップとしてダンプファイルをドキュメントルート直下に保存していた

JPCERT/CCでは、これらの回答から、今回の問題は第三者の攻撃によるものではなく、「管理・運用のバッドプラクティス」が原因である可能性が高いという結論に至りました。

インシデントからの教訓

Webサイトを管理されている場合には、管理するWebサイトのダンプファイルなどのインターネット上に公開する必要のないファイルが、ドキュメントルート配下に保存されていないか、今一度、ご確認ください。ダンプファイルなどのファイルがドキュメントルート配下に保存されていた場合は、情報漏えいなどのインシデントに繋がる可能性がありますので、次の管理ルールに従うことを推奨します。

- 原則として、ダンプファイルをドキュメントルート配下に設置しない

- 管理・運用上、ダンプファイルをドキュメントルート配下に設置せざるを得ない場合には、そのファイルに対してアクセス制御を設定する

おわりに

今回の問題は、多くの人が踏襲している管理・運用方法に原因があると推測しています。なぜ、そのような管理・運用方法が広まったのかについては引き続き調査をしています。本件の原因と推測される管理・運用方法について、心当たりのある方がいらっしゃいましたら、ご連絡いただけますと幸いです。

インシデントレスポンスグループ 田中 信太郎

参考情報

[1]ZEIT ONLINE

How 2,000 Unsecured Databases Landed on the Internet

http://www.zeit.de/digital/datenschutz/2017-07/customer-data-how-2000-unsecured-databases-landed-online