1 概況

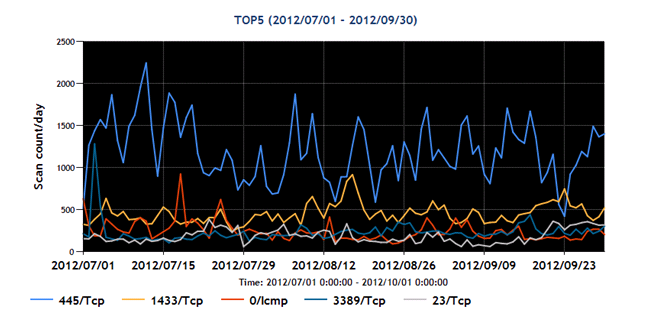

JPCERT/CCでは、インターネット上に複数のセンサーを分散配置し、不特定多数に向けて発信されるパケットを継続的に収集し、宛先ポート番号や送信元地域ごとに分類しています。脆弱性情報、マルウエアや攻撃ツールの情報などを参考に分析することで、攻撃活動や準備活動の捕捉に努めています。図1は期間中の宛先ポート番号TOP5の変化を示したものです。Top5の順位に変化はありませんでした。WindowsやWindows Server上で動作するプログラムが使用する445/TCPや1433/TCP、Windowsのリモート管理やアクセスに使用するリモートデスクトップ3389/TCP宛へのパケットが多く観測されています。

また、Windowsを対象としたパケットが多く占めたTop5に対し、続くTop10までには22/TCPや、23/TCP宛など主にLinuxを対象としたパケットが並んでいます。

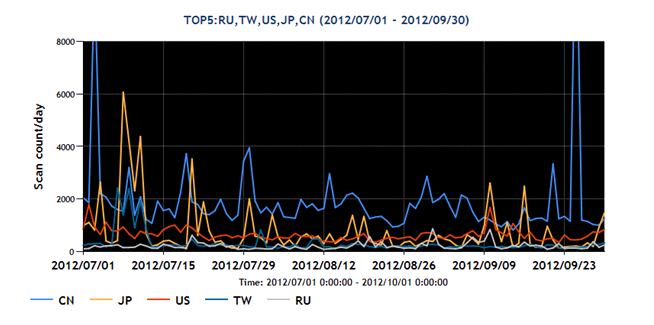

図2は期間中のパケット送信元地域TOP5の変化を示したものです。TOP5では韓国の順位が下がり、ランク外となっています。これは445/TCPを対象としたパケットが減少したためです。代わりに台湾が、23/TCP宛のパケットが増加したため、TOP5にランクインしています。台湾からの23/TCPのパケットは、PCではなくなんらかのNW機器が感染して発信していると思われます。

クリックすると拡大されます

クリックすると拡大されます

2 注目された現象

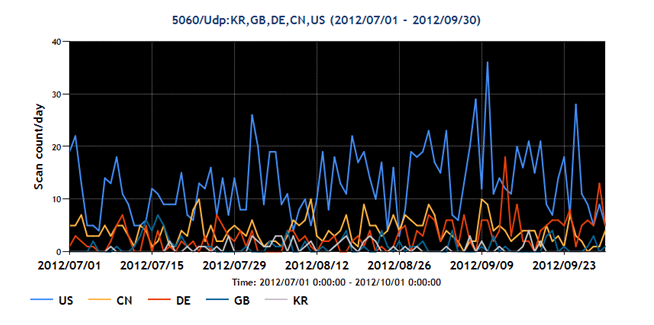

2.1 5060/Udp 宛のパケットの増減5060/UDP宛のパケットは、期間中の宛先ポート番号TOP5には含まれませんでしたが、注目しておきたいと思います。図3はパケット送信元地域TOP5の変化を示したものです。米国や中国、ドイツなどの地域から5060/Udp宛のパケットが観測されました。送信元地域TOP5には含まれていませんが、国内の複数のIPアドレスを送信元地域としたパケットも観測されました。

クリックすると拡大されます

5060/UDPを対象としたパケットは、主にSIPサーバを探索するためのスキャンと思われますが、その中に送信時に使用するポート番号やパケット内の文字列にツール名を含んだ特徴的なパケットがあります。

これらのパケットは、インターネット上に公開されているSIPサーバの探索と、脆弱なIDとパスワードのSIPアカウントを調査することが目的と思われます。また、これらのパケットは攻撃者によって攻略されたサーバ上にツールが設置され、踏み台サーバがパケット送信が行わっている事例が複数確認しました。

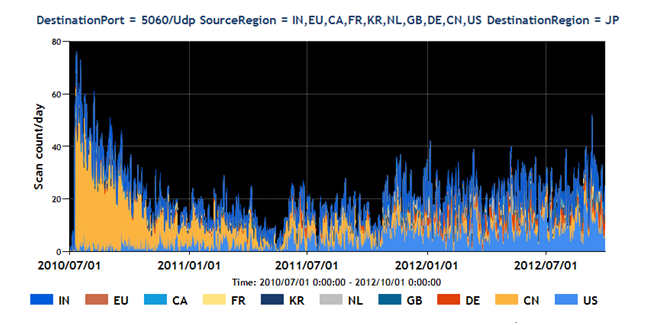

このような攻撃は、2010年7月上旬に急増し、その後減少はしましたが、継続して観測されています。今期と過去の状況比較のために長期のグラフを作成し、図4に示します。

今期は数は少ないですが、日本国内の複数のIPアドレスが加わるなど、送信元IPアドレス数が増加していることから攻撃拠点が増加していると考えられます。

クリックすると拡大されます

参考文書:

主に UNIX / Linux 系サーバを対象としたインターネット公開サーバのセキュリティ設定に関する注意喚起に関する注意喚起

https://www.jpcert.or.jp/at/2011/at110002.html